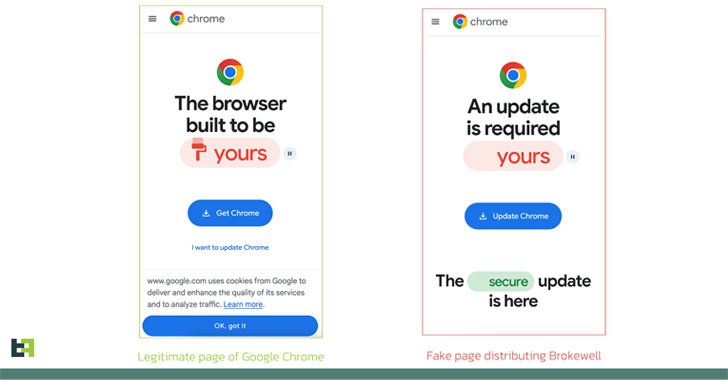

Sahte tarayıcı güncellemeleri, daha önce belgelenmemiş bir Android kötü amaçlı yazılımını aktarmak için kullanılıyor. Brokewell.

Hollandalı güvenlik firması ThreatFabric, “Brokewell, kötü amaçlı yazılımın hem veri çalma hem de uzaktan kontrol yetenekleriyle donatılmış tipik bir modern bankacılık kötü amaçlı yazılımıdır.” söz konusu Perşembe günü yayınlanan bir analizde.

Kötü amaçlı yazılımın aktif olarak geliştirildiği ve dokunma olaylarını, ekranda görüntülenen metinsel bilgileri ve kurbanın başlattığı uygulamaları yakalamak için yeni komutlar eklediği söyleniyor.

Google Chrome, ID Avusturya ve Klarna gibi görünen Brokewell uygulamalarının listesi aşağıdaki gibidir:

- jcwAz.EpLIq.vcAZiUGZpK (Google Chrome)

- zRFxj.ieubP.lWZzwlluca (ID Avusturya)

- com.brkwl.uptracking (Klarna)

Kendi türündeki diğer yeni Android kötü amaçlı yazılım aileleri gibi Brokewell de Google tarafından getirilen ve dışarıdan yüklenen uygulamaların erişilebilirlik hizmeti izinleri istemesini engelleyen kısıtlamaları aşma yeteneğine sahiptir.

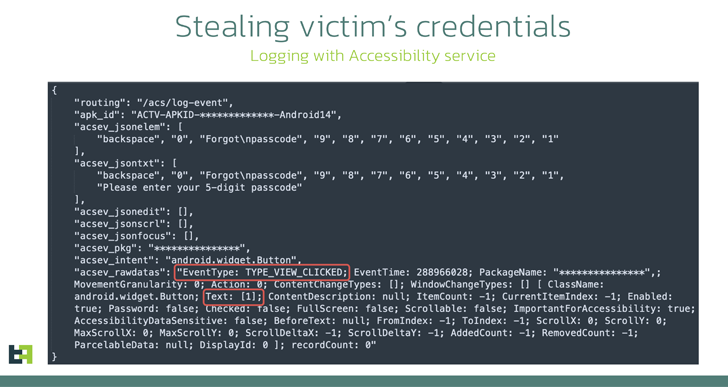

Bankacılık truva atı ilk kez yüklenip başlatıldığında, kurbandan erişilebilirlik hizmetine izin vermesini ister ve daha sonra bu izinleri otomatik olarak başka izinler vermek ve çeşitli kötü amaçlı faaliyetler gerçekleştirmek için kullanır.

Buna, kullanıcı kimlik bilgilerini çalmak için hedeflenen uygulamaların üzerinde yer paylaşımı ekranlarının görüntülenmesi de dahildir. Ayrıca bir çerez başlatarak çerezleri çalabilir. Web Görünümü ve meşru web sitesinin yüklenmesi, ardından oturum çerezlerinin ele geçirilmesi ve aktör tarafından kontrol edilen bir sunucuya iletilmesi.

Brokewell’in diğer özelliklerinden bazıları arasında ses kaydetme, ekran görüntüsü alma, çağrı kayıtlarını alma, cihazın konumuna erişme, yüklü uygulamaları listeleme, cihazda meydana gelen her olayı kaydetme, SMS mesajları gönderme, telefon görüşmeleri yapma, uygulamaları yükleme ve kaldırma yer alır. ve hatta erişilebilirlik hizmetini devre dışı bırakın.

Tehdit aktörleri, ekranda gerçek zamanlı olarak görüntülenenleri görmek ve tıklamalar, kaydırmalar ve dokunuşlar yoluyla cihazla etkileşime geçmek için kötü amaçlı yazılımın uzaktan kontrol işlevinden de yararlanabilir.

Brokewell’in “Baron Samedit Marais” adını alan ve aynı zamanda Gitea’da halka açık olarak barındırılan bir Android Yükleyiciyi de içeren “Brokewell Cyber Labs” projesini yöneten bir geliştiricinin eseri olduğu söyleniyor.

Yükleyici, daha önce SecuriDropper gibi hizmet olarak damlatıcı (DaaS) teklifleri tarafından benimsenen bir tekniği kullanarak Android 13, 14 ve 15 sürümlerindeki erişilebilirlik izin kısıtlamalarını atlayan bir damlalık görevi görecek ve truva atı implantını dağıtacak şekilde tasarlandı.

Varsayılan olarak, bu işlem aracılığıyla oluşturulan yükleyici uygulamaları “com.brkwl.apkstore” paket adına sahiptir, ancak bu, kullanıcı tarafından belirli bir ad sağlanarak veya rastgele paket adı oluşturucuyu etkinleştirilerek yapılandırılabilir.

Yükleyicinin ücretsiz olarak kullanılabilir olması, Android’in güvenlik korumalarından kaçınmak isteyen diğer tehdit aktörleri tarafından da benimsenebileceği anlamına geliyor.

ThreatFabric, “İkincisi, şu anda bu özelliği ayırt edici bir özellik olarak sunan mevcut ‘Hizmet Olarak Damlalık’ teklifleri muhtemelen ya hizmetlerini kapatacak ya da yeniden organize olmaya çalışacak” dedi.

“Bu, modern cihazlara mobil kötü amaçlı yazılım dağıtmak isteyen siber suçluların giriş engelini daha da azaltarak, daha fazla aktörün sahaya girmesini kolaylaştırıyor.”