Devam eden bir sosyal mühendislik kampanyası, bir iş görüşmesi kisvesi altında sahte npm paketleriyle yazılım geliştiricilerini Python arka kapısını indirmeleri için kandırmayı hedefliyor.

Siber güvenlik firması Securonix, etkinliği bu isim altında takip ediyor DEV#POPPERonu Kuzey Koreli tehdit aktörleriyle ilişkilendiriyor.

Güvenlik araştırmacıları Den Iuzvyk, Tim Peck ve Oleg Kolesnikov, “Bu hileli görüşmeler sırasında, geliştiricilerden sıklıkla GitHub gibi meşru görünen kaynaklardan yazılım indirmeyi ve çalıştırmayı içeren görevleri gerçekleştirmeleri isteniyor.” söz konusu. “Yazılım, yürütüldüğünde geliştiricinin sistemini tehlikeye atan kötü amaçlı bir Node JS yükü içeriyordu.”

Kampanyanın ayrıntıları ilk olarak Kasım 2023’ün sonlarında, Palo Alto Networks Birim 42’nin, tehdit aktörlerinin işveren kılığına girerek yazılım geliştiricilerini görüşme süreci aracılığıyla BeaverTail ve InvisibleFerret gibi kötü amaçlı yazılım yüklemeye ikna ettiği Bulaşıcı Görüşme adlı bir etkinlik kümesini ayrıntılarıyla anlatmasıyla ortaya çıktı.

Daha sonra bu Şubat ayının başlarında, yazılım tedarik zinciri güvenlik firması Phylum, npm kayıt defterinde, güvenliği ihlal edilmiş geliştirici sistemlerinden hassas bilgileri çekmek için aynı kötü amaçlı yazılım ailelerini teslim eden bir dizi kötü amaçlı paketi ortaya çıkardı.

Bulaşıcı Röportaj’ın Dream Job Operasyonu’ndan (diğer adıyla DeathNote veya NukeSped) farklı olduğunun söylendiğini belirtmekte fayda var; Birim 42, The Hacker News’e ilkinin “serbest çalışan iş portallarındaki sahte kimlikler aracılığıyla geliştiricileri hedeflemeye odaklandığını ve sonraki aşamalar geliştirici araçlarının ve npm paketlerinin kullanımını içerir. […] BeaverTail ve InvisibleFerret.”

Dream Job Operasyonu ile bağlantılı üretken Lazarus Grubu Kuzey Kore’den gelen, havacılık, kripto para birimi, savunma gibi çeşitli sektörlerde çalışan şüphelenmeyen profesyonellere ve kötü amaçlı yazılım dağıtmak için iş teklifi gibi görünen diğer sektörlere kötü amaçlı dosyalar gönderen uzun süredir devam eden bir saldırı kampanyasıdır.

İlk olarak İsrailli siber güvenlik şirketi ClearSky tarafından 2020’nin başında ortaya çıkarılan bu belge aynı zamanda şu özelliklerle de örtüşüyor: diğer iki Lazarus kümesi Başlangıç Operasyonu ve Kuzey Yıldızı Operasyonu olarak bilinir.

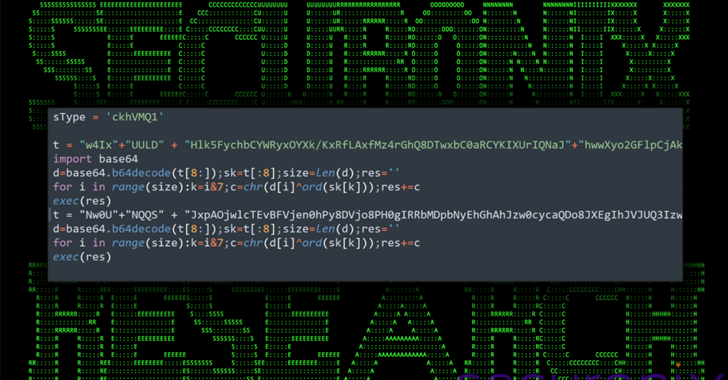

Securonix tarafından detaylandırılan saldırı zinciri, GitHub’da barındırılan ve muhtemelen röportajın bir parçası olarak hedefe gönderilen bir ZIP arşiviyle başlıyor. Dosyanın içinde, uzak bir sunucudan alınan InvisibleFerret adlı bir Python arka kapısı için bilgi hırsızı ve yükleyici olarak görev yapan BeaverTail kod adlı kötü amaçlı bir JavaScript dosyasını barındıran görünüşte zararsız bir npm modülü bulunmaktadır.

İmplant, sistem bilgilerini toplamanın yanı sıra komut yürütme, dosya numaralandırma ve dışarı çıkarma, pano ve tuş vuruşlarını kaydetme yeteneğine sahiptir.

Bu gelişme, Kuzey Koreli tehdit aktörlerinin siber saldırı cephaneliği için bir dizi silah geliştirmeye devam ettiğinin, ticari becerilerini sürekli olarak eylemlerini gizlemek ve ana bilgisayar sistemlerine ve ağlarına karışmak için gelişmiş yeteneklerle güncellediklerinin bir işaretidir. Uzlaşmaları finansal kazanca dönüştürün.

Securonix araştırmacıları, “Sosyal mühendislikten kaynaklanan saldırılar söz konusu olduğunda, özellikle iş görüşmeleri gibi yoğun ve stresli durumlarda güvenlik odaklı bir zihniyeti korumak kritik önem taşıyor” dedi.

“DEV#POPPER kampanyalarının arkasındaki saldırganlar, karşı taraftaki kişinin oldukça dikkati dağılmış ve çok daha savunmasız bir durumda olduğunu bilerek bunu kötüye kullanıyor.”