Lazarus Grubu olarak bilinen Kuzey Kore bağlantılı tehdit aktörü, zaman içinde test edilmiş fabrikasyon iş tuzaklarını, adı verilen yeni bir uzaktan erişim truva atı sunmak için kullandı. Kaolin RAT.

Kötü amaçlı yazılım, “standart RAT işlevinin yanı sıra, seçilen dosyanın son yazma zaman damgasını değiştirebilir ve alınan herhangi bir DLL ikili dosyasını [command-and-control] sunucusu,” Avast güvenlik araştırmacısı Luigino Camastra söz konusu Geçen hafta yayınlanan bir raporda.

RAT, bir çekirdek elde etmek için yakın zamanda appid.sys sürücüsünde (CVE-2024-21338, CVSS puanı: 7,8) artık yama uygulanmış yöneticiden çekirdeğe açıktan yararlanarak gözlemlenen FudModule kök kitini dağıtmak için bir yol görevi görüyor. ilkel okuma/yazma ve sonuçta güvenlik mekanizmalarını devre dışı bırakma.

Lazarus Grubunun hedeflere sızmak için iş tekliflerini kullanması yeni değil. Dream Job Operasyonu olarak adlandırılan uzun süredir devam eden kampanyanın, kötü amaçlı yazılım dağıtmak için çeşitli sosyal medya ve anlık mesajlaşma platformlarını kullanma konusunda bir geçmişi var.

Bu ilk erişim vektörleri, hedefleri kandırarak üç dosya içeren kötü amaçlı bir optik disk görüntüsü (ISO) dosyası başlatmasını sağlar; bunlardan biri, gerçekte meşru bir Windows istemcisinin yeniden adlandırılmış bir sürümü olan Amazon VNC istemcisi (“AmazonVNC.exe”) kılığına girer. “adlı uygulamaseçim.exe“

Diğer iki dosya “version.dll” ve “aws.cfg” olarak adlandırılır. Yürütülebilir “AmazonVNC.exe”, “version.dll”yi yandan yüklemek için kullanılır; bu da, bir IExpress.exe işlemi oluşturur ve ona “aws.cfg” içinde bulunan bir veriyi enjekte eder.

Yük, bir komuta ve kontrol (C2) etki alanından (“henraux) kabuk kodunu indirmek için tasarlanmıştır.[.]com”), mermer ve granit kazma ve işleme konusunda uzmanlaşmış bir İtalyan şirketine ait, ancak saldırıya uğramış bir web sitesi olduğundan şüpheleniliyor.

Kabuk kodunun kesin doğası belirsiz olsa da, geçen yıl Microsoft tarafından bir Lazarus ile bağlantılı olarak açıklanan RollSling adlı sonraki aşama kötü amaçlı yazılımın alınmasına ve başlatılmasına hizmet eden DLL tabanlı bir yükleyici olan RollFling’i başlatmak için kullanıldığı söyleniyor. Kritik bir JetBrains TeamCity kusurundan yararlanan grup kampanyası (CVE-2023-42793, CVSS puanı: 9,8).

Güvenlik yazılımı tarafından tespit edilmekten kaçınmak amacıyla doğrudan bellekte yürütülen RollSling, enfeksiyon prosedürünün bir sonraki aşamasını temsil ediyor. Birincil işlevi, aynı zamanda sistemin belleğinde de çalışan RollMid adlı üçüncü bir yükleyicinin yürütülmesini tetiklemektir.

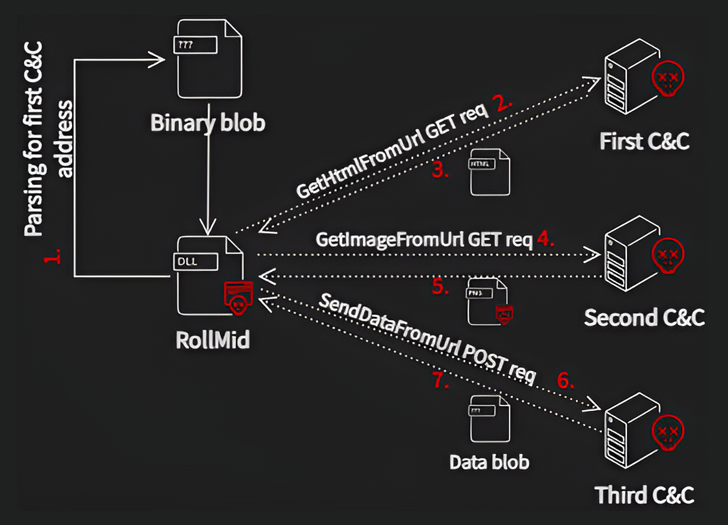

RollMid, saldırıya zemin hazırlayacak ve bir C2 sunucusuyla iletişim kuracak yeteneklerle donatılmış olarak gelir; bu, aşağıdaki gibi üç aşamalı bir süreci içerir:

- İkinci C2 sunucusunun adresini içeren bir HTML almak için ilk C2 sunucusuyla iletişim kurun

- Steganografi adı verilen bir teknik kullanarak kötü amaçlı bir bileşen içeren bir PNG görüntüsü almak için ikinci C2 sunucusuyla iletişim kurun

- Görüntüdeki gizli verilerde belirtilen adresi kullanarak verileri üçüncü C2 sunucusuna iletin

- Kaolin RAT olan üçüncü C2 sunucusundan Base64 kodlu ek bir veri blobu alın

Avast, çok aşamalı sürecin ardındaki teknik karmaşıklığın, şüphesiz karmaşık ve girift olmasına rağmen aşırıya kaçma sınırında olduğunu belirtti; Kaolin RAT, RAT’ın C2 sunucusuyla iletişim kurduktan sonra FudModule kök kitinin konuşlandırılmasının önünü açtı.

Üstelik kötü amaçlı yazılım, dosyaları numaralandıracak donanıma sahiptir; dosya işlemlerini yürütmek; dosyaları C2 sunucusuna yükleyin; bir dosyanın son değiştirilen zaman damgasını değiştirin; süreçleri numaralandırmak, oluşturmak ve sonlandırmak; cmd.exe’yi kullanarak komutları yürütmek; DLL dosyalarını C2 sunucusundan indirin; ve isteğe bağlı bir ana bilgisayara bağlanın.

Camastra, “Lazarus grubu, uydurma iş teklifleri yoluyla bireyleri hedef aldı ve güvenlik ürünlerini atlarken daha iyi bir kalıcılığa ulaşmak için gelişmiş bir araç seti kullandı.” dedi.

“Böylesine karmaşık bir saldırı zincirini geliştirmek için önemli kaynaklara yatırım yaptıkları açık. Kesin olan şu ki, Lazarus’un sürekli yenilik yapması ve Windows hafifletmelerinin ve güvenlik ürünlerinin çeşitli yönlerini araştırmak için muazzam kaynaklar ayırması gerekiyordu. Uyum sağlama ve gelişme yetenekleri, Siber güvenlik çabalarına önemli bir meydan okuma.”