Brocade SANnav depolama alanı ağı (SAN) yönetim uygulamasında açıklanan çeşitli güvenlik açıklarından, duyarlı cihazların güvenliğini tehlikeye atmak için yararlanılabilir.

18 kusur darbe Bunları keşfeden ve bildiren bağımsız güvenlik araştırmacısı Pierre Barre’ye göre 2.3.0’a kadar olan tüm sürümler.

Sorunlar, yanlış güvenlik duvarı kurallarından, güvenli olmayan kök erişimine ve Docker’ın yanlış yapılandırmalarından, kimlik doğrulama ve şifreleme eksikliğine kadar uzanır; bu da bir saldırganın kimlik bilgilerine müdahale etmesine, rastgele dosyaların üzerine yazmasına ve cihazı tamamen ihlal etmesine olanak tanır.

En ciddi kusurlardan bazıları aşağıda listelenmiştir:

- CVE-2024-2859 (CVSS puanı: 8,8) – Kimliği doğrulanmamış uzaktaki bir saldırganın etkilenen cihazda kök hesabı kullanarak oturum açmasına ve rastgele komutlar yürütmesine olanak tanıyan bir güvenlik açığı

- CVE-2024-29960 (CVSS puanı: 7,5) – OVA görüntüsünde, bir saldırganın SANnav cihazına giden SSH trafiğinin şifresini çözmek ve onu tehlikeye atmak için kullanabileceği sabit kodlu SSH anahtarlarının kullanılması.

- CVE-2024-29961 (CVSS puanı: 8.2) – Kimliği doğrulanmamış uzaktaki bir saldırganın, SANnav hizmetinin arka planda etki alanlarının gridgain’ine periyodik aralıklarla ping komutları göndermesinden yararlanarak tedarik zinciri saldırısı düzenlemesine olanak tanıyan bir güvenlik açığı[.]com ve ignite.apache[.]Güncellemeleri kontrol etmek için org

- CVE-2024-29963 (CVSS puanı: 8,6) – TLS üzerinden uzak kayıtlara ulaşmak için SANnav OVA’da sabit kodlanmış Docker anahtarlarının kullanılması, böylece bir saldırganın trafikte ortadaki rakip (AitM) saldırısı gerçekleştirmesine olanak sağlar

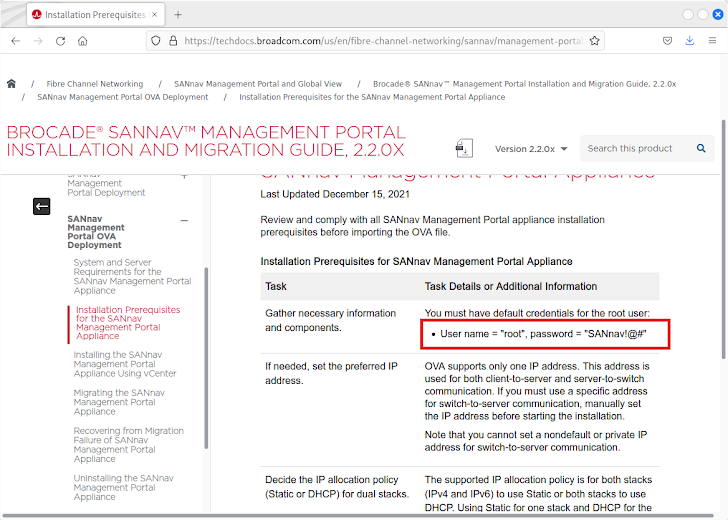

- CVE-2024-29966 (CVSS puanı: 7,5) – Kök kullanıcılar için sabit kodlanmış kimlik bilgilerinin varlığı kamuya açık belgeler Bu, kimliği doğrulanmamış bir saldırganın Brocade SANnav cihazına tam erişimine izin verebilir.

Ağustos 2022 ve Mayıs 2023’te iki kez sorumlu bir şekilde yapılan açıklamanın ardından kusurlar, Aralık 2023’te yayımlanan SANnav 2.3.1 sürümünde giderildi. Symantec ve VMware’in de sahibi olan Brocade’in ana şirketi Broadcom, bu ayın başlarında kusurlara ilişkin öneriler yayınladı.

Hewlett Packard Enterprise’ın ayrıca gönderilen yamalar 18 Nisan 2024 itibarıyla HPE SANnav Yönetim Portalı sürüm 2.3.0a ve 2.3.1’deki bu güvenlik açıklarının bir alt kümesi için.