Tehdit aktörü olarak bilinen ToddyCat güvenliği ihlal edilmiş ortamlara erişimi korumak ve değerli verileri çalmak için çok çeşitli araçlar kullanıldığı gözlemlenmiştir.

Rus siber güvenlik firması Kaspersky, saldırganın, Asya-Pasifik bölgesinde bulunan, bazıları savunmayla ilgili olan, başta devlet kuruluşlarından “endüstriyel ölçekte” veri toplamak için çeşitli programlara güvenen biri olduğunu belirtti.

Güvenlik araştırmacıları Andrey Gunkin, Alexander Fedotov ve Natalya Shornikova, “Birçok ana bilgisayardan büyük miktarda veri toplamak için, saldırganların veri toplama sürecini mümkün olduğunca otomatikleştirmesi ve saldırdıkları sistemlere sürekli olarak erişip bunları izlemeleri için çeşitli alternatif yollar sağlamaları gerekiyor.” söz konusu.

ToddyCat, şirket tarafından ilk kez Haziran 2022’de, en az Aralık 2020’den bu yana Avrupa ve Asya’daki hükümet ve askeri kuruluşlara yönelik bir dizi siber saldırıyla bağlantılı olarak belgelendi. Bu izinsiz girişler, güvenliği ihlal edilen bilgilere uzaktan erişime izin veren Samurai adı verilen pasif bir arka kapıdan yararlanıyordu. ev sahibi.

Tehdit aktörünün ticari becerisi daha yakından incelendiğinde, veri toplamak ve arşiv dosyalarını Microsoft OneDrive’a yüklemek için LoFiSe ve Pcexter gibi ek veri filtreleme araçları ortaya çıkarıldı.

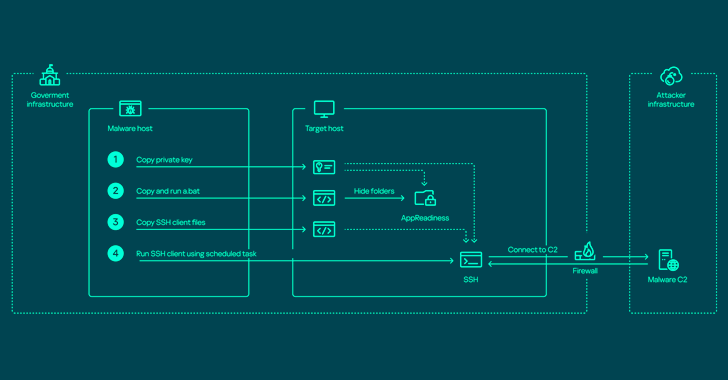

En yeni program seti, saldırganın virüslü sistemdeki ayrıcalıklı kullanıcı hesaplarına erişim elde etmesinden sonra kullanıma sunulan tünelleme veri toplama yazılımlarının bir karışımını içeriyor. Bu içerir –

- OpenSSH kullanarak SSH tünelini tersine çevirme

- SoftEther VPN, “boot.exe”, https://thehackernews.com/2024/04/”mstime.exe,”https://thehackernews.com/2024/04/”netscan gibi görünüşte zararsız dosyalar olarak yeniden adlandırıldı. exe” ve “kaspersky.exe”

- Ngrok ve Krong, komut ve kontrol (C2) trafiğini şifreleyip hedef sistemdeki belirli bir bağlantı noktasına yönlendirecek

- FRP istemcisi, açık kaynaklı bir Golang tabanlı hızlı ters proxy

- Cuthead, belirli bir uzantı veya dosya adıyla eşleşen belgeleri veya değiştirilme tarihlerini aramak için .NET derlenmiş bir yürütülebilir dosya

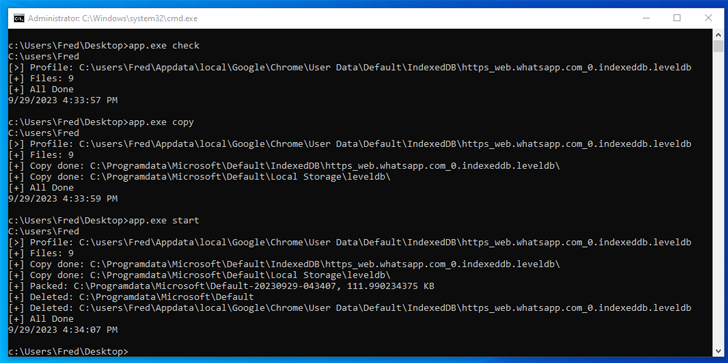

- WhatsApp web uygulamasıyla ilişkili verileri yakalayan ve arşiv olarak kaydeden bir .NET programı olan WAExp ve

- TomBerBil, Google Chrome ve Microsoft Edge gibi web tarayıcılarından çerezleri ve kimlik bilgilerini çıkarmak için

Kaspersky, “Saldırganlar, sistemdeki varlıklarını maskelemek amacıyla savunmaları atlayacak teknikleri aktif olarak kullanıyor” dedi.

“Kuruluşun altyapısını korumak için, trafik tüneli sağlayan bulut hizmetlerinin kaynaklarını ve IP adreslerini güvenlik duvarının reddedilenler listesine eklemenizi öneririz. Ayrıca, saldırganların hassas bilgilere erişmesine yardımcı olacağı için kullanıcıların tarayıcılarında şifre depolamaktan kaçınmaları gerekir. “