Siber güvenlik araştırmacıları, Güney Asya’daki kullanıcıları hedef alan ve Apple iOS casus yazılım implantasyonu adı verilen “yenilenmiş” bir siber casusluk kampanyası keşfettiler. LightSpy.

BlackBerry Tehdit Araştırma ve İstihbarat Ekibi, “LightSpy’ın ‘F_Warehouse’ olarak adlandırılan en son sürümü, kapsamlı casusluk özelliklerine sahip modüler bir çerçeveye sahiptir.” söz konusu Geçen hafta yayınlanan bir raporda.

Kampanyanın Hindistan’ı hedef almış olabileceğine dair kanıtlar mevcut. VirüsToplam gönderimler sınırları içinden.

İlk olarak 2020’de Trend Micro ve Kaspersky tarafından belgelenen LightSpy, güvenliği ihlal edilmiş haber siteleri aracılığıyla sulama deliği saldırıları yoluyla dağıtılan gelişmiş bir iOS arka kapısını ifade eder.

ThreatFabric’in Ekim 2023’te yaptığı sonraki bir analiz, kötü amaçlı yazılım ile Çin ulus devlet grubu APT41’e (diğer adıyla Winnti) atfedilen tam özellikli bir Android casus yazılımı olan DragonEgg arasındaki altyapı ve işlevsellik örtüşmelerini ortaya çıkardı.

İlk saldırı vektörü şu anda bilinmiyor, ancak ihlal edilen ve hedefler tarafından düzenli olarak ziyaret edildiği bilinen haber siteleri aracılığıyla olduğundan şüpheleniliyor.

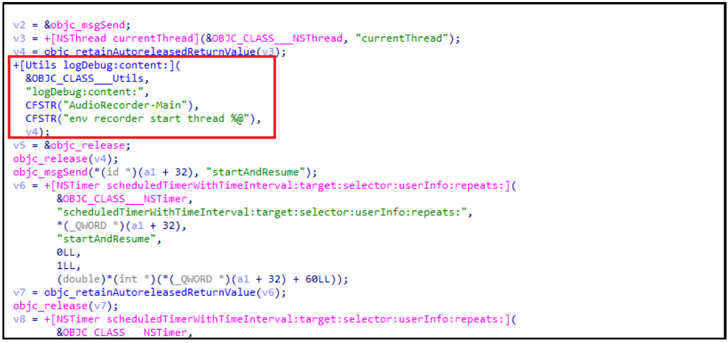

Başlangıç noktası, temel LightSpy arka kapısı ve onun veri toplama işlevlerini gerçekleştirmek için uzak bir sunucudan alınan çeşitli eklentileri için bir başlatma paneli görevi gören birinci aşama yükleyicidir.

LightSpy hem tam özellikli hem de modüler olup, tehdit aktörlerinin VoIP aramaları sırasında kişiler, SMS mesajları, kesin konum verileri ve ses kayıtları dahil olmak üzere hassas bilgileri toplamasına olanak tanır.

Kanadalı siber güvenlik firması tarafından keşfedilen en son sürüm, Telegram, QQ ve WeChat gibi popüler uygulamalardan dosyaların yanı sıra verileri, iCloud Anahtar Zinciri verilerini ve Safari ve Google Chrome’dan web tarayıcı geçmişini çalma yeteneklerini daha da genişletiyor.

Karmaşık casusluk çerçevesi aynı zamanda bağlı Wi-Fi ağlarının bir listesini, yüklü uygulamalarla ilgili ayrıntıları toplama, cihazın kamerasını kullanarak fotoğraf çekme, ses kaydetme ve sunucudan alınan kabuk komutlarını yürütme yeteneklerine de sahiptir; bu da muhtemelen cihazın kontrolünü ele geçirmesine olanak tanır. virüs bulaşmış cihazlar.

Blackberry, “LightSpy, komuta ve kontrol (C2) sunucusuyla iletişimin tespit edilmesini ve engellenmesini önlemek için sertifika sabitlemeyi kullanıyor” dedi. “Böylece kurban trafiğin analiz edildiği bir ağdaysa C2 sunucusuyla bağlantı kurulmayacak.”

İmplantın kaynak kodunun daha ayrıntılı incelenmesi, ana dili Çince olan kişilerin dahil olduğunu ve devlet destekli faaliyet olasılığını artırdığını gösteriyor. Dahası LightSpy 103.27 adresinde bulunan bir sunucuyla iletişim kurar.[.]109[.]217, aynı zamanda yanlış oturum açma kimlik bilgileri girildiğinde Çince hata mesajı görüntüleyen bir yönetici paneline de ev sahipliği yapıyor.

Bu gelişme, Apple’ın Hindistan dahil 92 ülkedeki kullanıcılara paralı casus yazılım saldırıları tarafından hedef alınabileceklerine dair tehdit bildirimleri gönderdiğini açıklamasının ardından geldi.

BlackBerry, “Artık çok yönlü ‘F_Warehouse’ çerçevesiyle donatılmış LightSpy’ın geri dönüşü, mobil casusluk tehditlerinde bir artışa işaret ediyor” dedi.

“Kötü amaçlı yazılımın kapsamlı veri sızıntısı, ses gözetimi ve potansiyel tam cihaz kontrolü de dahil olmak üzere genişletilmiş yetenekleri, Güney Asya’da hedeflenen kişi ve kuruluşlar için ciddi bir risk oluşturuyor.”