McAfee Labs’ın bulguları, daha fazla gizlilik ve gelişmişlik için Lua bayt kodundan yararlanan yeni bir bilgi hırsızının bulunduğunu ortaya koyuyor.

Siber güvenlik firması, komuta ve kontrol (C2) sunucusunun RedLine Stealer adı verilen bilinen bir kötü amaçlı yazılımın bir çeşidi olduğunu değerlendirdi. IP adresi daha önce kötü amaçlı yazılımla ilişkili olduğu tanımlanmıştı.

RedLine Hırsızı, ilk belgelenen Mart 2020’de, genellikle doğrudan e-posta ve kötü amaçlı reklam kampanyaları yoluyla ya da yararlanma kitleri ve dotRunpeX ve HijackLoader gibi kötü amaçlı yazılım yükleyiciler yoluyla gönderilir.

Kullanıma hazır kötü amaçlı yazılım, kripto para birimi cüzdanlarından, VPN yazılımından ve web tarayıcılarından kayıtlı kimlik bilgileri, otomatik tamamlama verileri, kredi kartı bilgileri ve kurbanların IP adreslerine dayalı coğrafi konumlar gibi bilgileri toplama yeteneğine sahiptir.

Yıllar geçtikçe RedLine Stealer, birçok tehdit aktörünün saldırı zincirlerine dahil edilmesiyle Kuzey Amerika, Güney Amerika, Avrupa, Asya ve Avustralya’yı kapsayan yaygın bir tehdit haline geldi.

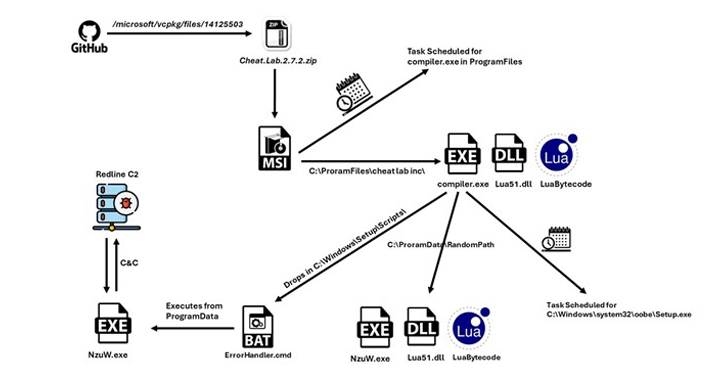

McAfee tarafından tanımlanan bulaşma dizisi, C++ Standart Kitaplığı’nın uygulanması için Microsoft’un iki resmi deposunu kullanarak GitHub’u kötüye kullanıyor (STL) Ve vcpkg Kötü amaçlı yazılım yüklü yükü ZIP arşivleri biçiminde barındırmak için.

Dosyaların depoya nasıl yüklendiği şu anda bilinmiyor, ancak bu teknik, tehdit aktörlerinin, kötü amaçlı yazılım dağıtmak için güvenilir depolara duyulan güveni silah haline getirdiğinin bir işareti. ZIP dosyaları artık Microsoft depolarından indirilemez.

ZIP arşivi (“Cheat.Lab.2.7.2.zip” ve “Cheater.Pro.1.6.0.zip”) bir oyun hilesi gibi görünüyor ve bu da kampanyanın hedefinin muhtemelen oyuncular olduğunu gösteriyor. Kötü amaçlı Lua bayt kodunu çalıştırmak üzere tasarlanmış bir MSI yükleyicisiyle birlikte gelir.

Araştırmacılar Mohansundaram M. ve Neil Tyagi, “Bu yaklaşım, kötü niyetli saldırıları gizleme ve wscript, JScript veya PowerShell komut dosyası gibi kolayca tanınabilen komut dosyalarının kullanımını önleme avantajını sağlıyor ve böylece tehdit aktörünün gizlilik ve kaçınma yeteneklerini geliştiriyor.” söz konusu.

Kötü amaçlı yazılımı diğer sistemlere aktarma girişiminde bulunan MSI yükleyicisi, kurbanı, yazılımın kilitsiz sürümünü almak için programı arkadaşlarıyla paylaşmaya teşvik eden bir mesaj görüntüler.

Yükleyicide çalıştırılabilir “compiler.exe”, ZIP arşivinde bulunan “readme.txt” dosyasına gömülü Lua bayt kodunu çalıştırdıktan sonra, zamanlanmış bir görevi kullanarak ana bilgisayarda kalıcılığı ayarlar ve bir CMD dosyasını bırakır. çevirin, “compiler.exe”yi başka bir “NzUw.exe” adı altında çalıştırır.

Son aşamada, “NzUw.exe”, RedLine’a atfedilen yukarıda belirtilen IP adresi olan HTTP üzerinden bir komut ve kontrol (C2) sunucusuyla iletişimi başlatır.

Kötü amaçlı yazılım daha çok bir arka kapı gibi işlev görüyor, C2 sunucusundan alınan görevleri gerçekleştiriyor (örn. ekran görüntüleri alıyor) ve sonuçları ona geri sızdırıyor.

ZIP arşivlerine olan bağlantıların dağıtıldığı kesin yöntem şu anda bilinmemektedir. Bu ayın başlarında Checkmarx, tehdit aktörlerinin, şüphelenmeyen kullanıcıları kötü amaçlı yazılım yüklü depoları indirmeleri için kandırmak amacıyla GitHub’un arama işlevinden nasıl yararlandıklarını ortaya çıkardı.

Bu gelişme, Recorded Future’ın oyun topluluğunu hedef alan ve sahte Web3 oyun tuzaklarından yararlanarak macOS ve Windows kullanıcılarından hassas bilgileri çalabilen kötü amaçlı yazılımlar dağıtan “büyük ölçekli Rusça siber suç operasyonunu” ayrıntılarıyla anlatmasıyla ortaya çıkıyor. tuzak kimlik avı.

Insikt Group, “Kampanya, meşru görünmek için hafif isim ve marka değişiklikleriyle taklit Web3 oyun projeleri oluşturmanın yanı sıra, orijinalliklerini güçlendirmek için sahte sosyal medya hesapları oluşturmayı içeriyor.” söz konusu.

“Bu projelerin ana web sayfaları, yüklendikten sonra işletim sistemine bağlı olarak Atomic macOS Stealer (AMOS), Stealc, Rhadamanthys veya RisePro gibi çeşitli “bilgi hırsızlığı” kötü amaçlı yazılım türlerini cihazlara bulaştıran indirmeler sunuyor.”

Bu aynı zamanda PikaBot gibi yükleyicilerin ve adı verilen yeni bir türün bulunduğu kurumsal ortamları hedef alan bir dizi kötü amaçlı yazılım kampanyasının da ardından geliyor. NewBot Yükleyici.

McAfee, “Saldırganlar her kampanyada çeşitli teknikler ve enfeksiyon vektörleri kullanarak PikaBot yükünü sağlamayı hedefliyor” dedi. söz konusu.

Buna, e-posta konuşmalarının ele geçirilmesinden yararlanan bir kimlik avı saldırısı ve kurbanları bir KOBİ paylaşımından kötü amaçlı yazılım indirmeye ikna etmek için MonikerLink (CVE-2024-21413) adı verilen bir Microsoft Outlook kusuru da dahildir.