Siber güvenlik araştırmacıları, ScreenConnect ve Metasploit Powerfun yüklerini sunmak için Fortinet FortiClient EMS cihazlarında yakın zamanda açıklanan bir güvenlik açığından yararlanan yeni bir kampanya keşfetti.

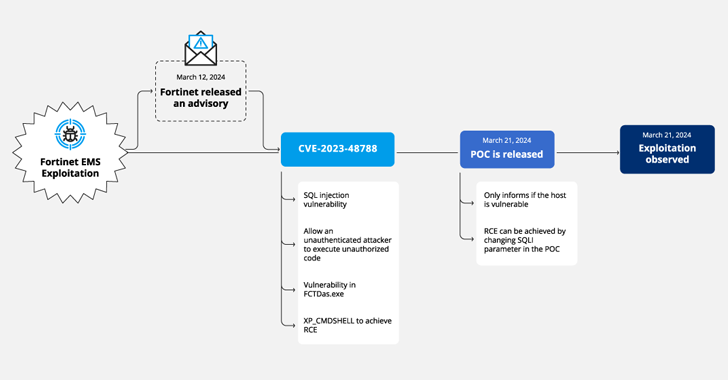

Etkinlik, kimliği doğrulanmamış bir saldırganın özel hazırlanmış istekler yoluyla yetkisiz kod veya komutlar yürütmesine izin verebilecek kritik bir SQL enjeksiyon kusuru olan CVE-2023-48788’in (CVSS puanı: 9,3) istismar edilmesini içeriyor.

Siber güvenlik firması Forescout izleme kod adı altındaki kampanya Bağlantı:eğlence Kullanım sonrası için ScreenConnect ve Powerfun kullanımı sayesinde.

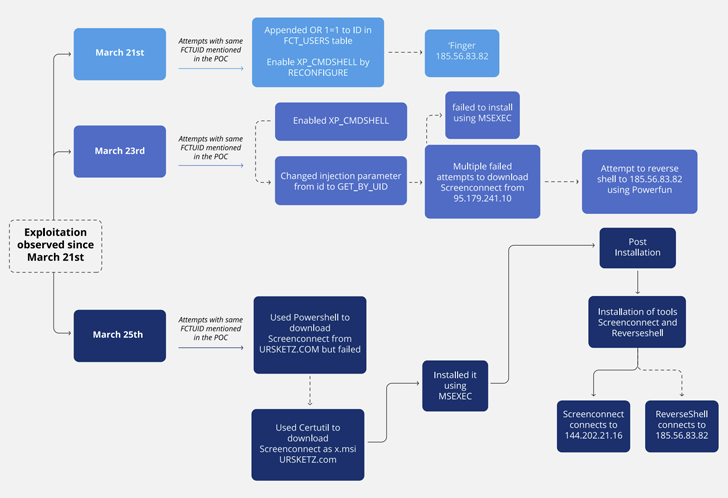

Savunmasız FortiClient EMS cihazını internete maruz bırakan isimsiz bir medya şirketini hedef alan saldırı, saldırıdan kısa bir süre sonra gerçekleşti. serbest bırakmak 21 Mart 2024’te kusura yönelik bir kavram kanıtından (PoC) yararlanma olayı.

Sonraki birkaç gün içinde, bilinmeyen saldırganın bu kusurdan yararlanarak ScreenConnect’i başarısız bir şekilde indirdiği ve ardından msiexec yardımcı programını kullanarak uzak masaüstü yazılımını yüklediği gözlemlendi.

Ancak 25 Mart’ta PoC açığı, Metasploit’in yazılımını indiren PowerShell kodunu başlatmak için kullanıldı. Güçlü eğlence komut dosyası ve başka bir IP adresine ters bağlantı başlattı.

Ayrıca ScreenConnect’i uzak bir etki alanından (“ursketz”) indirmek için tasarlanmış SQL ifadeleri de tespit edildi.[.]com”) kullanarak sertifikadaha sonra bir komut ve kontrol (C2) sunucusuyla bağlantı kurulmadan önce msiexec aracılığıyla yüklendi.

Arkasındaki tehdit aktörünün en az 2022’den beri aktif olduğunu, özellikle Fortinet cihazlarını öne çıkardığını ve altyapılarında Vietnamca ve Almanca dillerini kullandığını gösteren kanıtlar var.

Güvenlik araştırmacısı Sai Molige, “Gözlenen etkinliğin, araçları indirme ve yüklemeye yönelik tüm başarısız girişimler ve girişimler arasında geçen nispeten uzun süre ile kanıtlanan manuel bir bileşene sahip olduğu açıkça görülüyor.” dedi.

“Bu, bu etkinliğin, otomatik siber suçlu botnet’lerinde yer alan bir istismardan ziyade, belirli bir kampanyanın parçası olduğunun kanıtıdır. Gözlemlerimize göre, bu kampanyanın arkasındaki aktörlerin toplu tarama yapmadığı, VPN araçlarına sahip hedef ortamları seçtiği görülüyor.”

Forescout, saldırının, belgelenen diğer olaylarla taktik ve altyapı örtüşmelerini paylaştığını söyledi. Palo Alto Ağları Birimi 42 Ve Blumira Mart 2024’te ScreenConnect ve Atera’yı indirmek için CVE-2023-48788’in kötüye kullanılmasıyla ilgili olay.

Kuruluşların potansiyel tehditleri gidermek, şüpheli trafiği izlemek ve potansiyel kötü amaçlı istekleri engellemek için bir web uygulaması güvenlik duvarı (WAF) kullanmak için Fortinet tarafından sağlanan yamaları uygulamaları önerilir.