Daha önce belgelenmemiş “esnek” bir arka kapı adı verildi Kapeka En azından 2022’nin ortasından bu yana, Estonya ve Ukrayna da dahil olmak üzere Doğu Avrupa’yı hedef alan siber saldırılarda “ara sıra” gözlemleniyor.

Bulgular, kötü amaçlı yazılımın Sandworm (diğer adıyla APT44 veya Seashell Blizzard) olarak takip edilen Rusya bağlantılı gelişmiş kalıcı tehdit (APT) grubuna atfedilen Finlandiyalı siber güvenlik firması WithSecure’dan geliyor. Microsoft aynı kötü amaçlı yazılımı KnuckleTouch adı altında izliyor.

“Kötü amaçlı yazılım […] güvenlik araştırmacısı Mohammad Kazem Hassan Nejad, operatörleri için erken aşama bir araç seti olarak hizmet verecek ve aynı zamanda mağdurun mülküne uzun vadeli erişim sağlayacak gerekli tüm işlevlere sahip esnek bir arka kapıdır.” söz konusu.

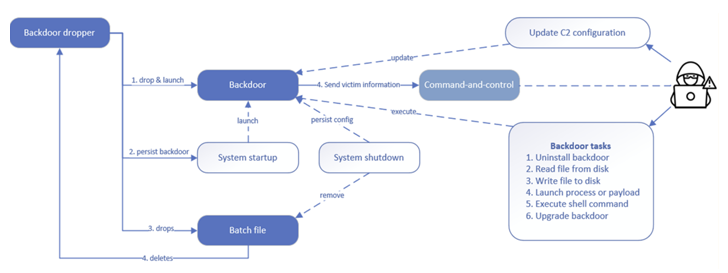

Kapeka, virüs bulaşmış ana bilgisayarda bir arka kapı bileşenini başlatıp yürütmek için tasarlanmış bir damlalık ile donatılmış olarak geliyor ve ardından kendini kaldırıyor. Damlalık ayrıca, işlemin SİSTEM ayrıcalıklarına sahip olup olmadığına bağlı olarak arka kapının kalıcılığını zamanlanmış bir görev veya otomatik çalıştırma kaydı olarak ayarlamaktan da sorumludur.

Microsoft, kendi başına danışma Şubat 2024’te yayınlanan raporda Kapeka’nın fidye yazılımı dağıtan birden fazla kampanyaya dahil olduğu ve kimlik bilgileri ile diğer verileri çalmak, yıkıcı saldırılar gerçekleştirmek ve tehdit aktörlerine cihaza uzaktan erişim izni vermek gibi çeşitli işlevleri gerçekleştirmek için kullanılabildiği belirtildi.

Arka kapı, C++ ile yazılmış bir Windows DLL’sidir ve aktör tarafından kontrol edilen bir sunucuyla iletişim kurmak için kullanılan ve sunucunun yoklanması gereken sıklığa ilişkin bilgileri tutan yerleşik bir komut ve kontrol (C2) yapılandırmasına sahiptir. komutları geri alın.

Kendini gizlemenin yanı sıra Microsoft Word eklentisi Arka kapı DLL’si, orijinal görünmesini sağlamak için güvenliği ihlal edilmiş ana bilgisayar hakkında bilgi toplar ve gelen talimatları almak, bunları işlemek ve yürütmenin sonuçlarını C2 sunucusuna sızdırmak için çoklu iş parçacığı uygular.

Nejad, “Arka kapı, ağ iletişim bileşenini uygulamak için WinHttp 5.1 COM arayüzünü (winhttpcom.dll) kullanıyor” diye açıkladı. “Arka kapı, görevleri yoklamak ve parmak izi bilgileri ile görev sonuçlarını geri göndermek için C2’siyle iletişim kurar. Arka kapı, C2’sinden bilgi gönderip almak için JSON’u kullanır.”

İmplant aynı zamanda yoklama sırasında C2 sunucusundan yeni bir sürüm alarak C2 konfigürasyonunu anında güncelleyebilmektedir. Arka kapının temel özelliklerinden bazıları, diskten ve diske dosya okumasına ve yazmasına, yükleri başlatmasına, kabuk komutlarını yürütmesine ve hatta kendisini yükseltip kaldırmasına olanak tanır.

Kötü amaçlı yazılımın yayıldığı kesin yöntem şu anda bilinmiyor. Ancak Microsoft’un kayıt edilmiş Damlalığın güvenliği ihlal edilmiş web sitelerinden sertifika yardımcı programısaldırıyı düzenlemek için meşru bir arazide yaşayan ikili sistemin (LOLBin) kullanıldığının altını çiziyor.

Kapeka’nın Sandworm ile bağlantıları kavramsal olarak ortaya çıkıyor ve konfigürasyon olarak, BlackEnergy araç setinin muhtemel halefi olan GreyEnergy ve Prestige gibi daha önce açıklanan ailelerle örtüşüyor.

WithSecure, “Kapeka’nın 2022 sonlarında Prestige fidye yazılımının yayılmasına yol açan izinsiz girişlerde kullanılmış olması muhtemeldir” dedi. “Kapeka’nın, Sandworm’un cephaneliğindeki BlackEnergy’nin yerini alması muhtemel olan GreyEnergy’nin halefi olması muhtemeldir.”

“Arka kapının mağduriyeti, nadir görülen görüşler ve gizlilik ve karmaşıklık düzeyi, büyük olasılıkla Rus kökenli olan APT düzeyindeki faaliyete işaret ediyor.”