Siber güvenlik araştırmacıları, Intel sistemlerindeki Linux çekirdeğine karşı, bellekten hassas verileri okumak için kullanılabilecek “ilk yerel Spectre v2 istismarı” olduğunu açıkladılar.

Native Branch History Injection (BHI) adı verilen bu istismar, Vrije Universiteit Amsterdam’daki Systems and Network Security Group’tan (VUSec) araştırmacılara göre, mevcut Spectre v2/BHI azaltımlarını atlayarak 3,5 kB/sn hızında rastgele çekirdek belleğini sızdırmak için kullanılabilir. söz konusu yeni bir çalışmada.

Eksiklik şu şekilde takip ediliyor: CVE-2024-2201.

BHI ilk olarak Mart 2022’de VUSec tarafından açıklandı ve bunun Intel, AMD ve Arm’ın modern işlemcilerindeki Spectre v2 korumalarını aşabilen bir teknik olduğu açıklandı.

Saldırı, genişletilmiş Berkeley Paket Filtrelerinden (eBPF’ler) yararlanırken, Intel’in sorunu çözmeye yönelik tavsiyeleri, diğer şeylerin yanı sıra, Linux’un ayrıcalıksız eBPF’lerini devre dışı bırakmaktı.

“Ayrıcalıksız bir kullanıcının ayrıcalıklı bir etki alanında (Linux’un ‘ayrıcalıksız eBPF’si gibi) kod oluşturmasına ve yürütmesine izin verecek şekilde yapılandırılabilen ayrıcalıklı yönetilen çalışma zamanları, mod içi savunmalara karşı savunma yapıldığında bile geçici yürütme saldırıları riskini önemli ölçüde artırır. [Branch Target Injection] mevcut,” Intel söz konusu o zaman.

“Çekirdek, ayrıcalıksız eBPF’ye erişimi varsayılan olarak reddedecek ve aynı zamanda yöneticilerin gerektiğinde çalışma zamanında bunu etkinleştirmesine izin verecek şekilde yapılandırılabilir.”

Yerli BHI, eBPF olmadan BHI’nın mümkün olduğunu göstererek bu karşı önlemi etkisiz hale getirir. BHI’ya duyarlı tüm Intel sistemlerini etkiler.

Sonuç olarak, CPU kaynaklarına erişimi olan bir saldırganın, farklı bir süreçle ilişkili hassas verileri ayıklamak amacıyla bir makineye yüklenen kötü amaçlı yazılım aracılığıyla spekülatif yürütme yollarını etkilemesini mümkün kılar.

CERT Koordinasyon Merkezi (CERT/CC), “Ayrıcalıklı eBPF’yi devre dışı bırakma ve (İnce)IBT’yi etkinleştirmeye yönelik mevcut azaltma teknikleri, çekirdeğe/hipervizöre karşı BHI istismarını durdurmada yetersizdir” söz konusu bir danışma belgesinde.

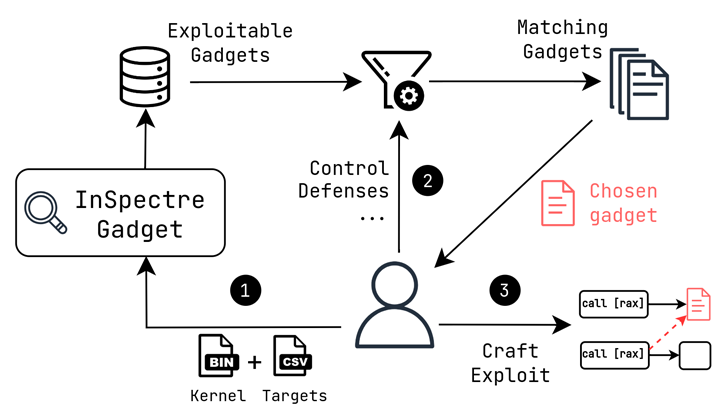

Bu, adı verilen bir program aracılığıyla gerçekleştirilir. InSpectre Aracıspekülatif yürütme istismarını önlemek ve gizli verileri elde etmek için Intel mikroişlemcilerinde (örneğin FineIBT) yerleşik güvenlik önlemlerini aşmak için işletim sistemi çekirdeğinde kötüye kullanılabilecek gadget’lar bulabilir.

Gadget’lar şunları ifade eder: kod parçaları (yani, talimat dizisi) spekülatif uygulaması kurbanın hassas bilgilerini gizli bir kanala aktaracak.

“Kimliği doğrulanmamış bir saldırgan, spekülatif olarak seçilen bir aygıta atlayarak CPU’daki ayrıcalıklı belleği sızdırmak için bu güvenlik açığından yararlanabilir.”

Kusurun Illumos, Intel, Red Hat, SUSE Linux, Triton Veri Merkezi ve Xen’i etkilediği doğrulandı. AMD, bir bültenürünleri üzerinde “herhangi bir etkinin farkında olmadığını” söyledi.

Açıklama, IBM ve VUSec’in, çağdaş CPU mimarilerinden veri sızdırmak için spekülatif yürütme ve yarış koşullarının bir kombinasyonunu kullanan Spectre v1’in bir çeşidi olan GhostRace’i (CVE-2024-2193) ayrıntılı olarak açıklamasından haftalar sonra geldi.

Bu aynı zamanda ETH Zürih’in “Saldırı” adı verilen bir dizi saldırıyı ortaya çıkaran yeni araştırmasını da takip ediyor. Ahoi Saldırıları donanım tabanlı güvenilir yürütme ortamlarını (TEE’ler) tehlikeye atmak ve AMD Güvenli Şifrelenmiş Sanallaştırma-Güvenli Yuvalanmış Sayfalama (SEV-SNP) ve Intel Trust Etki Alanı Uzantıları gibi gizli sanal makineleri (CVM’ler) kırmak için kullanılabilir (TDX).

Kod adı Heckler ve WeSee olan saldırılar, CVM’lerin bütünlüğünü bozmak için kötü niyetli kesintilerden yararlanıyor ve potansiyel olarak tehdit aktörlerinin uzaktan oturum açmasına ve yüksek erişim elde etmesine, ayrıca güvenlik duvarı kurallarını devre dışı bırakmak için rastgele okuma, yazma ve kod enjeksiyonu gerçekleştirmesine olanak tanıyor. bir kök kabuğu açın.

Araştırmacılar, “Ahoi Saldırılarında, bir saldırgan hipervizörü kullanarak kurbanın vCPU’larına kötü amaçlı kesintiler enjekte edebilir ve kesme işleyicilerini çalıştırması için onu kandırabilir” dedi. “Bu kesme işleyicileri, bir saldırganın kurbanın CVM’sini tehlikeye atmak için tetikleyebileceği küresel etkilere (örneğin, uygulamadaki kayıt durumunu değiştirme) sahip olabilir.”

Bulgulara yanıt olarak AMD söz konusu Güvenlik açığının kökeni SEV-SNP’nin Linux çekirdeği uygulamasından kaynaklanıyor ve bazı sorunlara yönelik düzeltmeler ana Linux çekirdeğine aktarılıyor.