Tehdit aktörleri, Palo Alto Networks PAN-OS yazılımında, dün ortaya çıkmasından yaklaşık üç hafta önce, 26 Mart 2024’e kadar uzanan yeni açıklanan sıfır gün kusurundan yararlanıyor.

Ağ güvenliği şirketinin Birim 42 bölümü izleme adı altında faaliyet Geceyarısı Tutulması Operasyonubunu kaynağı bilinmeyen tek bir tehdit aktörünün işi olarak nitelendiriyor.

CVE-2024-3400 (CVSS puanı: 10,0) olarak takip edilen güvenlik açığı, kimliği doğrulanmamış saldırganların güvenlik duvarında kök ayrıcalıklarıyla rastgele kod yürütmesine olanak tanıyan bir komut ekleme kusurudur.

Sorunun yalnızca GlobalProtect ağ geçidi ve cihaz telemetrisinin etkin olduğu PAN-OS 10.2, PAN-OS 11.0 ve PAN-OS 11.1 güvenlik duvarı yapılandırmaları için geçerli olduğunu belirtmekte fayda var.

MidnightEclipse Operasyonu, harici bir sunucuda barındırılan komutları getirmek için her dakika çalışan bir cron işi oluşturmak amacıyla kusurdan yararlanılmasını gerektirir (“172.233.228″)[.]93/politika” veya “172.233.228[.]93/patch”), bunlar daha sonra bash kabuğu kullanılarak yürütülür.

Saldırganların, yalnızca kendisiyle iletişim kuran cihazdan erişilebilmesini sağlamak için komut ve kontrol (C2) sunucusuna yönelik bir erişim kontrol listesini (ACL) manuel olarak yönettikleri söyleniyor.

Komutun kesin niteliği bilinmemekle birlikte, URL’nin, 10 Nisan’da CVE-2024-3400’ün vahşi doğada istismarını keşfeden Volexity’nin güvenlik duvarındaki Python tabanlı bir arka kapı için bir dağıtım aracı olarak hizmet ettiğinden şüpheleniliyor. 2024 – UPSTYLE olarak takip ediliyor ve farklı bir sunucuda barındırılıyor (“144.172.79)[.]92” ve “nhdata.s3-us-west-2.amazonaws[.]com”).

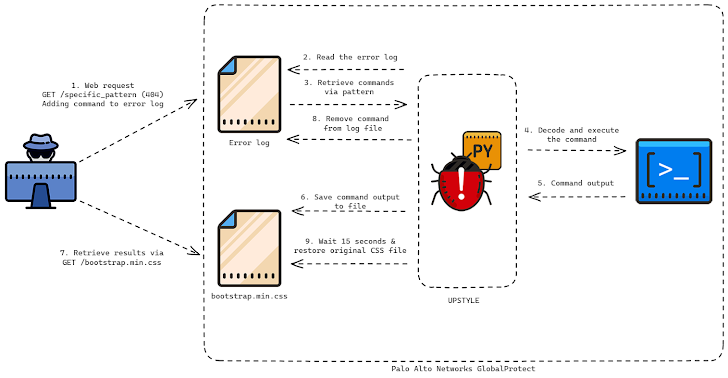

Python dosyası, başka bir Python komut dosyasını (“system.pth”) yazmak ve başlatmak için tasarlanmıştır; bu komut dosyası, daha sonra “sslvpn_ngx_error.log” adlı bir dosyada tehdit aktörünün komutlarını yürütmekten sorumlu olan gömülü arka kapı bileşeninin kodunu çözer ve çalıştırır. İşlemin sonuçları “bootstrap.min.css” adlı ayrı bir dosyaya yazılır.

Saldırı zincirinin en ilginç yönü, hem komutları çıkarmak hem de sonuçları yazmak için kullanılan dosyaların güvenlik duvarıyla ilişkili yasal dosyalar olmasıdır.

- /var/log/pan/sslvpn_ngx_error.log

- /var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css

Komutların web sunucusu hata günlüğüne nasıl yazıldığına gelince, tehdit aktörü, özel hazırlanmış ağ isteklerini, belirli bir kalıp içeren, var olmayan bir web sayfasına yönlendirir. Arka kapı daha sonra günlük dosyasını ayrıştırır ve aynı normal ifadeyle eşleşen satırı arar (“img[([a-zA-Z0-9+/=]+)]”) kodunu çözmek ve içindeki komutu çalıştırmak için.

Birim 42, “Komut dosyası daha sonra geri yükleme adı verilen bir işlevi çalıştıran başka bir iş parçacığı oluşturacak” dedi. “Geri yükleme işlevi, bootstrap.min.css dosyasının orijinal içeriğini, ayrıca orijinal erişim ve değiştirilme zamanlarını alır, 15 saniye uyur ve orijinal içerikleri dosyaya geri yazar ve erişim ve değiştirilme zamanlarını orijinallerine ayarlar. ”

Ana hedef, komut çıktılarının izlerini bırakmaktan kaçınmak gibi görünmektedir; bu da sonuçların, dosyanın üzerine yazılmadan önce 15 saniye içinde dışarı çıkarılmasını gerektirir.

Volexity, kendi analizinde, tehdit aktörünün güvenlik duvarını uzaktan kullanarak ters kabuk oluşturduğunu, ek araçlar indirdiğini, dahili ağlara bağlandığını ve sonuçta veri sızdırdığını gözlemlediğini söyledi. Kampanyanın kesin ölçeği şu anda belirsiz. Düşmana şirket tarafından UTA0218 adı verildi.

Amerikan siber güvenlik firması, “Saldırganın kullandığı zanaat ve hız, hedeflerine ulaşmak için neye erişeceğine dair net bir taktik kitabına sahip, son derece yetenekli bir tehdit aktörünü akla getiriyor.” söz konusu.

“UTA0218’in ilk hedefleri, etki alanı yedek DPAPI anahtarlarını ele geçirmeyi ve NTDS.DIT dosyasını elde ederek aktif dizin kimlik bilgilerini hedeflemeyi amaçlıyordu. Ayrıca, kullanıcıların DPAPI anahtarlarıyla birlikte kayıtlı çerezleri ve oturum açma verilerini çalmak için kullanıcı iş istasyonlarını da hedef aldılar.”

Kuruluşların, Palo Alto Networks GlobalProtect güvenlik duvarı cihazından dahili olarak yanal hareket belirtileri aramaları önerilir.

Bu gelişme aynı zamanda ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı’nın (CISA) da harekete geçmesine neden oldu. eklemek Bilinen İstismar Edilen Güvenlik Açıklarındaki kusur (KEV) kataloğu, federal kurumların olası tehditleri azaltmak için yamaları 19 Nisan’a kadar uygulamasını zorunlu kılıyor. Palo Alto Networks’ün en geç 14 Nisan’a kadar kusura yönelik düzeltmeleri yayınlaması bekleniyor.

Volexity, “Son teknoloji cihazları hedeflemek, yeni güvenlik açıklarını araştırmaya yatırım yapacak zamanı ve kaynakları olan yetenekli tehdit aktörleri için popüler bir saldırı vektörü olmaya devam ediyor” dedi.

“Bu tür bir güvenlik açığını geliştirmek ve kullanmak için gerekli kaynaklara, bu aktör tarafından hedeflenen kurban türlerine ve Python arka kapısını yüklemek ve kurbanlara daha fazla erişim sağlamak için gösterilen yeteneklere dayalı olarak, UTA0218’in devlet destekli bir tehdit aktörü olması kuvvetle muhtemeldir. ağlar.”