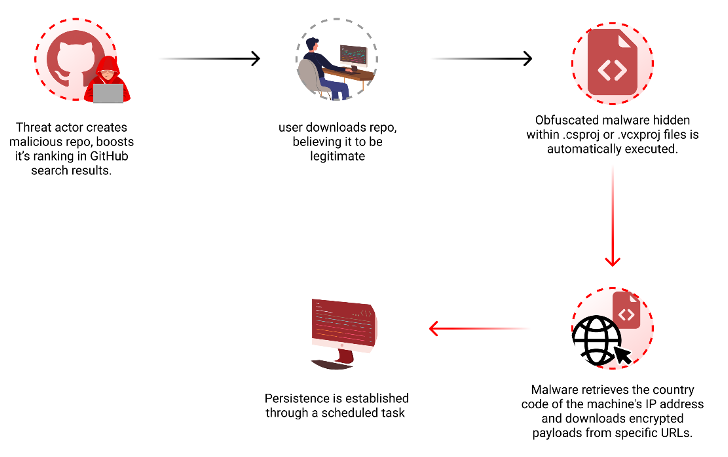

Tehdit aktörleri artık GitHub’un arama işlevinden yararlanarak popüler depolar arayan şüphelenmeyen kullanıcıları, kötü amaçlı yazılım sunan sahte benzerlerini indirmeleri için kandırıyor.

Açık kaynak yazılım tedarik zincirine yönelik en son saldırı, Checkmarx adlı uzak bir URL’den sonraki aşamadaki yükleri indirmek için tasarlanmış Microsoft Visual Code proje dosyalarındaki kötü amaçlı kodun gizlenmesini içeriyor. söz konusu The Hacker News ile paylaşılan bir raporda.

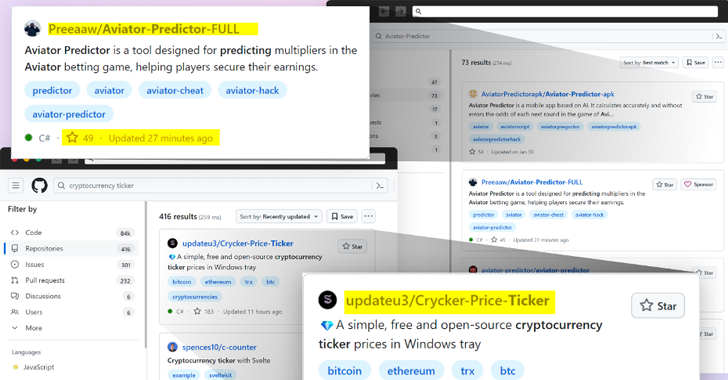

Güvenlik araştırmacısı Yehuda Gelb, “Saldırganlar, arama sıralamalarını yükseltmek ve kullanıcıları yanıltmak için otomatik güncellemeler ve sahte yıldızlar gibi teknikleri kullanarak popüler adlar ve konularla kötü amaçlı depolar oluşturuyor” dedi.

Buradaki fikir, kullanıcılar sonuçlarını en son güncellemelere göre filtreleyip sıraladığında, tehdit aktörleri tarafından kontrol edilen depoları en üst sıraya çıkarmak ve sahte hesaplar aracılığıyla eklenen sahte yıldızlar aracılığıyla popülerliği artırmak için GitHub’daki arama sıralamalarını manipüle etmektir.

Bunu yaparken saldırı, sahte depolara bir meşruiyet ve güven cilası katarak geliştiricileri onları indirme konusunda etkili bir şekilde aldatıyor.

“Saldırganların depolarına yüzlerce veya binlerce yıldız ekledikleri geçmiş olayların aksine, bu vakalarda saldırganların muhtemelen abartılı bir sayıyla şüphe uyandırmamak için daha mütevazı sayıda yıldız tercih ettiği görülüyor.” Gelb dedi.

şunu belirtmekte yarar var Önceki arama Geçen yılın sonlarında Checkmarx’tan bir şirket, bir veri havuzunun popülaritesini yapay olarak artırmak için GitHub yıldızları satan çevrimiçi mağazalardan ve sohbet gruplarından oluşan bir karaborsa ortaya çıkardı; bu teknik, yıldız enflasyonu olarak anılır.

Dahası, bu depoların büyük bir kısmı popüler oyunlar, hileler ve araçlarla ilgili meşru projeler olarak gizleniyor ve bunların zararsız kodlardan ayırt edilmesini zorlaştıracak başka bir karmaşıklık katmanı ekleniyor.

Bazı depoların, muhtemelen antivirüs taramasını atlatmak ve sonuçta Keyzetsu kesme aracıyla benzerlikleri paylaşan kötü amaçlı yazılımları başlatmak amacıyla 750 MB’a şişirilmiş “feedbackAPI.exe” adlı yürütülebilir dosyayı içeren şifrelenmiş bir .7z dosyasını indirdiği gözlemlendi.

Windows kötü amaçlı yazılımı ortaya çıktı geçen yılın başlarında genellikle Evernote gibi korsan yazılımlar aracılığıyla dağıtılıyor. Panoya kopyalanan cüzdan adresini değiştirerek kripto para birimi işlemlerini saldırganın sahip olduğu cüzdanlara yönlendirebilir.

Bulgular, geliştiricilerin açık kaynak kod depolarından kaynak kodu indirirken takip etmesi gereken titizliğin altını çiziyor; güvenilirliği değerlendirmek için bir ölçüt olarak yalnızca itibara güvenmenin tehlikelerinden bahsetmiyoruz bile.

Gelb, “Kötü amaçlı GitHub depolarının kötü amaçlı yazılım dağıtmak için kullanılması, açık kaynak ekosistemi için önemli bir tehdit oluşturan devam eden bir eğilimdir” dedi.

“Saldırganlar, GitHub’ın arama işlevselliğini kullanarak ve depo özelliklerini değiştirerek, şüphelenmeyen kullanıcıları kötü amaçlı kod indirmeye ve çalıştırmaya yönlendirebilir.”

Gelişme, Phylum’un, adlı bir kullanıcı tarafından npm kayıt defterine yayınlanan spam (yani kötü amaçlı olmayan) paketlerin sayısında bir artış keşfettiğini söylemesiyle geldi. ilmin kötüye kullanan “devasa bir otomatik kripto tarım kampanyası” düzenlemek Çay protokolü.

“Çay protokolü, belirtilen hedefi açık kaynak paket sağlayıcılarına tazminat vermek olan, ancak nakit ödüller yerine ödüllendirilen bir web3 platformudur. ÇAY belirteçleribir kripto para birimidir”, şirketin araştırma ekibi söz konusu.

“Çay protokolü henüz yayında bile değil. Bu kullanıcılar, görünüşe göre Test ağında daha fazla puana sahip olmanın daha sonraki bir airdrop alma şanslarını artıracağı beklentisiyle ‘Teşvik Edilmiş Test Ağı’ndan puan topluyor.”