Romanya kökenli olduğundan şüphelenilen bir tehdit grubu çağrıldı Yakut sazan Kripto madenciliği, dağıtılmış hizmet reddi (DDoS) ve kimlik avı saldırıları gerçekleştirmek için uzun süredir çalışan bir botnet’in sürdürüldüğü gözlemlendi.

Sysdig, The Hacker News ile paylaştığı bir raporda, en az 10 yıldır aktif olduğuna inanılan grubun botnet’i finansal kazanç için kullandığını söyledi.

Bulut güvenlik firması, “Birincil çalışma yöntemi, çeşitli kamuya açık istismarlar ve kaba kuvvet saldırıları kullanılarak dağıtılan bir botnet’ten yararlanıyor” dedi. söz konusu. “Bu grup genel ve özel IRC ağları aracılığıyla iletişim kurar.”

Kanıt toplandı Şu ana kadar RUBYCARP’ın, kripto madenciliği ve kaba kuvvet saldırıları yürütme geçmişi olan ve o zamandan beri kimlik avı ve hedef odaklı kimlik avı kampanyalarına yönelen Outlaw adı altında Arnavut siber güvenlik firması Alphatechs tarafından takip edilen başka bir tehdit kümesiyle geçiş yapmış olabileceği öne sürülüyor. geniş ağ.

Güvenlik araştırmacısı Brenton Isufi, “Bu kimlik avı e-postaları genellikle kurbanları oturum açma bilgileri veya finansal ayrıntılar gibi hassas bilgileri açığa çıkarmaya yönlendiriyor.” söz konusu Aralık 2023’ün sonlarında yayınlanan bir raporda.

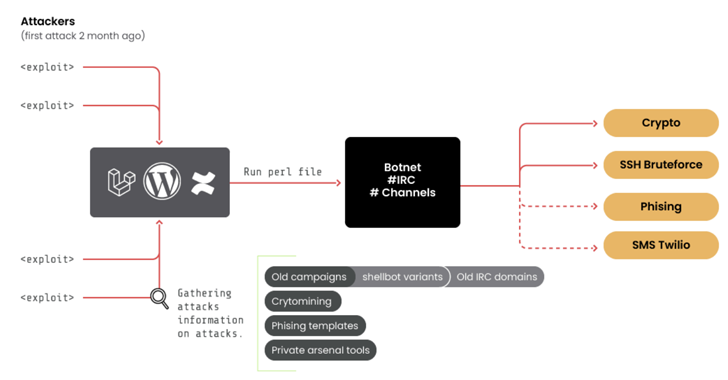

RUBYCARP’ın ticari becerisinin dikkate değer bir yönü, hedef ortamları ihlal etmek için ShellBot (aka PerlBot) adı verilen bir kötü amaçlı yazılımın kullanılmasıdır. Ayrıca, AndroxGh0st gibi diğer tehdit aktörleri tarafından da benimsenen bir teknik olan Laravel Çerçevesindeki (örneğin, CVE-2021-3129) güvenlik kusurlarından yararlanıldığı da gözlemlenmiştir.

Sysdig, saldırganların botnet ölçeğini genişletmek için ilk erişim yöntemleri cephaneliğini genişlettiklerinin bir işareti olarak, WordPress sitelerinin yaygın olarak kullanılan kullanıcı adları ve şifreler kullanılarak ele geçirildiğine dair işaretler keşfettiğini söyledi.

Şirket, “Erişim elde edildikten sonra popüler Perl ShellBot’u temel alan bir arka kapı kuruluyor” dedi. “Kurbanın sunucusu daha sonra bir [Internet Relay Chat] Sunucu komuta ve kontrol görevi görüyor ve daha büyük botnet’e katılıyor.”

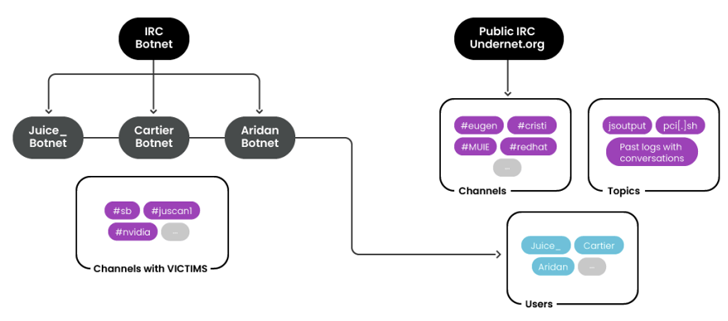

Botnet’in, IRC sunucusu (“chat.juicessh) ile birlikte 600’den fazla ana bilgisayardan oluştuğu tahmin edilmektedir.[.]pro”) 1 Mayıs 2023’te oluşturuldu. Genel iletişimin yanı sıra botnet’lerini yönetmek ve kripto madenciliği kampanyalarını koordine etmek için büyük ölçüde IRC’ye güveniyor.

Ayrıca, diğerlerinin yanı sıra meyve suyu_, Eugen, Catalin, MUIE ve Smecher adlı grubun üyelerinin Undernet IRC adlı bir kanal aracılığıyla iletişim kurduğu tespit edildi. #cristi. Ayrıca yeni potansiyel ana bilgisayarları bulmak için toplu bir tarayıcı aracı da kullanıma sunuldu.

RUBYCARP’ın siber tehdit sahnesine gelişi, kripto madenciliği ve kredi kartı numaralarını çalmak için kimlik avı operasyonları gibi çeşitli yasadışı gelir akışlarını körüklemek için botnet’ten yararlanma yetenekleri göz önüne alındığında şaşırtıcı değil.

Çalınan kredi kartı verilerinin saldırı altyapısı satın almak için kullanıldığı görülse de, bilgilerin siber suç yeraltında satılarak başka yollarla paraya dönüştürülmesi ihtimali de mevcut.

Sysdig, “Bu tehdit aktörleri aynı zamanda siber silahların geliştirilmesi ve satışına da dahil oluyor ki bu pek yaygın değil” dedi. “Yıllar boyunca oluşturdukları geniş bir araç deposuna sahipler ve bu da onlara operasyonlarını yürütürken oldukça geniş bir esneklik sağlıyor.