Tehdit avcıları yeni bir kötü amaçlı yazılım keşfetti Latrodektus Bu, en azından Kasım 2023’ün sonlarından beri e-posta kimlik avı kampanyalarının bir parçası olarak dağıtılıyor.

Proofpoint ve Team Cymru’dan araştırmacılar, “Latrodectus, çeşitli sandbox kaçınma işlevlerine sahip, gelecek vaat eden bir indiricidir” söz konusu Geçen hafta yayınlanan ortak bir analizde, yükleri almak ve isteğe bağlı komutları yürütmek için tasarlandığını ekledi.

Kötü amaçlı yazılımın muhtemelen IcedID kötü amaçlı yazılımının arkasındaki aynı tehdit aktörleri tarafından yazıldığını ve indiricinin diğer kötü amaçlı yazılımların dağıtımını kolaylaştırmak için ilk erişim aracıları (IAB’ler) tarafından kullanıldığını gösteren kanıtlar var.

Latrodectus öncelikli olarak Proofpoint tarafından TA577 (diğer adıyla Water Curupira) ve TA578 isimleri altında takip edilen iki farklı IAB’ye bağlanmıştır; bunlardan ilki aynı zamanda QakBot ve PikaBot’un dağıtımıyla da bağlantılıdır.

Ocak 2024 ortası itibarıyla neredeyse yalnızca TA578 tarafından e-posta tehdit kampanyalarında kullanılıyor ve bazı durumlarda DanaBot enfeksiyonu aracılığıyla iletiliyor.

En azından Mayıs 2020’den bu yana aktif olduğu bilinen TA578, Ursnif, IcedID, KPOT Stealer, Buer Loader, BazaLoader, Cobalt Strike ve Bumblebee’yi sunan e-posta tabanlı kampanyalarla bağlantılı.

Saldırı zincirleri, hedeflenen kuruluşlara iddia edilen telif hakkı ihlaliyle ilgili yasal tehditler göndermek için web sitelerindeki iletişim formlarından yararlanır. Mesajlara gömülü bağlantılar, alıcıları sahte bir web sitesine yönlendirerek, onları ana yükün başlatılmasından sorumlu olan bir JavaScript dosyasını indirmeleri için kandırır. msiexec.

Araştırmacılar, “Latrodectus şifrelenmiş sistem bilgilerini komuta ve kontrol sunucusuna (C2) gönderecek ve botun indirilmesini talep edecek” dedi. “Bot C2’ye kaydolduktan sonra C2’den komut istekleri gönderir.”

Ayrıca, ana bilgisayarın geçerli bir MAC adresine sahip olup olmadığını ve Windows 10 veya daha yenisini çalıştıran sistemlerde en az 75 çalışan işlemin olup olmadığını kontrol ederek korumalı alan ortamında çalışıp çalışmadığını tespit etme yetenekleriyle birlikte gelir.

IcedID örneğinde olduğu gibi Latrodectus, kayıt bilgilerini bir POST isteğinde C2 sunucusuna göndermek üzere tasarlanmıştır; burada alanlar bir araya dizilmiş ve şifrelenmiş HTTP parametreleridir ve ardından sunucudan gelecek diğer talimatları bekler.

Komutlar, kötü amaçlı yazılımın dosyaları ve işlemleri numaralandırmasına, ikili dosyaları ve DLL dosyalarını yürütmesine, cmd.exe aracılığıyla rastgele yönergeler çalıştırmasına, botu güncellemesine ve hatta çalışan bir işlemi kapatmasına olanak tanır.

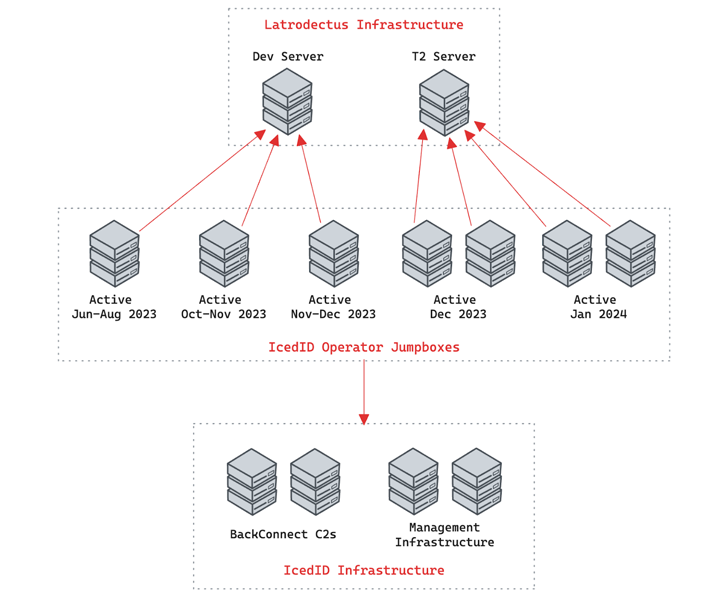

Saldırgan altyapısının daha ayrıntılı incelenmesi, ilk C2 sunucularının 18 Eylül 2023’te hayata geçtiğini ortaya koyuyor. Bu sunucular ise, Ağustos 2023 civarında kurulan yukarı akışlı bir Tier 2 sunucuyla iletişim kuracak şekilde yapılandırılmış.

Latrodectus’un bağlantıları Buzlu Kimlik T2 sunucusunun “IcedID ile ilişkili arka uç altyapısıyla bağlantıları sürdürmesi” ve daha önce IcedID işlemleriyle ilişkilendirilen atlama kutularının kullanılmasından kaynaklanmaktadır.

Team Cymru, “Latrodectus, başta IcedID dağıtımı yapanlar olmak üzere suç dünyasındaki finansal motivasyona sahip tehdit aktörleri tarafından giderek daha fazla kullanılacak.” değerlendirildi.