Adobe Acrobat Reader için sahte yükleyiciler kullanılıyor dağıtmak adı verilen yeni, çok işlevli bir kötü amaçlı yazılım Byakugan.

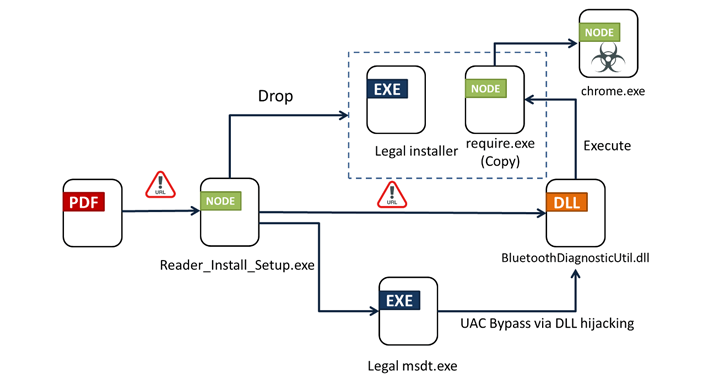

Saldırının başlangıç noktası, Portekizce yazılmış, açıldığında bulanık bir görüntü gösteren ve kurbandan içeriği görüntülemek üzere Reader uygulamasını indirmek için bir bağlantıya tıklamasını isteyen bir PDF dosyasıdır.

Fortinet FortiGuard Labs’a göre URL’ye tıklamak, enfeksiyon dizisini etkinleştiren bir yükleyicinin (“Reader_Install_Setup.exe”) teslim edilmesine yol açıyor. Kampanyanın detayları şöyleydi ilk kez açıklandı Geçen ay AhnLab Güvenlik İstihbarat Merkezi (ASEC) tarafından.

Saldırı zinciri, “BluetoothDiagnosticUtil.dll” adlı kötü amaçlı bir dinamik bağlantı kitaplığı (DLL) dosyasını yüklemek için DLL ele geçirme ve Windows Kullanıcı Erişim Denetimi’ni (UAC) atlama gibi tekniklerden yararlanıyor ve bu dosya da son yükü serbest bırakıyor. Ayrıca Wondershare PDFelement gibi bir PDF okuyucu için yasal bir yükleyici de dağıtır.

İkili dosya, sistem meta verilerini toplayıp bir komut ve kontrol (C2) sunucusuna sızdıracak ve ana modülü (“chrome.exe”), dosyaları ve komutları almak için C2 görevi de gören farklı bir sunucudan bırakacak şekilde donatılmıştır.

Güvenlik araştırmacısı Pei Han Liao, “Byakugan, çalıştırılabilir dosyasına pkg tarafından paketlenmiş node.js tabanlı bir kötü amaçlı yazılımdır” dedi. “Ana komut dosyasına ek olarak, özelliklere karşılık gelen çeşitli kitaplıklar da vardır.”

Bu, kalıcılığın ayarlanmasını, OBS Studio’yu kullanarak kurbanın masaüstünün izlenmesini, ekran görüntülerinin yakalanmasını, kripto para birimi madencilerinin indirilmesini, tuş vuruşlarının günlüğe kaydedilmesini, dosyaları numaralandırmayı ve yüklemeyi ve web tarayıcılarında depolanan verileri ele geçirmeyi içerir.

Fortinet, “Kötü amaçlı yazılımlarda hem temiz hem de kötü amaçlı bileşenlerin kullanılmasına yönelik artan bir eğilim var ve Byakugan da bir istisna değil” dedi. “Bu yaklaşım, analiz sırasında üretilen gürültü miktarını artırarak doğru tespitleri daha da zorlaştırıyor.”

Açıklama, ASEC’in grup yazılımı yükleyicisi kisvesi altında Rhadamanthys bilgi hırsızını yayan yeni bir kampanyayı ortaya çıkarmasıyla geldi.

Güney Koreli siber güvenlik firması, “Tehdit aktörü, orijinal web sitesine benzeyecek şekilde sahte bir web sitesi oluşturdu ve siteyi, arama motorlarındaki reklam özelliğini kullanarak kullanıcıların kullanımına sundu.” söz konusu. “Dağıtımdaki kötü amaçlı yazılım, güvenlik çözümlerinin gözünden saklanmak için dolaylı sistem çağrısı tekniğini kullanıyor.”

Ayrıca, Notepad++’ın değiştirilmiş bir sürümünün kimliği belirsiz tehdit aktörleri tarafından kullanıldığına dair bir keşif de takip ediliyor. yaymak WikiLoader kötü amaçlı yazılımı (diğer adıyla WailingCrab).