Bilgi çalan kötü amaçlı yazılımın Rhadamanthys adlı güncellenmiş bir sürümü, petrol ve gaz sektörünü hedef alan kimlik avı kampanyalarında kullanılıyor.

Cofense araştırmacısı Dylan Duncan, “Kimlik avı e-postaları, benzersiz bir araç olayı tuzağı kullanıyor ve enfeksiyon zincirinin sonraki aşamalarında, Federal Ulaştırma Bürosu’nu, olay için önemli bir para cezasının belirtildiği bir PDF dosyasında yanıltıyor.” söz konusu.

E-posta mesajı, alıcıları varsayılan bir PDF belgesini barındıran bir bağlantıya yönlendirmek için açık yönlendirme kusurundan yararlanan kötü amaçlı bir bağlantıyla birlikte gelir; ancak gerçekte, tıklatıldığında, hırsızın yükünü içeren bir ZIP arşivini indiren bir görüntüdür.

C++ ile yazılan Rhadamanthys, ele geçirilen ana bilgisayarlardan hassas verileri toplamak amacıyla bir komuta ve kontrol (C2) sunucusuyla bağlantı kurmak üzere tasarlanmıştır.

Duncan, “Bu kampanya, emniyet teşkilatının LockBit fidye yazılımı grubunu ele geçirmesinden birkaç gün sonra ortaya çıktı” dedi. “Bu bir tesadüf olsa da Trend Micro, Ağustos 2023’te, bir kesme kötü amaçlı yazılımı ve kripto para madencisinin yanı sıra sızdırılmış bir LockBit yüküyle birlikte gelen bir Rhadamanthys varyantını ortaya çıkardı.

Şirket, “Tehdit aktörleri, tek bir Rhadamanthys paketine bir bilgi hırsızı ve LockBit fidye yazılımı çeşidinin bir kombinasyonunu ekledi; bu da muhtemelen kötü amaçlı yazılımın devam eden evrimine işaret ediyor” dedi. kayıt edilmiş.

Gelişme, yeni hırsız kötü amaçlı yazılım ailelerinin sürekli akışının ortasında geliyor Senkronizasyon Zamanlayıcı Ve Güçlü Hırsızmevcut suşlar gibi olsa bile Strela Hırsızı geliştirilmiş gizleme ve anti-analiz teknikleriyle gelişiyor.

Aynı zamanda bir şeyin ortaya çıkmasını da takip eder. malspam kampanyası Oturum açma bilgileri, finansal veriler ve kişisel belgeler gibi hassas bilgileri yağmalamak amacıyla Agent Tesla kötü amaçlı yazılımını yaymak için bankacılıkla ilgili tuzaklar kullanan Endonezya’yı hedef alıyor.

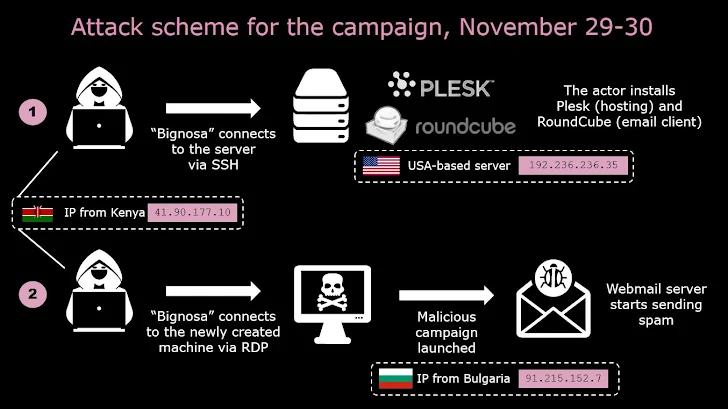

Check Point’e göre, Kasım 2023’te gözlemlenen Ajan Tesla kimlik avı kampanyaları da gözlerini Avustralya ve ABD’ye dikmiş durumda ve operasyonları Bignosa (diğer adıyla Nosakhare Godson ve Andrei Ivan) ve Tanrılar (diğer adıyla Nosakhare Godson ve Andrei Ivan) olarak takip edilen iki Afrika kökenli tehdit aktörüne atfediyor. GODINHO veya Kmarshal veya Kingsley Fredrick), ikincisi web tasarımcısı olarak çalışıyor.

“Baş aktör [Bignosa] İsrailli siber güvenlik şirketi, ABD ve Avustralya e-posta iş veri tabanlarının yanı sıra bireyleri de doğrulayan, kötü amaçlı yazılım ve kimlik avı kampanyaları yürüten, kuruluşları hedef alan bir grubun parçası gibi görünüyor.” söz konusu.

Bu saldırı zincirleri aracılığıyla dağıtılan Agent Tesla kötü amaçlı yazılımının, yazılım programlarının tersine mühendislik veya değişiklik çabalarına karşı korunmasına yardımcı olan Cassandra Protector tarafından güvence altına alındığı tespit edildi. Mesajlar RoundCube adı verilen açık kaynaklı bir web posta aracı aracılığıyla gönderilir.

Check Point, “Bu tehdit aktörlerinin eylemlerinin açıklamasından da anlaşılacağı üzere, son birkaç yıldır en yaygın kötü amaçlı yazılım ailelerinden birinin arkasında siber suç operasyonları yürütmek için roket bilimi derecesine gerek yok.” söz konusu.

“Bu, düşük giriş seviyesi eşiğinin neden olduğu talihsiz bir olaydır, böylece kurbanları spam kampanyaları yoluyla kötü amaçlı yazılım başlatmaya teşvik etmek isteyen herkes bunu yapabilir.”