Google Play Store’da, işletim sistemini çalıştıran mobil cihazları diğer tehdit aktörleri için yerleşik proxy’lere (RESIP’ler) dönüştüren çeşitli kötü amaçlı Android uygulamaları gözlemlendi.

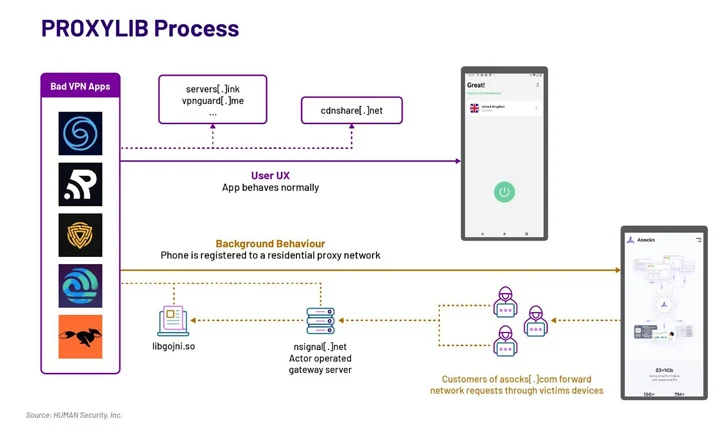

Bulgular, HUMAN’ın Satori Tehdit İstihbaratı ekibinden geldi ve VPN uygulamaları kümesinin, kullanıcının cihazını bilgisi olmadan bir proxy düğümüne dönüştüren bir Golang kitaplığıyla donatıldığını söyledi.

Operasyona kod adı verildi PROKSİLİB şirket tarafından. Söz konusu 29 uygulama daha sonra Google tarafından kaldırıldı.

Yerleşik proxy’ler, internet servis sağlayıcıları (ISP’ler) tarafından sağlanan gerçek IP adreslerinden elde edilen ve internet trafiğini bir aracı sunucu üzerinden yönlendirerek kullanıcıların gerçek IP adreslerini gizlemelerine yardımcı olan bir proxy sunucu ağıdır.

Anonimliğin faydaları bir yana, tehdit aktörleri tarafından yalnızca kökenlerini gizlemek için değil, aynı zamanda çok çeşitli saldırılar gerçekleştirmek için de istismar edilmeye hazırdırlar.

Güvenlik araştırmacıları, “Bir tehdit aktörü yerleşik bir proxy kullandığında, bu saldırılardan gelen trafik, bir veri merkezinin IP’si veya tehdit aktörünün altyapısının diğer bölümleri yerine farklı yerleşik IP adreslerinden geliyor gibi görünüyor.” söz konusu. “Birçok tehdit aktörü, operasyonlarını kolaylaştırmak için bu ağlara erişim satın alıyor.”

Bu ağlardan bazıları, kötü amaçlı yazılım operatörleri tarafından, şüphelenmeyen kullanıcıları kandırarak, cihazları esasen bir botnet’e hapseden ve daha sonra erişimi diğer müşterilere satarak kâr amacıyla para kazandıran sahte uygulamalar yüklemeleri için kandırılarak oluşturulabilir.

HUMAN tarafından keşfedilen Android VPN uygulamaları, uzak bir sunucuyla iletişim kurmak, virüslü cihazı ağa kaydetmek ve proxy ağından gelen herhangi bir isteği işlemek için tasarlanmıştır.

Bu uygulamaların bir diğer dikkat çekici yönü, Mayıs ve Ekim 2023 arasında tespit edilen bir alt kümesinin, proxy yazılımı işlevselliğini içeren LumiApps’in bir yazılım geliştirme kitini (SDK) içermesidir. Her iki durumda da kötü amaçlı yetenek, yerel bir Golang kitaplığı kullanılarak ortadan kaldırılıyor.

LumiApps aynı zamanda kullanıcıların meşru uygulamalar da dahil olmak üzere istedikleri herhangi bir APK dosyasını yüklemelerine ve bir kullanıcı hesabı oluşturmaya gerek kalmadan SDK’yı bu dosyaya paketleyerek daha sonra yeniden indirip başkalarıyla paylaşabilmelerine olanak tanıyan bir hizmet de sunuyor.

İsrailli şirket “LumiApps şirketlerin internette kamuya açık olan bilgileri toplamasına yardımcı oluyor” dedi diyor web sitesinde. “Tanınmış web sitelerinden birkaç web sayfasını arka planda yüklemek için kullanıcının IP adresini kullanır.”

“Bu, kullanıcıyı hiçbir zaman rahatsız etmeyecek ve GDPR/CCPA ile tamamen uyumlu olacak şekilde yapılıyor. Web sayfaları daha sonra bunları veritabanlarını geliştirmek, daha iyi ürünler, hizmetler ve fiyatlandırma sunmak için kullanan şirketlere gönderiliyor.”

Mod adı verilen bu değiştirilmiş uygulamalar daha sonra Google Play Store’un içinde ve dışında dağıtılır. LumiApps, kendisini ve SDK’yı, reklam oluşturmaya alternatif bir uygulamadan para kazanma yöntemi olarak tanıtıyor.

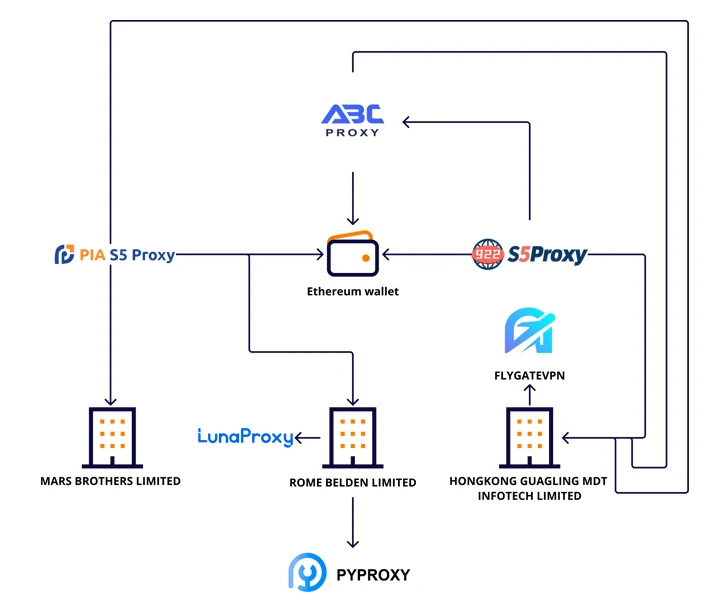

PROXYLIB’in arkasındaki tehdit aktörünün, kendisini konut proxy’leri satıcısı olarak tanıtan bir şirket olan LumiApps ve Asocks aracılığıyla virüslü cihazlar tarafından oluşturulan proxy ağına erişim sattığını gösteren kanıtlar var.

Dahası, SDK’yı mümkün olduğu kadar çok uygulamaya dönüştürmek ve botnet’in boyutunu genişletmek amacıyla LumiApps, geliştiricilere, uygulamalarını yükleyen kullanıcı cihazları aracılığıyla yönlendirilen trafik miktarına göre nakit ödüller sunuyor. SDK hizmeti aynı zamanda sosyal medyada ve siyah şapka forumlarında da tanıtılmaktadır.

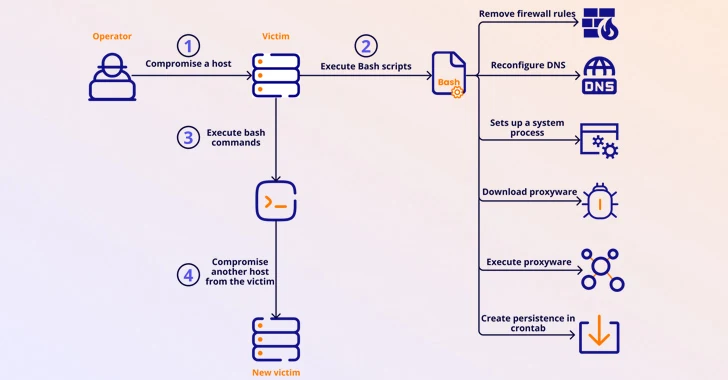

Orange Cyberdefense ve Sekoia tarafından yayınlanan son araştırmalar, konut proxy’lerini, proxyware hizmetlerinin gönüllü katkılardan özel mağazalara ve yeniden satış kanallarına kadar çeşitli şekillerde tanıtıldığı “parçalanmış ancak birbirine bağlı bir ekosistemin” parçası olarak tanımladı.

“[In the case of SDKs]proxyware genellikle bir ürün veya hizmetin içine gömülüdür.” şirketler kayıt edilmiş. Kullanıcılar, gömülü olduğu ana uygulamanın kullanım koşullarını kabul ederken proxy yazılımının yükleneceğini fark etmeyebilirler. Bu şeffaflık eksikliği, kullanıcıların İnternet bağlantılarını net bir anlayışa sahip olmadan paylaşmalarına yol açıyor.”

Bu gelişme, Lumen Black Lotus Laboratuvarları’nın, kullanım ömrü sona eren (EoL) küçük ev/küçük ofis (SOHO) yönlendiricilerinin ve IoT cihazlarının, Faceless adlı bir suç proxy hizmetini güçlendirmek için TheMoon olarak bilinen bir botnet tarafından ele geçirildiğini açıklamasının ardından geldi.