Microsoft Edge web tarayıcısındaki artık yamalı bir güvenlik açığı, kullanıcıların sistemlerine rastgele uzantılar yüklemek ve kötü niyetli eylemler gerçekleştirmek için kötüye kullanılmış olabilir.

Guardio Labs güvenlik araştırmacısı Oleg Zaytsev, “Bu kusur, bir saldırganın, başlangıçta pazarlama amaçlı olan özel bir API’den yararlanarak, kullanıcının bilgisi olmadan geniş izinlere sahip ek tarayıcı uzantılarını gizlice yüklemesine olanak tanımış olabilir.” söz konusu The Hacker News ile paylaşılan yeni bir raporda.

Şu şekilde izlendi: CVE-2024-21388 (CVSS puanı: 6,5), bu sorun Microsoft tarafından Kasım 2023’teki sorumlu açıklamanın ardından 25 Ocak 2024’te yayımlanan Edge kararlı sürümü 121.0.2277.83’te ele alınmıştır. Windows üreticisi, sorunu bildirdikleri için hem Zaytsev’e hem de Jun Kokatsu’ya itibar etmiştir.

Microsoft, kusura ilişkin bir danışma belgesinde “Bu güvenlik açığından başarıyla yararlanan bir saldırgan, bir uzantı yüklemek için gereken ayrıcalıkları elde edebilir” dedi ve bunun “tarayıcı sanal alanından kaçışa yol açabileceğini” ekledi.

Bunu bir ayrıcalık yükseltme kusuru olarak tanımlayan teknoloji devi, hatanın başarılı bir şekilde kullanılmasının, saldırganın “hedef ortamı hazırlamak için istismardan önce ek eylemler gerçekleştirmesi” gerektiğini de vurguladı.

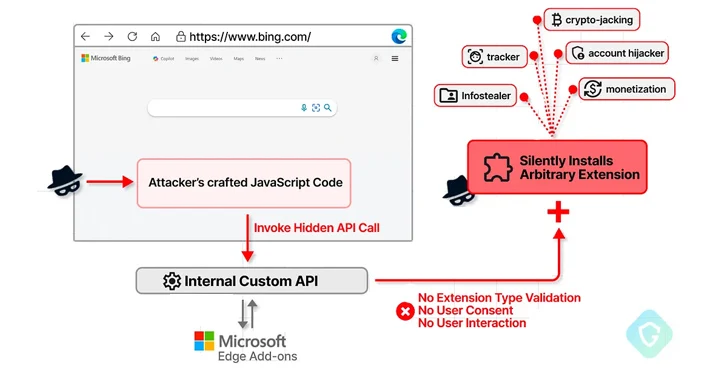

Guardio’nun bulgularına göre CVE-2024-21388, kötü niyetli bir aktörün bing’de JavaScript çalıştırmasına izin veriyor[.]com veya microsoft[.]Kullanıcının iznini veya etkileşimini gerektirmeden Edge Eklentileri mağazasından herhangi bir uzantıyı yüklemek için com sayfalarını kullanın.

Bu, tarayıcının, satıcının kendi uzantı pazarından olduğu sürece bir eklentinin yüklenmesini mümkün kılan belirli özel API’lere ayrıcalıklı erişimle birlikte gelmesi gerçeğiyle mümkün olmaktadır.

Chromium tabanlı Edge tarayıcısındaki bu tür API’lerden biri, bing de dahil olmak üzere Microsoft’a ait, izin verilenler listesinde yer alan bir dizi web sitesinden erişilebilen edgeMarketingPagePrivate’dir.[.]com, microsoft[.]com, microsoftedgewelcome.microsoft[.]com ve microsoftedgetips.microsoft[.]com, diğerleri arasında.

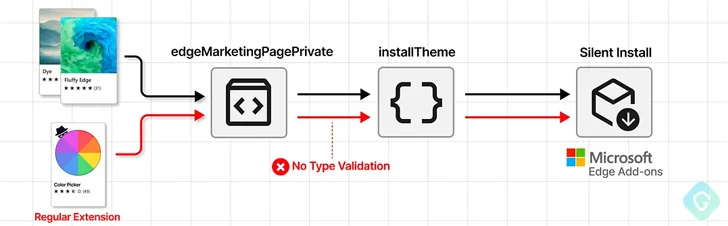

API ayrıca, adından da anlaşılacağı gibi, benzersiz bir tema tanımlayıcısını (“themeId”) ve onun bildirim dosyasını girdi olarak ileterek Edge Eklentileri mağazasından bir tema yüklemek için tasarlanmış, installTheme() adlı bir yöntemi de içerir.

Guardio tarafından tespit edilen hata, esasen yetersiz doğrulama durumudur ve bu nedenle saldırganın herhangi bir bilgi sağlamasına olanak tanır. uzantı tanımlayıcısı mağazadan (tema kimliğinin aksine) ve gizlice kurulmasını sağlayın.

Zaytsev, “Ek bir avantaj olarak, bu uzantı kurulumu tam olarak tasarlandığı şekilde yapılmadığından, kullanıcının herhangi bir etkileşimine veya onayına gerek kalmayacak” diye açıkladı.

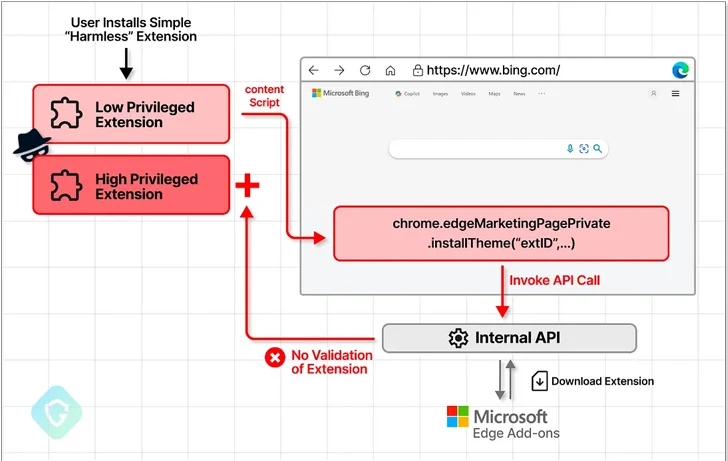

CVE-2024-21388’den yararlanan varsayımsal bir saldırı senaryosunda, bir tehdit aktörü eklenti deposuna görünüşte zararsız bir uzantı yayınlayabilir ve bunu bing’e bir parça kötü amaçlı JavaScript kodu enjekte etmek için kullanabilir[.]com – veya API’ye erişmesine izin verilen sitelerden herhangi biri – ve uzantı tanımlayıcısını kullanarak API’yi çağırarak seçtikleri isteğe bağlı bir uzantıyı yükleyin.

Başka bir deyişle, özel hazırlanmış uzantıyı Edge tarayıcısında çalıştırıp bing’e gitmek[.]com, kurbanın izni olmadan hedeflenen uzantıyı otomatik olarak yükleyecektir.

Guardio, The Hacker News’e, bu hatanın yaygın olarak kullanıldığına dair bir kanıt bulunmamakla birlikte, kullanıcı rahatlığı ile güvenliğin dengelenmesi ihtiyacını ve tarayıcı özelleştirmelerinin nasıl yanlışlıkla güvenlik mekanizmalarını yenebileceğini ve birkaç yeni saldırı vektörünü devreye sokabileceğini vurguladığını söyledi.

Zaytsev, “Saldırganların, daha karmaşık bir saldırının ilk adımı olduğunu fark etmeden, zararsız görünen bir uzantıyı yüklemeleri için kullanıcıları kandırması nispeten kolaydır” dedi. “Bu güvenlik açığı, potansiyel olarak parasal kazanç sağlayacak şekilde ek uzantıların kurulumunu kolaylaştırmak için kullanılabilir.”