Siber güvenlik araştırmacıları, bir hırsız ve kötü amaçlı yazılım yükleyicisinin güncellenmiş bir versiyonunu keşfettiler. Tavşan Yükleyici Bu, çeşitli işlevlerini modülerleştirmenin yanı sıra tespitten kaçmasına da olanak tanır.

Palo Alto Networks Unit 42, “BunnyLoader, bilgileri, kimlik bilgilerini ve kripto para birimini çalmanın yanı sıra kurbanlarına ek kötü amaçlı yazılım sunma kapasitesine sahip, dinamik olarak kötü amaçlı yazılım geliştiriyor.” söz konusu Geçen hafta yayınlanan bir raporda.

BunnyLoader 3.0 olarak adlandırılan yeni sürüm, veri hırsızlığı için yeniden yazılmış modüller, azaltılmış yük boyutu ve geliştirilmiş keylogging yetenekleriyle Player (veya Player_Bunny) adlı geliştiricisi tarafından 11 Şubat 2024’te duyuruldu.

BunnyLoader ilk olarak Eylül 2023’te Zscaler ThreatLabz tarafından belgelendi ve kimlik bilgilerini toplamak ve kripto para hırsızlığını kolaylaştırmak için tasarlanmış bir hizmet olarak kötü amaçlı yazılım (MaaS) olarak tanımlandı. Başlangıçta ayda 250 $ karşılığında abonelik esasına göre teklif edildi.

Kötü amaçlı yazılım, o zamandan beri antivirüs savunmalarından kaçmayı amaçlayan ve aynı ayın sonunda BunnyLoader 2.0’ın piyasaya sürülmesiyle veri toplama işlevlerini genişletmeyi amaçlayan sık sık güncellemelere maruz kaldı.

Üçüncü nesil BunnyLoader, bir hedef URL’ye HTTP saldırıları düzenlemek için yalnızca yeni hizmet reddi (DoS) özelliklerini dahil etmekle kalmayıp, aynı zamanda hırsız, kırpıcı, keylogger ve DoS modüllerini farklı ikili dosyalara bölerek bir adım daha ileri gidiyor.

Unit 42, “BunnyLoader operatörleri bu modülleri dağıtmayı veya seçtikleri kötü amaçlı yazılımı yüklemek için BunnyLoader’ın yerleşik komutlarını kullanmayı seçebilir” dedi.

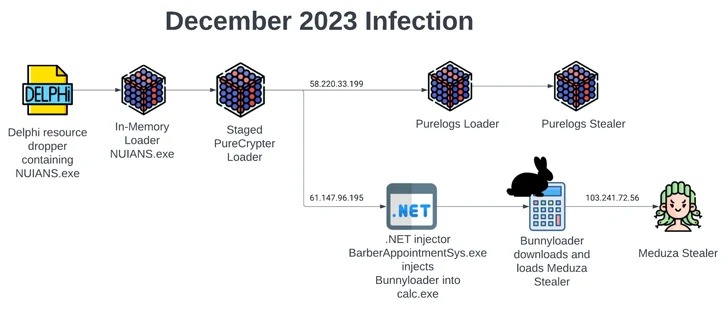

BunnyLoader’ı sağlayan enfeksiyon zincirleri de giderek daha karmaşık hale geldi; daha önce belgelenmemiş bir damlalıktan yararlanarak PureCrypter’ı yükledi ve bu daha sonra iki ayrı dallara ayrıldı.

Bir şube, PureLogs hırsızını eninde sonunda teslim etmek için PureLogs yükleyicisini başlatırken, ikinci saldırı dizisi, Meduza adı verilen başka bir hırsız kötü amaçlı yazılımını dağıtmak için BunnyLoader’ı bırakır.

Unit 42 araştırmacıları, “MaaS’ın sürekli değişen manzarasında BunnyLoader gelişmeye devam ediyor ve bu da tehdit aktörlerinin tespit edilmekten kaçınmak için sık sık yeniden donanım kurma ihtiyacını ortaya koyuyor.” dedi.

Bu gelişme, SmokeLoader kötü amaçlı yazılımının (diğer adıyla Dofoil veya Sharik), UAC-006 adlı şüpheli bir Rus siber suç ekibi tarafından, hedef Ukrayna hükümeti ve mali kuruluşlar. Olduğu biliniyor 2011’den beri aktif.

Bir rapora göre, Mayıs ve Kasım 2023 arasında SmokeLoader’ı sağlayan 23 kadar kimlik avı saldırısı dalgası kaydedildi. kapsamlı rapor Ukrayna Devlet Siber Koruma Merkezi (SCPC) tarafından yayınlandı.

Unit 42, “Öncelikle ek bilgi çalma yeteneklerine sahip bir yükleyici olan SmokeLoader, Rus siber suç operasyonlarıyla bağlantılıdır ve Rus siber suç forumlarında kolayca bulunabilmektedir.” söz konusu.

BunnyLoader ve SmokeLoader’a eklenen iki yeni özellik bilgi çalan kötü amaçlı yazılım kod adı verilen Nikki Hırsızı ve ikincisi C++ ile geliştirilen ve ömür boyu erişim için 300 $ karşılığında sunulan GlorySprout. RussianPanda’ya göre hırsız, Taurus Stealer’ın bir klonu.

“Dikkate değer bir fark, GlorySprout’un, Boğa HırsızıC2 sunucularından ek DLL bağımlılıkları indirmiyor” diyor araştırmacı söz konusu. “Ayrıca GlorySprout, Taurus Stealer’da bulunan Anti-VM özelliğine sahip değil.”

Bulgular aynı zamanda, güvenliği ihlal edilmiş sistemlerden kritik hassas verilerin çalınmasına olanak tanıyan yeni bir WhiteSnake Stealer çeşidinin keşfinin ardından geldi. SonicWall, “Bu yeni sürüm, dize şifre çözme kodunu kaldırdı ve kodun anlaşılmasını kolaylaştırdı.” söz konusu.