Çin bağlantılı bir tehdit kümesi, Connectwise ScreenConnect ve F5 BIG-IP yazılımındaki güvenlik kusurlarından yararlanarak, “agresif” bir kampanyanın parçası olarak güvenliği ihlal edilmiş Linux ana bilgisayarlarına ek arka kapılar sunabilen özel kötü amaçlı yazılımlar sundu.

Google’ın sahibi olduğu Mandiant izleme kategorize edilmemiş adı altındaki etkinlik UNC5174 (aka Uteus veya Uetus), onu “o zamandan beri erişim operasyonlarını yürütmeye odaklanan Çin Devlet Güvenlik Bakanlığı (MSS) için yüklenici olarak hareket ettiğine dair belirtiler gösteren Çinli hacktivist kolektiflerin eski bir üyesi” olarak tanımlıyor.

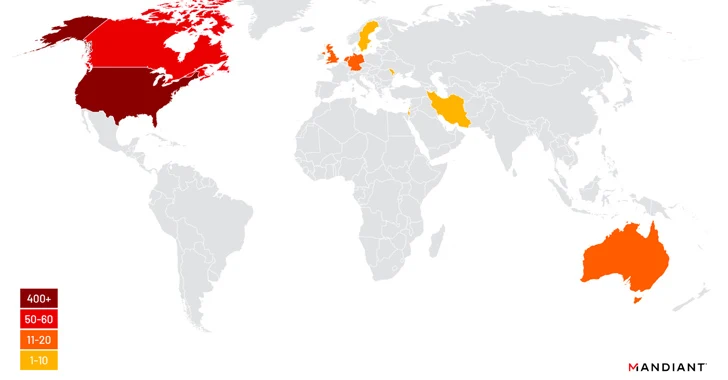

Tehdit aktörünün Ekim ve Kasım 2023 arasında ve yine Şubat ayında Güneydoğu Asya ve ABD araştırma ve eğitim kurumlarına, Hong Kong işletmelerine, hayır kurumlarına ve sivil toplum kuruluşlarına (STK’lar), ABD ve Birleşik Krallık hükümet kuruluşlarına yönelik yaygın saldırılar düzenlediğine inanılıyor. 2024 ScreenConnect hatasını kullanıyor.

Hedef ortamlara ilk erişim, Atlassian Confluence (CVE-2023-22518), ConnectWise ScreenConnect (CVE-2024-1709), F5 BIG-IP (CVE-2023-46747), Linux Çekirdeğindeki (CVE-2023-46747) bilinen güvenlik açıklarından yararlanılarak kolaylaştırılır. CVE-2022-0185) ve Zyxel (CVE-2022-3052).

Başarılı bir dayanağı, internete bakan sistemlerin güvenlik açıklarına karşı kapsamlı bir şekilde keşfedilmesi ve taranması takip ediyor; UNC5174 ayrıca, SNOWLIGHT adlı C tabanlı bir ELF indiricisinin bırakılması da dahil olmak üzere, yüksek ayrıcalıklarla kötü amaçlı eylemleri yürütmek için yönetici kullanıcı hesapları oluşturuyor.

SNOWLIGHT, GOREVERSE adında gizlenmiş bir Golang arka kapısı olan bir sonraki aşama yükünü, ilgili uzak bir URL’den indirmek için tasarlanmıştır. SÜPERSHELLsaldırganların şunları yapmasına olanak tanıyan açık kaynaklı bir komuta ve kontrol (C2) çerçevesidir. ters SSH tüneli kurun ve isteğe bağlı kod yürütmek için etkileşimli kabuk oturumları başlatın.

Tehdit aktörü tarafından ayrıca, GOHEAVY olarak bilinen ve muhtemelen ele geçirilen ağlarda yanal hareketi kolaylaştırmak için kullanılan Golang tabanlı bir tünel açma aracının yanı sıra aşağıdaki gibi diğer programlar da kullanıma sunuldu: kurbağaDirBuster, Metasploit, Sliver ve sqlmap.

Tehdit istihbaratı firmasının tespit ettiği sıra dışı bir örnekte, tehdit aktörlerinin CVE-2023-46747 için hafifletici önlemler uyguladıkları ve muhtemelen ilgisiz diğer rakiplerin de erişim elde etmek için aynı yasal boşluğu silahlandırmasını engelleme girişiminde bulundukları tespit edildi.

Mandiant, “UNC5174 (diğer adıyla Uteus) daha önce Çinli hacktivist kolektif ‘Dawn Calvary’nin bir üyesiydi ve ‘Genesis Day”https://thehackernews.com/”Xiaoqiying’ ve ‘Teng Snake’ ile işbirliği yapmıştı” dedi. “Bu kişi, 2023’ün ortasında bu gruplardan ayrılmış gibi görünüyor ve o zamandan beri, güvenliği ihlal edilmiş ortamlara erişime aracılık etme amacıyla erişim operasyonlarını yürütmeye odaklandı.”

Karanlık ağ forumlarındaki iddiaları göz önüne alındığında, tehdit aktörünün ilk erişim aracısı olabileceğini ve MSS’nin desteğine sahip olabileceğini gösteren kanıtlar var. Bu, bazı ABD savunma ve Birleşik Krallık hükümet kuruluşlarının aynı anda UNC302 olarak adlandırılan başka bir erişim komisyoncusu tarafından hedef alınmasıyla da destekleniyor.

Bulgular, Çinli ulus-devlet gruplarının, geniş ölçekte siber casusluk operasyonları yürütmek için yakın zamanda ortaya çıkan güvenlik açıklarını hızlı bir şekilde kendi cephaneliklerine dahil ederek uç cihazları ihlal etme çabalarının devam ettiğini bir kez daha vurguluyor.

Mandiant araştırmacıları, “UNC5174’ün, CVE-2023-46747’nin kötüye kullanılmasının ardından 2023’ün sonlarında ABD savunma yüklenici cihazlarına, Birleşik Krallık devlet kurumlarına ve Asya’daki kurumlara erişim satmaya çalıştığı gözlemlendi.” dedi.

“UNC5174 ile UNC302 arasında benzerlikler var, bu da onların bir MSS ilk erişim aracısı ortamında çalıştıklarını gösteriyor. Bu benzerlikler, bu tehdit aktörleri arasında olası paylaşılan istismarları ve operasyonel öncelikleri akla getiriyor, ancak kesin atıf için daha fazla araştırma yapılması gerekiyor.”

Açıklama MSS olarak geliyor uyardı İsimsiz bir yabancı bilgisayar korsanlığı grubunun, ağları ihlal etmek için kimlik avı e-postalarından ve bilinen güvenlik hatalarından yararlanarak “yüzlerce” Çinli iş ve hükümet kuruluşuna sızdığı belirtildi. Tehdit aktörünün adı veya kökeni açıklanmadı.