Siber güvenlik araştırmacıları, Apache Airflow için Amazon Web Services (AWS) Yönetilen İş Akışlarında artık yamalı bir güvenlik açığının ayrıntılarını paylaştı (MWAA) kötü niyetli bir aktör tarafından kurbanların oturumlarını ele geçirmek ve temel örneklerde uzaktan kod yürütmek için potansiyel olarak kullanılabilir.

Artık AWS tarafından ele alınan güvenlik açığına kod adı verildi Akış Sabitleme Tenable tarafından.

Kıdemli güvenlik araştırmacısı Liv Matan, “Saldırgan, kurbanın hesabını ele geçirdikten sonra bağlantı dizelerini okumak, yapılandırma eklemek ve yönlendirilmiş döngüsel olmayan grafikleri (DAGS) tetiklemek gibi görevleri gerçekleştirmiş olabilir” dedi. söz konusu teknik analizde.

“Belirli koşullar altında bu tür eylemler, MWAA’nın temelini oluşturan örnekte RCE’ye ve diğer hizmetlere doğru yatay hareketle sonuçlanabilir.”

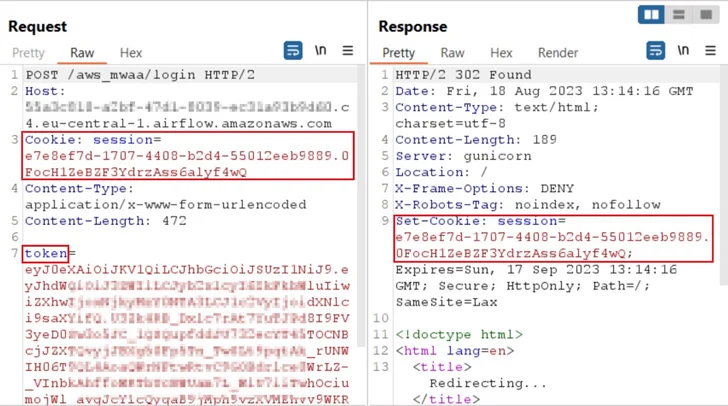

Siber güvenlik firmasına göre güvenlik açığının temel nedeni aşağıdakilerin birleşimidir: oturum sabitleme AWS MWAA’nın web yönetim panelinde ve siteler arası komut dosyası çalıştırmayla sonuçlanan bir AWS etki alanı yanlış yapılandırmasında (XSS) saldırı.

Oturum sabitlemesi bir web saldırı tekniği Bu, mevcut oturum tanımlayıcılarını geçersiz kılmadan bir kullanıcının bir hizmette kimliği doğrulandığında meydana gelir. Bu, düşmanın güç (başka bir deyişle, kullanıcı üzerinde bilinen bir oturum tanımlayıcıyı sabitler), böylece kullanıcı kimliğini doğruladıktan sonra saldırganın kimliği doğrulanmış oturuma erişimi olur.

Bir tehdit aktörü, bu eksikliği kötüye kullanarak, kurbanları saldırganın bilinen oturumunu kullanmaya ve kimlik doğrulamaya zorlayabilir ve sonuçta kurbanın web yönetim panelini ele geçirebilir.

“FlowFixation, Bulut sağlayıcılarının etki alanı mimarisi ve yönetiminin mevcut durumuyla ilgili Genel Son Ek Listesiyle ilgili daha geniş bir sorunu vurguluyor (PSL) ve paylaşılan üst etki alanları: aynı site saldırıları” diyen Matan, yanlış yapılandırmanın Microsoft Azure ve Google Cloud’u da etkilediğini ekledi.

Tenable ayrıca, birden fazla müşterinin aynı ana etki alanına sahip olduğu paylaşılan mimarinin, aynı site saldırıları, çapraz kaynak sorunları gibi güvenlik açıklarından yararlanmak isteyen saldırganlar için bir altın madeni olabileceğine dikkat çekti. kurabiye fırlatmayetkisiz erişime, veri sızıntılarına ve kod yürütülmesine etkili bir şekilde yol açar.

Eksiklik, hem AWS hem de Azure tarafından yanlış yapılandırılmış etki alanlarının PSL’ye eklenmesiyle giderildi ve böylece web tarayıcılarının eklenen etki alanlarını genel bir son ek olarak tanımasına neden oldu. Öte yandan Google Cloud, sorunun düzeltilmesini gerektirecek kadar “yeterince ciddi” olmadığını belirtti.

Matan, “Aynı siteye yapılan saldırılar durumunda, söz konusu etki alanı mimarisinin güvenlik etkisi önemlidir ve bulut ortamlarında bu tür saldırıların riski artar” dedi.

“Bunlar arasında, çerez fırlatma saldırıları ve aynı site özniteliği çerez korumasının atlanması özellikle endişe vericidir çünkü her ikisi de CSRF korumasını atlatabilir. Çerez fırlatma saldırıları aynı zamanda oturum sabitleme sorunlarını da kötüye kullanabilir.”