Siber güvenlik araştırmacıları, sürekli gelişen bir bilgi hırsızı olarak adlandırılan bir bilgi hırsızlığı sağlamayı amaçlayan yeni bir kimlik avı saldırıları dalgası tespit etti. Strela Hırsızı.

Palo Alto Networks Unit 42 araştırmacıları, bugün yayınlanan yeni bir raporda, kampanyaların AB ve ABD’de 100’den fazla kuruluşu etkilediğini söyledi.

Şirket, “Bu kampanyalar, sonunda StrelaStealer’ın DLL yükünü başlatan ekleri olan spam e-postalar biçiminde geliyor” dedi. söz konusu bugün yayınlanan bir raporda.

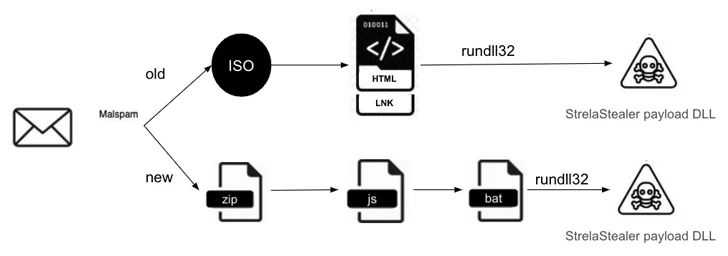

“Saldırganlar, tespit edilmekten kaçınmak amacıyla, önceden oluşturulmuş imza veya kalıpların tespit edilmesini önlemek için, bir kampanyadan diğerine ilk e-posta eki dosya biçimini değiştirir.”

İlk olarak Kasım 2022’de açıklanan StrelaStealer, tanınmış e-posta istemcilerinden e-posta oturum açma verilerini çekip bunları saldırganın kontrolündeki bir sunucuya sızdıracak donanıma sahiptir.

O tarihten bu yana, Kasım 2023 ve Ocak 2024’te AB ve ABD’de yüksek teknoloji, finans, profesyonel ve hukuk, imalat, hükümet, enerji, sigorta ve inşaat sektörlerini hedef alan, kötü amaçlı yazılım içeren iki büyük ölçekli kampanya tespit edildi.

Bu saldırılar aynı zamanda hırsızın daha iyi gizleme ve anti-analiz tekniklerini içeren yeni bir versiyonunu sunmayı amaçlıyor ve ISO dosyalarından bir değişimi işaret eden, ZIP ekleri içeren fatura temalı e-postalar aracılığıyla yayılıyor.

ZIP arşivlerinde, bir toplu iş dosyasını bırakan bir JavaScript dosyası bulunur ve bu dosya, sırayla, kullanarak çalan DLL yükünü başlatır. rundll32.exe32 bit dinamik bağlantı kitaplıklarını çalıştırmaktan sorumlu meşru bir Windows bileşeni.

Hırsız kötü amaçlı yazılım aynı zamanda korumalı alan ortamlarında analizi zorlaştırmak için bir dizi şaşırtma hilesine de güveniyor.

Araştırmacılar, “Her yeni e-posta kampanyası dalgasında, tehdit aktörleri hem enfeksiyon zincirini başlatan e-posta ekini hem de DLL yükünü güncelliyor” dedi.

Açıklama, Broadcom’un sahibi olduğu Symantec’in açıklığa kavuşmuş GitHub, Mega veya Dropbox’ta barındırılan iyi bilinen uygulamalara veya kırılmış yazılımlara yönelik sahte yükleyicilerin, Stealc olarak bilinen hırsız kötü amaçlı yazılım için bir kanal görevi gördüğü.

Kimlik avı kampanyalarının da gerçekleştiği gözlemlendi RAT’ın intikamı Ve Remcos RAT (diğer adıyla Rescoms), ikincisi ESET’e göre AceCryptor adı verilen bir hizmet olarak kriptolayıcılar (CaaS) aracılığıyla sunulur.

“Yılın ikinci yarısında [2023]Siber güvenlik firması, telemetri verilerine atıfta bulunarak, Rescoms’un AceCryptor tarafından paketlenen en yaygın kötü amaçlı yazılım ailesi haline geldiğini söyledi. “Bu girişimlerin yarısından fazlası Polonya’da gerçekleşti ve onu Sırbistan, İspanya, Bulgaristan ve Slovakya izledi.”

2023’ün ikinci yarısında AceCryptor’da paketlenen diğer önde gelen kötü amaçlı yazılımlar arasında SmokeLoader, STOP fidye yazılımı, RanumBot, Vidar, RedLine, Tofsee, Fareit, Pitou ve Stealc yer alıyor. Bu kötü amaçlı yazılım türlerinin çoğunun PrivateLoader aracılığıyla da yayıldığını belirtmekte fayda var.

Secureworks Karşı Tehdit Birimi (CTU) tarafından gözlemlenen bir başka sosyal mühendislik dolandırıcılığının, sahte web sitelerinde barındırılan sahte ölüm ilanları ile arama motorlarında yakın zamanda ölen kişiler hakkında bilgi arayan kişileri hedef aldığı ve arama motoru optimizasyonu (SEO) zehirlenmesi yoluyla trafiği sitelere yönlendirdiği ortaya çıktı. sonuçta reklam yazılımlarını ve diğer istenmeyen programları zorlamak için.

Şirket, “Bu sitelerin ziyaretçileri, e-buluşma veya yetişkinlere yönelik eğlence web sitelerine yönlendiriliyor veya tıklandığında anında web push bildirimleri veya açılır reklamlar yükleyen CAPTCHA istemleriyle karşılaşıyor.” söz konusu.

“Bildirimler, McAfee ve Windows Defender gibi iyi bilinen antivirüs uygulamalarından gelen yanlış virüs uyarısı uyarılarını gösteriyor ve kurban düğmelerden birine tıklasa bile bu uyarılar tarayıcıda kalmaya devam ediyor.”

“Düğmeler, aboneliğe dayalı antivirüs yazılımı programları için meşru açılış sayfalarına bağlantı veriyor ve köprüye yerleştirilmiş bir bağlı kuruluş kimliği, tehdit aktörlerini yeni abonelikler veya yenilemeler için ödüllendiriyor.”

Faaliyet şu anda dolandırıcıların kasalarını bağlı kuruluş programları aracılığıyla doldurmakla sınırlı olsa da, saldırı zincirleri kolaylıkla bilgi hırsızları ve diğer kötü amaçlı programları dağıtmak üzere yeniden kullanılabilir.

Gelişme aynı zamanda şu şekilde izlenen yeni bir aktivite kümesinin keşfini de takip ediyor: Kabarık Kurt Bu, MetaStealer, Warzone RAT, XMRig miner ve Remote Utilities adı verilen meşru bir uzak masaüstü aracı gibi bir dizi tehdit sunmak için yürütülebilir bir ek içeren kimlik avı e-postalarından yararlanıyor.

Kampanya, vasıfsız tehdit aktörlerinin bile geniş ölçekte başarılı saldırılar gerçekleştirmek ve hassas bilgileri yağmalamak için hizmet olarak kötü amaçlı yazılım (MaaS) planlarından yararlanabileceğinin ve daha sonra kâr amacıyla daha fazla paraya dönüştürülebileceğinin bir işaretidir.

BI.ZONE, “Teknik beceriler açısından vasat olsa da, bu tehdit aktörleri hedeflerine yalnızca iki araç seti kullanarak ulaşıyor: yasal uzaktan erişim hizmetleri ve ucuz kötü amaçlı yazılımlar.” BI.ZONE söz konusu.