ThreatLocker® Sıfır Güven Uç Nokta Koruma Platformu Kuruluşlara kendi ortamlarında politikaya dayalı kontroller oluşturma ve sıfır günler, görünmeyen ağ dayanakları ve kötü amaçlı yazılım saldırıları da dahil olmak üzere sayısız siber tehdidi azaltma yeteneği vermek için sıkı bir varsayılan olarak reddet, istisnalara göre izin ver güvenlik duruşu uygular. Kullanıcı hatasının doğrudan sonucu.

Siber güvenlik stratejilerine uygulanan ThreatLocker® Sıfır Güven Uç Nokta Koruma Platformunun yetenekleri sayesinde, dünyanın her yerindeki herhangi bir sektördeki kuruluşlar, uyumluluk çerçevelerinin çoğunun gereksinimlerini kontrol edebilir ve en yıkıcı siber saldırılardan korunduklarını bilerek geceleri daha iyi uyuyabilirler. fidye yazılımı gibi.

ThreatLocker bir paylaşım paylaştı ücretsiz indirilebilir varlık BT profesyonellerini siber güvenlik uyumluluğuna ilişkin en iyi uygulamalarla donatmak. Bu makale, varlık hakkında ayrıntılı bilgi vermeyi ve temel bir bakış sunmayı amaçlamaktadır.

Uyumluluk Çerçevelerindeki Karmaşıklıklar

Siber güvenlik uyumluluk çerçeveleri, kuruluşların kendilerini tehditlerin önünde tutacak sağlam siber güvenlik stratejileri oluşturmalarına yardımcı olmak için mevcuttur. Ancak her bir çerçeve genellikle belirsiz olduğundan, belirtilen gerekliliklerin karşılanmasını sağlamayı zorlaştırır.

Bu uyumluluk çerçevesi beyin jimnastiğinin taleplerini yorumlamaya daha fazla karmaşıklık katmak için, ihtiyaç duyulan aynı teknolojiye işaret etseler bile bireysel çerçeveler farklı şekilde ifade edilmiştir.

Uyumluluk İçin En İyi Uygulamalar

Uyumluluk çerçevesi ne olursa olsun, kuruluşların güvenlik duruşlarını artırmak ve uyumluluğa doğru ilerlemek için uygulaması gereken bir dizi temel teknik kontrol vardır.

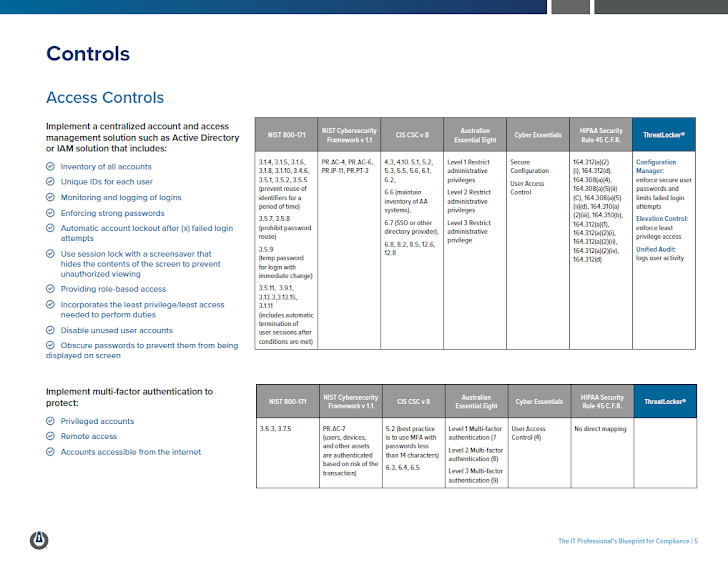

1. Erişim Yönetimi Çözümleri

Kuruluşların, tüm erişim hesaplarının envanterini çıkarabilen, her kullanıcıya benzersiz bir kimlik atayabilen, tüm oturum açma işlemlerini günlüğe kaydedebilen, rol tabanlı erişim sağlayabilen ve en az ayrıcalık/en az erişimi uygulayabilen merkezi bir hesap ve erişim yönetimi çözümüne ihtiyacı vardır. Hesap ve erişim yönetimi çözümü ayrıca güçlü parolalar uygulamalı, belirli sayıda başarısız oturum açma denemesinden sonra otomatik kilitlemeyi içermeli, kimlik doğrulama geri bildirimini korumalı ve belirli bir süre işlem yapılmadığında tanımlayıcıları devre dışı bırakmalıdır.

2. Çok Faktörlü Kimlik Doğrulama

Ayrıcalıklı hesap oturum açma işlemleri, uzaktan erişim oturum açma işlemleri ve İnternet’ten erişilebilen herhangi bir hesapta oturum açarken çok faktörlü kimlik doğrulama uygulanmalı ve zorunlu kılınmalıdır.

3. Ayrıcalıklı Erişim Yönetimi (PAM)

A ayrıcalıklı erişim yönetimi Yöneticileri ve diğer ayrıcalıklı hesapları korumak için (PAM) çözümü kullanılmalıdır. Tüm ayrıcalıklı etkinliklerin korumalı bir merkezi konuma kaydedilmesi gerekir. Ayrıcalıklı çalışma ortamları ayrıcalıklı olmayanlardan ayrılır ve ayrıcalıklı olmayan çalışma ortamları ayrıcalıklılara erişemez. Ayrıcalıklı işletim ortamları, ayrıcalıklı olmayan işletim ortamlarına, internete, e-postaya veya diğer web hizmetlerine erişememelidir. PAM çözümü, ayrıcalıklı hesapların 45 gün boyunca işlem yapılmaması durumunda devre dışı bırakılmasına izin vermelidir.

4. Uzaktan Erişim Yönetim Sistemleri

Kuruluşların, uzaktan erişimi izleyen ve günlüğe kaydeden, otomatik oturum kilitleme sağlayan, ayrıcalıklı komutların yürütülmesini kontrol eden, tekrarlanmaya dayanıklı kimlik doğrulama kullanan ve belirli bir koşuldan sonra ekranı gizlemek için desenli oturum kilitlemeyi kullanan bir uzaktan erişim yönetim sistemine ihtiyacı vardır.

5. İzin verilenler listesine ekleme

Organizasyonlar uygulamalı izin verilenler listesine ekleme (tarihsel olarak beyaz listeye alma olarak bilinir) güncel bir yazılım envanteri sağlar, yüklü yazılım etkinliğini ve bütünlüğünü izler, tüm yürütmeleri günlüğe kaydeder ve işletim sistemleri de dahil olmak üzere kullanılmayan, yetkisiz ve desteklenmeyen yazılımları kaldırabilir veya devre dışı bırakabilir. İzin verilenler listesine ekleme çözümü şunları içermelidir: uygulama sınırlaması alt süreçlerin oluşturulmasını önlemek ve mobil kodun, yazılımın, kitaplıkların ve komut dosyalarının yürütülmesini kontrol etmek. Herhangi bir yeni yazılım ilk olarak bir korumalı alan ortamında dağıtılmalı ve kuruluşta izin verilmeden önce değerlendirilmelidir.

6. Kötü Amaçlı Yazılımdan Koruma Çözümleri

Kuruluşların uç noktaları, web sayfalarını ve çıkarılabilir medyayı gerçek zamanlı olarak tarayan, otomatik tanım güncellemelerini içeren ve kötü amaçlı web sitelerine bağlantıyı önleyen bir kötü amaçlı yazılımdan koruma çözümü uygulaması gerekir.

7. Güvenlik duvarları

Kuruluşların, en az ayrıcalığı kullanan, tüm gereksiz bağlantı noktalarını ve İnternet erişimini engelleyen, ağ etkinliğini günlüğe kaydeden ve etkinlik olmadığında veya oturum sona erdiğinde bağlantıyı sonlandıran bir güvenlik duvarı çözümü içermesi gerekir.

8. Tespit/Önleme Çözümleri

Kuruluşlar, güvenliklerine hem proaktif hem de reaktif bir yaklaşım benimseyen bir izinsiz giriş tespit/önleme çözümü uygulamalıdır.

9. Web Filtreleri

Kuruluşların, ağ tabanlı URL filtrelerini veya DNS filtrelemesini uygulayan bir web güvenliği çözümüne ihtiyacı vardır.

10. E-posta Güvenliği

Yalnızca desteklenen e-posta istemcilerini kullanmak, e-posta ağ geçidindeki tüm gereksiz dosya türlerini engellemek ve DMARC’yi kullanmak için e-posta güvenlik çözümleri uygulanmalıdır. E-posta sunucularının etkin bir kötü amaçlı yazılımdan koruma çözümüne sahip olduğundan emin olun.

11. Mikrosegmentasyon

Kuruluşların ağı sanal olarak veya VLAN kullanarak mikro segmentlere ayırmak için teknik bir çözüme ihtiyacı var.

12. Çıkarılabilir Medya

Kuruluşların çıkarılabilir medyayı kontrol etmek için şifrelemeyi zorunlu kılmak ve bu medyaya erişimi sınırlamak da dahil olmak üzere bir çözüm uygulaması gerekiyor.

13. Mobil Cihaz Yönetimi

Kuruluşlar, mobil cihazları şifreleyen, mobil bağlantıları kontrol eden ve otomatik kilitleme ile uzaktan silme ve kilitlemeyi destekleyen bir mobil cihaz yönetimi çözümü uygulamalıdır.

14. Günlük Çözümü

Kuruluşların, Windows olay günlüklerini, uygulama olay günlüklerini, ağ günlüklerini, veri erişim günlüklerini ve kullanıcıya özel olarak izlenen kullanıcı etkinliklerini alıp bunlara ilişkin uyarılar veren, korumalı bir merkezi günlük kaydı çözümüne ihtiyacı vardır. Günlükler düzenli olarak gözden geçirilmelidir.

15. Yama Yönetimi

Kuruluşların, ortamlarını eksik yamalara karşı tarayan, raporlar sağlayan ve bunları uygulayabilen bir yama yönetimi çözümüne ihtiyacı vardır.

16. Sızma Testi

Kuruluşların penetrasyon testlerine katılması gerekir. Testler dahili olarak ve dışarıya bakan tüm hizmetlerde yapılmalıdır. Bulunan tüm güvenlik açıkları giderilmelidir.

17. Tehdit İstihbaratı Paylaşımı

Kuruluşlar, tehditleri ve güvenlik açıklarını proaktif bir şekilde azaltabilmek için tehditler ve güvenlik açıklarına ilişkin bilgi alışverişinde bulundukları bir tehdit istihbaratı paylaşım topluluğuna katılmalıdır.

18. Veri Koruma

Kuruluşların verileri korumak için önlemler alması gerekir. Verilere ayrıntılı izinlerin uygulanması gerekir. Yalnızca iş görevlerini gerçekleştirmek için belirli verilere erişmesi gereken kullanıcılar bu verilere erişebilmelidir.

19. Verileri Güvenli Bir Şekilde Atmak

Kuruluşların, ekipman yeniden kullanılmadan veya çıkarılmadan önce verileri güvenli bir şekilde imha edecek bir sisteme ihtiyacı vardır.

20. Hassas Verilerin Şifrelenmesi

Kuruluşlar, hassas verilerin sağlam bir şifreleme algoritması kullanılarak kullanımda değilken (şifrelenmiş sabit sürücüler) ve aktarım sırasında (TLS veya HTTPS) şifrelenmesini sağlamalıdır.

21. Yedekleme Sistemleri

Kuruluşların, yedeklemelerin düzenli olarak gerçekleştirildiği, hem şirket içinde hem de dışında depolanan kopyalarla kopyalandığı ve kuruluşun her zaman olağanüstü durum kurtarma çabalarına yardımcı olacak çalışan bir yedeğe sahip olduğundan emin olmak için rutin olarak test edildiği bir yedekleme sistemi uygulaması gerekir.

22. Fiziksel Güvenlik Kontrolleri

Kuruluşların istenmeyen erişimlere karşı koruma sağlamak için kilit, kamera ve çit gibi yeterli fiziksel güvenlik kontrollerine sahip olması gerekir. Çalışanlar ve ziyaretçiler izlenmeli ve kayıt altına alınmalıdır. Varlıkların envanteri yapılmalı, keşfedilmeli, takip edilmeli ve izin verilmeyen varlıklarla ilgilenilmelidir.

23. Güvenlik Farkındalığı Eğitimi

Kuruluşların, şirket içinde üretilen veya üçüncü taraf bir sağlayıcıdan satın alınan, rol tabanlı bir güvenlik farkındalığı eğitim çözümü uygulaması gerekir.

24. Yazılı Politikalar

Kuruluşların, yukarıdaki teknik kontrollerin her birini uygulamak için çalışanların okuyup imzalayacağı yazılı politikaları olmalıdır.

Uyumluluk Çerçevelerinde Gereksinimlerin Eşlenmesi

Uyumluluk çerçevelerinin her birinin kendine özgü kriterleri olmasına rağmen, kuruluşların siber saldırılara ve bunun sonucunda ortaya çıkan veri kaybına karşı koruma sağlamak için güçlü siber savunma stratejileri oluşturmasına yardımcı olmak gibi ortak bir hedefi paylaşırlar. Saldırganlar değerli verilerden yararlanmaya çalıştıkları için bu sıcak ürünü korumak çok önemlidir.

ThreatLocker® Uç Nokta Koruma Platformunu kullananlar gibi güçlü bir güvenlik duruşuna sahip şirketler, halihazırda her türlü çerçeveye uyum sağlama yolunda ilerlemektedir. Başarılı bir uyumluluk planı oluşturmanıza ve siber tehditlere karşı birinci sınıf koruma elde etmenize yardımcı olmak için ThreatLocker® Uç Nokta Koruma Platformunu güvenlik stratejinize ekleyin.

ThreatLocker, aşağıdakiler de dahil olmak üzere çok sayıda uyumluluk çerçevesinin paralel gereksinimlerini haritalandıran “The It Professional’s Blueprint for Compliance” adlı indirilebilir bir kılavuz hazırladı:

- NIST SP800-171

- NIST Siber Güvenlik Çerçevesi (CSF)

- İnternet Güvenliği Merkezi (CIS) Kritik Güvenlik Kontrolleri (CSC)

- Temel Sekiz Olgunluk Modeli

- Siber Temeller

- Sağlık Sigortası Taşınabilirlik ve Sorumluluk Yasası (HIPAA)

E-Kitap, yukarıda belirtilen altı uyumluluk çerçevesinde eşlenen, yukarıdaki 24 en iyi uyumluluk uygulamasının her biri için eşlenmiş bir tablo sunar.

Bu varlığın bölümlerinde yer alan tablolar, kontrollerden politikalara, siber güvenlik farkındalığı eğitimine kadar her çerçevedeki paralel gereklilikleri kontrol etmek için ortamınızda neler uygulayabileceğinize dair ayrıntılı örnekler sağlamak üzere tasarlanmıştır.

Ücretsiz kopyanızı bugün indirin

ThreatLocker® Sıfır Güven Uç Nokta Koruma Platformunu kullananlar gibi güçlü bir güvenlik duruşuna sahip şirketler, halihazırda herhangi bir çerçeveyle uyumluluğa ulaşma yolunda ilerlemektedir. Başarılı bir uyumluluk planı oluşturmanıza ve siber tehditlere karşı birinci sınıf korumaya ulaşmanıza yardımcı olmak için ThreatLocker® Sıfır Güven Uç Nokta Koruma Platformunu güvenlik stratejinize ekleyin.