Tehdit aktörleri, kimlik avı, kimlik bilgileri toplama ve oturum belirteci hırsızlığı gerçekleştirmek için FlipSnack, Issuu, Marq, Publuu, RelayTo ve Simplebooklet gibi platformlarda barındırılan dijital belge yayınlama (DDP) sitelerinden yararlanıyor; bu da tehdit aktörlerinin meşru hizmetleri nasıl başka amaçlarla kullandıklarının bir kez daha altını çiziyor kötü niyetli amaçlar için.

“DDP sitelerinde kimlik avı tuzakları barındırmak, başarılı bir kimlik avı saldırısı olasılığını artırır; çünkü bu siteler genellikle olumlu bir üne sahiptir, web filtre engellenen listelerinde görünme olasılıkları düşüktür ve bunları tanıdık veya tanıdık olarak tanıyan kullanıcılara yanlış bir güvenlik duygusu aşılayabilir. meşru,” Cisco Talos araştırmacısı Craig Jackson söz konusu geçen hafta.

Saldırganlar geçmişte kimlik avı belgelerini barındırmak için Google Drive, OneDrive, Dropbox, SharePoint, DocuSign ve Oneflow gibi popüler bulut tabanlı hizmetleri kullanmış olsa da, en son gelişme, e-posta güvenlik kontrollerinden kaçınmak için tasarlanmış bir tırmanmaya işaret ediyor.

DDP hizmetleri, kullanıcıların herhangi bir kataloğa, broşüre veya dergiye sayfa çevirme animasyonları ve diğer skeuomorphic efektleri ekleyerek tarayıcı tabanlı etkileşimli flipbook formatında PDF dosyalarını yüklemesine ve paylaşmasına olanak tanır.

Tehdit aktörlerinin, birden fazla hesap oluşturmak ve kötü amaçlı belgeler yayınlamak için bu hizmetlerin sunduğu ücretsiz kullanımı veya ücretsiz deneme süresini kötüye kullandıkları tespit edildi.

Saldırganlar, olumlu etki alanı itibarından yararlanmanın yanı sıra, DDP sitelerinin geçici dosya barındırmayı kolaylaştırdığı ve böylece yayınlanan içeriğin önceden tanımlanmış bir son kullanma tarihi ve saatinden sonra otomatik olarak kullanılamaz hale gelmesine olanak sağladığı gerçeğinden de yararlanır.

Dahası, Publuu gibi DDP sitelerinde yer alan üretkenlik özellikleri, kimlik avı mesajlarındaki kötü amaçlı bağlantıların çıkarılmasını ve tespit edilmesini önleyerek caydırıcı olabilir.

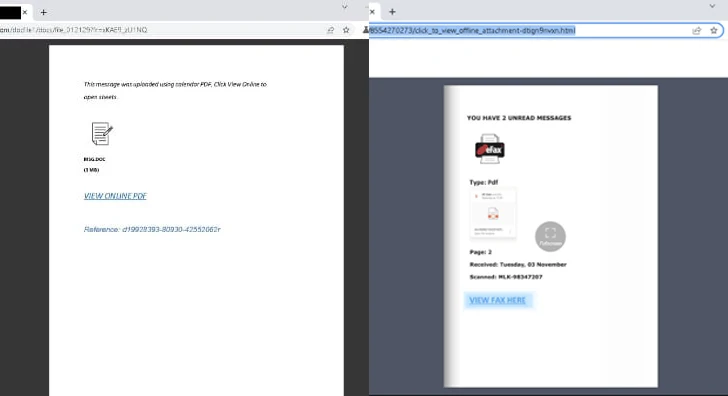

Cisco Talos tarafından analiz edilen olaylarda, DDP siteleri, ikincil veya ara aşamada, genellikle kimlik avı e-postasına meşru bir DDP sitesinde barındırılan bir belgeye bir bağlantı yerleştirilerek saldırı zincirine entegre edilir.

DDP tarafından barındırılan belge, doğrudan yanıltıcı dosyadaki bir bağlantıya tıklayarak ya da bir dizi yeniden yönlendirme yoluyla düşman tarafından kontrol edilen harici bir siteye açılan bir ağ geçidi görevi görür. gerekmek Otomatik analiz çabalarını engellemek için CAPTCHA’ları çözmek.

Son açılış sayfası, Microsoft 365 oturum açma sayfasını taklit eden sahte bir sitedir ve böylece saldırganların kimlik bilgilerini veya oturum belirteçlerini çalmasına olanak tanır.

Jackson, “DDP siteleri, eğitimli kullanıcılara yabancı olduklarından ve e-posta ve web içeriği filtreleme kontrolleri tarafından işaretlenme olasılıkları düşük olduğundan, savunucular için kör bir nokta oluşturabilir” dedi.

“DDP siteleri, çağdaş kimlik avı korumalarını engellemek isteyen tehdit aktörleri için avantajlar yaratıyor. Meşru kullanıcıları bu sitelere çeken aynı özellikler ve avantajlar, tehdit aktörleri tarafından kimlik avı saldırısının etkinliğini artırmak için kötüye kullanılabilir.”