Şirketler için siber güvenliğin gerçeği, saldırganların sistemleri ve ağları her zaman tehlikeye atmasıdır ve hatta iyi yönetilen ihlal önleme programlarının bile çoğu zaman kendi sınırları içindeki saldırganlarla uğraşmak zorunda kalmasıdır.

5 Mart’ta Ulusal Güvenlik Ajansı, sıfır güven çerçevesinin Ağ ve Çevre ayağına ilişkin en son Siber Güvenlik Bilgi Formunu (CIS) yayınlayarak federal kurumlara yönelik en iyi uygulama tavsiyesini sürdürdü. NSA belgesi, kuruluşların, yetkisiz kullanıcıların segmentasyon yoluyla hassas bilgilere erişmesini sınırlamak için ağlarını bölümlere ayırmasını önermektedir. Bunun nedeni, güçlü siber güvenlik önlemlerinin, tüm kullanıcıların meşru rollerinin bulunmadığı ağ alanlarına erişimini sınırlandırarak uzlaşmaların tam kapsamlı ihlallere dönüşmesini engelleyebilmesidir.

NSA’dan rehberlik aynı zamanda güvenlik ekiplerinin güvenlik korumaları için yönetime daha güçlü bir iş senaryosu sunmalarına da olanak tanır, ancak uygulama katmanlı ve karmaşık bir süreç olduğundan CISO’ların beklentileri belirlemesi gerekir.

İnternet hizmetleri devi Akamai’nin danışman CISO’su Steve Winterfeld, belgenin savunmayla ilgili devlet kurumlarını ve endüstrilerini hedef almasına rağmen, daha geniş iş dünyasının sıfır güven rehberliğinden faydalanabileceğini söylüyor.

“Gerçek öyle değil [whether] Yetkisiz erişim vakalarınız varsa, bunları ihlale dönüşmeden önce yakalayabilirseniz,” diyor ve şöyle devam ediyor: “Önemli olan, kötü niyetli davranışları hızlı bir şekilde izole etme yeteneği ile desteklenen, mikro bölümlemenin sağlayabileceği ‘bağlamla birlikte görünürlüktür’.”

Şirketler var sıfır güven girişimlerine girişti verilerinin, sistemlerinin ve ağlarının ele geçirilmesini zorlaştırmak ve ele geçirildiğinde saldırganları yavaşlatmak. Veri güvenliği ve sıfır güven sağlayıcısı Rubrik’in CISO’su Mike Mestrovich, çerçevenin nasıl ilerleneceğine dair sağlam bir yönergeler dizisi olduğunu ancak bunu uygulamanın kolay olmadığını söylüyor.

“Çoğu ağ zaman içinde gelişti ve işi devam ettirirken geriye dönüp bunları yeniden tasarlamak çok zor” diyor. “Bu yapılabilir, ancak hem zaman hem de para açısından maliyetli olabilir.”

İşte NSA kılavuzundan altı çıkarım.

1. Sıfır Güvenin Yedi Temelinin Tümünü Öğrenin

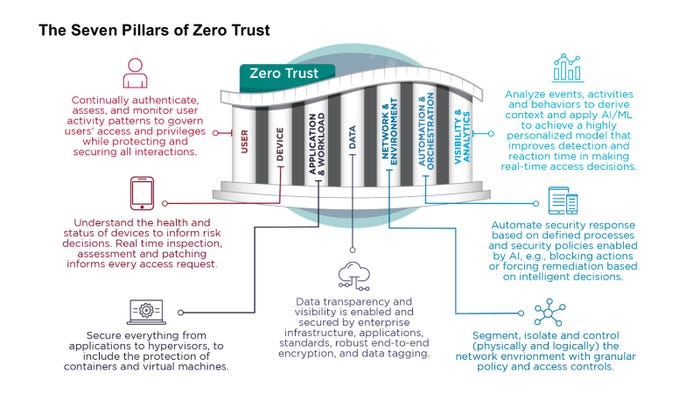

Ulusal Güvenlik Ajansı’nın son belgesi, sıfır güvenin yedi sütununun beşinci sütununu ele alıyor: ağ ve çevre. Otomatik uç nokta ve güvenlik açığı yönetimi şirketi Syxsense’in CEO’su Ashley Leonard, diğer altı sütunun da aynı derecede önemli olduğunu ve “sıfır güven stratejisinin başarılı olması için ne kadar geniş kapsamlı ve dönüşümsel olması gerektiğini” gösterdiğini söylüyor.

“Ağ ve çevre”, Ulusal Güvenlik Ajansı’nın Sıfır Güvenin Yedi Sütunu’nun beşinci ayağıdır. Kaynak: NSA

“Sıfır güvenle başlamak isteyen şirketlere, sıfır güvenin sırasıyla birinci ve ikinci sütunları olan kullanıcı ve cihaz sütunlarıyla ilgili NSA bilgi sayfalarını incelemelerini şiddetle tavsiye ederim” diyor. “Bir şirket yeni başlıyorsa, bu ağ oluşturma ve çevre ayağına bakmak, arabayı atın önüne koymaya benzer.”

2. Saldırganların Çevrenizi İhlal Etmesini Bekleyin

NSA’nın sıfır güven planının ağ ve çevre direği, saldırganların sistemi tehlikeye attıktan sonra ihlali genişletmelerini engellemeye çalışmaktır. NSA yönergeleri şunu belirtiyor: 2013 hedef ihlali – şirketin adını açıkça belirtmeden – çünkü saldırganlar şirketin üçüncü taraf HVAC sistemindeki bir güvenlik açığından girdiler, ancak daha sonra ağ üzerinden geçerek satış noktası cihazlarına kötü amaçlı yazılım bulaştırabildiler.

Şirketler, güvenliklerinin ihlal edileceğini varsaymalı ve saldırganları sınırlamanın veya yavaşlatmanın yollarını bulmalı, NSA Siber Güvenlik Direktörü Rob Joyce bir açıklamada şunları söyledi: NSA belgesinin yayımlandığını duyuruyor.

“Kuruluşların, tehditlerin kendi sistemlerinin sınırları içinde var olduğu zihniyetiyle faaliyet göstermesi gerekiyor” dedi. “Bu kılavuzun amacı, ağ sahiplerini ve operatörlerini, kurumsal mimarilerindeki zayıflıkları veya boşlukları istismar eden tehditlere karşı dikkatli bir şekilde direnmek, bunları tespit etmek ve bunlara yanıt vermek için ihtiyaç duydukları süreçlerle donatmaktır.”

3. Veri Akışlarını Başlayacak Şekilde Haritalayın

NSA kılavuzu, şirketlerin temel bilgilerle başlaması gereken katmanlı bir modeldir: Kimin neye eriştiğini anlamak için ağlarındaki veri akışlarını haritalamak. Diğer sıfır güven yaklaşımı belgelenmiş olsa da, örneğin NIST’in SP 800-207 Sıfır Güven MimarisiAkamai’den Winterfeld, NSA’nın temellerinin kuruluşlara güvenlik kontrolleri hakkında düşünmeleri için bir yol sağladığını söylüyor.

“Veri akışını anlamak öncelikle potansiyel risklerin nerede ve ne olduğuna dair durumsal farkındalık sağlar” diyor. “Unutma, bilmediğin şeyi koruyamazsın.”

4. Makrosegmentasyona geçin

Şirketler, diğer temel sütunları ele aldıktan sonra, ağlarını bölümlere ayırarak Ağ ve Çevre sütununa adım atmaya çalışmalıdır – belki ilk başta geniş, ancak giderek daha ayrıntılı bir şekilde. Başlıca işlevsel alanlar, işletmeler arası (B2B) segmentleri, tüketiciye yönelik (B2C) segmentleri, IoT gibi operasyonel teknolojileri, satış noktası ağlarını ve geliştirme ağlarını içerir.

Rubrik’ten Mestrovich, ağı yüksek düzeyde segmentlere ayırdıktan sonra şirketlerin segmentleri daha da hassaslaştırmayı hedeflemesi gerektiğini söylüyor.

“Bu işlevsel çalışma alanlarını tanımlayabilirseniz, bu alanlardan herhangi birindeki kimliği doğrulanmış varlıkların, diğer alanlara ek kimlik doğrulama alıştırmaları yapmadan erişime sahip olmaması için ağı bölümlere ayırmaya başlayabilirsiniz” diyor. “Birçok açıdan, bir alanda çalışan kullanıcıların, cihazların ve iş yüklerinin aslında diğer alanlarda herhangi bir çalışma hakkına veya kaynağa ihtiyaç duymadığının oldukça muhtemel olduğunu göreceksiniz.”

5. Yazılım Tanımlı Ağ İletişimine Olgunluk

Sıfır güvene dayalı ağ oluşturma, şirketlerin potansiyel saldırılara hızla tepki verme becerisine sahip olmasını gerektirir; bu da yazılım tanımlı ağ oluşturmayı (SDN), yalnızca mikro bölümlemeyi takip etmek için değil aynı zamanda potansiyel bir uzlaşma sırasında ağı kilitlemek için de önemli bir yaklaşım haline getirir.

Ancak Akamai’den Winterfeld, SDN’nin tek yaklaşım olmadığını söylüyor.

“SDN daha çok operasyonların yönetimiyle ilgilidir ancak altyapınıza bağlı olarak en uygun çözüm olmayabilir” diyor. “Bununla birlikte, ortamınızı nasıl tasarladığınıza bakılmaksızın SDN’nin sağladığı fayda türlerine ihtiyacınız var.”

6. İlerlemenin Tekrarlanarak Gerçekleşeceğini Fark Edin

Son olarak, herhangi bir sıfır güven girişimi tek seferlik bir proje değil, devam eden bir girişimdir. Kuruluşların yalnızca teknolojiyi dağıtma konusunda sabır ve kararlılığa sahip olması gerekmiyor, aynı zamanda güvenlik ekiplerinin de zorluklarla karşılaştıkça ve üstesinden geldikçe planı yeniden gözden geçirmeleri ve değiştirmeleri gerekiyor.

Winterfeld, “Sıfır güven yolculuğuna başlamayı düşünürken, veri akışlarını haritalamak ve ardından bunları bölümlere ayırmakla başlama konusundaki rehberlikleri çok yerinde” diyor ve şöyle devam ediyor: “Ancak bunun genellikle yinelenen bir süreç olduğunu da eklemek isterim, çünkü bunun için gerekli olan bir keşif dönemine sahip olacaksınız. Planı güncelliyorum.”