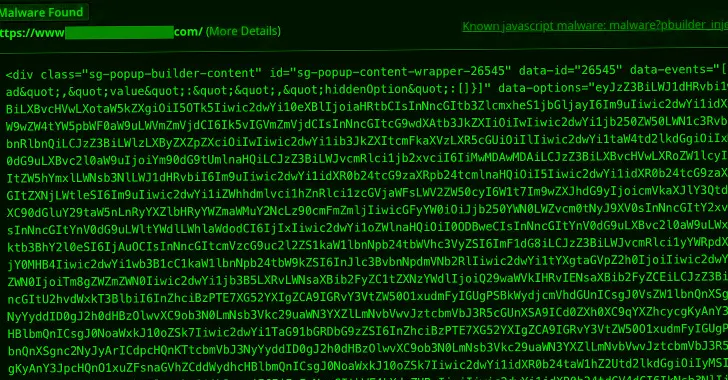

Yeni bir kötü amaçlı yazılım kampanyası, WordPress’e kötü amaçlı JavaScript kodu eklemek için Popup Builder eklentisindeki yüksek önemdeki bir güvenlik açığından yararlanıyor.

Sucuri’ye göre kampanya 3.900’den fazla siteye virüs bulaştı son üç hafta boyunca.

Güvenlik araştırmacısı Puja Srivastava, “Bu saldırılar, kayıtları 12 Şubat 2024’e kadar uzanan, bir aydan daha kısa süreli alanlardan düzenleniyor” dedi söz konusu 7 Mart tarihli bir raporda.

Bulaşma dizileri, Popup Builder’da hileli yönetici kullanıcılar oluşturmak ve isteğe bağlı eklentiler yüklemek için kullanılabilecek bir güvenlik açığı olan CVE-2023-6000’in kötüye kullanılmasını içerir.

Bu eksiklik, bu Ocak ayının başlarında Balada Enjektör kampanyasının bir parçası olarak kullanıldı ve 7.000’den fazla siteyi tehlikeye attı.

En son saldırı dizisi, iki farklı çeşidi olan ve site ziyaretçilerini kimlik avı ve dolandırıcılık sayfaları gibi diğer sitelere yönlendirmek için tasarlanmış kötü amaçlı kodların enjeksiyonuna yol açmaktadır.

WordPress site sahiplerinin eklentilerini güncel tutmaları, sitelerini şüpheli kod veya kullanıcılar açısından taramaları ve uygun temizliği yapmaları önerilir.

Srivastava, “Bu yeni kötü amaçlı yazılım kampanyası, web sitenizin yazılımını yamalı ve güncel tutmamanın risklerini net bir şekilde hatırlatıyor” dedi.

Gelişme WordPress güvenlik firması Wordfence olarak geliyor açıklandı Ultimate Member olarak bilinen başka bir eklentide bulunan ve kötü amaçlı web komut dosyalarını enjekte etmek için silah haline getirilebilen yüksek önemdeki bir hata.

CVE-2024-2123 (CVSS puanı: 7.2) olarak takip edilen siteler arası komut dosyası çalıştırma (XSS) hatası, eklentinin 2.8.3 dahil ve önceki tüm sürümlerini etkiliyor. 6 Mart 2024’te yayınlanan 2.8.4 sürümünde yama uygulandı.

Kusur, yetersiz giriş temizleme ve çıkış kaçışından kaynaklanıyor; bu sayede, kimliği doğrulanmamış saldırganların, bir kullanıcı onları her ziyaret ettiğinde yürütülecek sayfalara rastgele web komut dosyaları yerleştirmesine olanak tanıyor.

“Güvenlik açığının, savunmasız bir sitede hiçbir ayrıcalığa sahip olmayan saldırganlar tarafından istismar edilebileceği gerçeğiyle birleştiğinde, bu, kimliği doğrulanmamış saldırganların, başarılı bir şekilde yararlanıldığında eklentinin savunmasız sürümünü çalıştıran sitelerde yönetici kullanıcı erişimi elde edebilme ihtimalinin yüksek olduğu anlamına gelir. ” dedi Wordfence.

Eklenti bakımcılarının 19 Şubat’ta yayınlanan 2.8.3 sürümünde benzer bir kusuru (CVE-2024-1071, CVSS puanı: 9,8) giderdiklerini belirtmekte fayda var.

Bu aynı zamanda Avada WordPress temasında (CVE-2024-1468, CVSS puanı: 8,8) rastgele bir dosya yükleme güvenlik açığının keşfedilmesini takip ediyor ve muhtemelen kötü amaçlı kodu uzaktan çalıştırıyor. 7.11.5 sürümünde çözüldü.

Wordfence, “Bu, katılımcı düzeyinde ve üzeri erişime sahip kimliği doğrulanmış saldırganların, etkilenen sitenin sunucusuna uzaktan kod yürütmeyi mümkün kılabilecek rastgele dosyalar yüklemesini mümkün kılıyor.” söz konusu.