Tehdit avcıları, Python Paket Dizini (PyPI) deposunda hırsızlık yapmak üzere tasarlanmış yedi paketten oluşan bir set keşfetti. BIP39 anımsatıcı ifadeler Bir kripto para birimi cüzdanının özel anahtarlarını kurtarmak için kullanılır.

Yazılım tedarik zinciri saldırı kampanyasına ReversingLabs tarafından BIPClip kod adı verildi. Paketler, PyPI’den kaldırılmadan önce toplu olarak 7.451 kez indirildi. Paketlerin listesi aşağıdaki gibidir –

Kripto para birimi cüzdanlarının oluşturulması ve güvenliğinin sağlanmasıyla ilgili projeler üzerinde çalışan geliştiricileri hedefleyen BIPClip’in, hashdecrypt’in kayıt defterinde ilk kez yayınlandığı en az 4 Aralık 2022’den bu yana aktif olduğu söyleniyor.

Güvenlik araştırmacısı Karlo Zanki, “Bu, kripto varlıklarını hedef alan en son yazılım tedarik zinciri kampanyasıdır” dedi söz konusu The Hacker News ile paylaşılan bir raporda. “Bu, kripto para biriminin tedarik zinciri tehdit aktörleri için en popüler hedeflerden biri olmaya devam ettiğini doğruluyor.”

Kampanyanın arkasındaki tehdit aktörlerinin tespit edilmekten kaçınmak için dikkatli olduklarının bir işareti olarak, söz konusu paketlerden biri (mnemonic_to_address) herhangi bir kötü amaçlı işlevsellikten yoksundu ve kötü amaçlı bileşeni içeren bağımlılık olarak bip39-mnemonic-decrypt’i listelemedi. .

Zanki, “Paketin bağımlılıklarına bakmayı seçmiş olsalar bile, BIP39 standardının uygulamaları birçok şifreleme işlemi içerdiğinden, içe aktarılan modülün adı ve çağrılan işlevin adı meşru işlevleri taklit etmek ve şüphe uyandırmamak için dikkatlice seçilmiştir.” diye açıkladı.

Paket, anımsatıcı cümleleri çalmak ve bilgileri aktör kontrollü bir sunucuya sızdırmak için tasarlandı.

ReversingLabs tarafından tanımlanan diğer iki paket (genel adres oluşturucu ve erc20 tarayıcı) benzer şekilde çalışır; ilki, anımsatıcı ifadeleri aynı komuta ve kontrol (C2) sunucusuna iletmek için bir cazibe görevi görür.

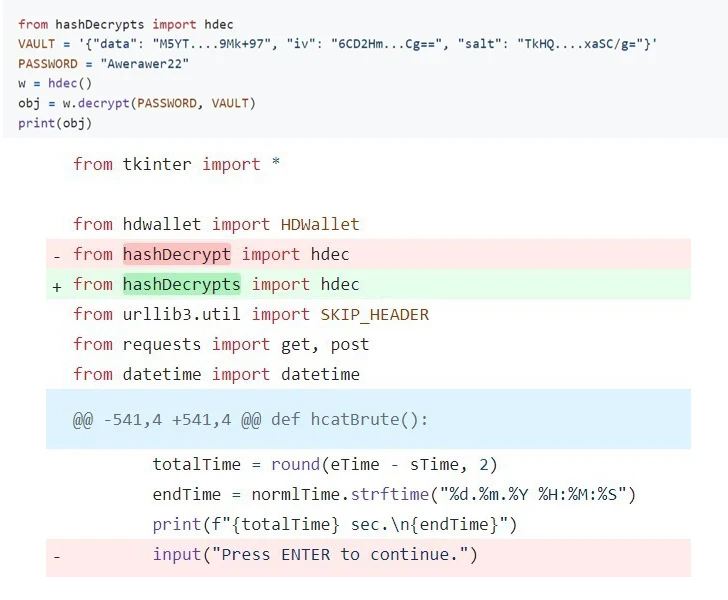

Öte yandan hashdecrypts, bir çift olarak çalışacak şekilde tasarlanmadığından ve verileri toplamak için kendi içinde neredeyse aynı kodu içermesinden dolayı biraz farklı çalışır.

Yazılım tedarik zinciri güvenlik firmasına göre paket, hashdecrypts paketini kullanarak kripto cüzdanlarından anımsatıcı ifadeler çıkarmanın bir yolu olarak tanıtılan hCrypto adlı bir depoya sahip “HashSnake” adlı bir GitHub profiline referanslar içeriyor.

Deponun daha yakından incelenmesi geçmişi işleme Python komut dosyalarından birinin daha önce hashdecrypts yerine hashdecrypt (“s” olmadan) paketini 1 Mart 2024’e kadar (hashdecrypts’in PyPI’ye yüklendiği tarih) içe aktardığı gerçeğine dayanarak kampanyanın bir yıldan fazla süredir devam ettiğini ortaya koyuyor .

HashSnake hesabının arkasındaki tehdit aktörlerinin de varlık gösterdiğini belirtmekte fayda var. Telgraf Ve Youtube Warez’lerinin reklamını yapmak için. Bu içerir bir video yayınlamak 7 Eylül 2022’de xMultiChecker 2.0 adlı bir kripto günlük kontrol aracı tanıtılıyor.

Zanki, “Keşfedilen paketlerin her birinin içeriği, daha az şüpheli görünmelerini sağlamak için özenle hazırlandı.” dedi.

“Kripto cüzdanlarından ödün vermeye ve içerdikleri kripto para birimlerini çalmaya odaklanmışlardı. Daha geniş bir gündemin ve hedeflerin yokluğu, bu kampanyanın güvenliği ihlal edilmiş kuruluşlarda konuşlandırılan güvenlik ve izleme araçlarını tetikleme olasılığını azalttı.”

Bulgular, açık kaynaklı paket depolarında gizlenen güvenlik tehditlerinin bir kez daha altını çiziyor; bu tehditler, GitHub gibi yasal hizmetlerin bir kanal olarak kullanılması gerçeğiyle daha da kötüleşiyor. kötü amaçlı yazılım dağıtmak.

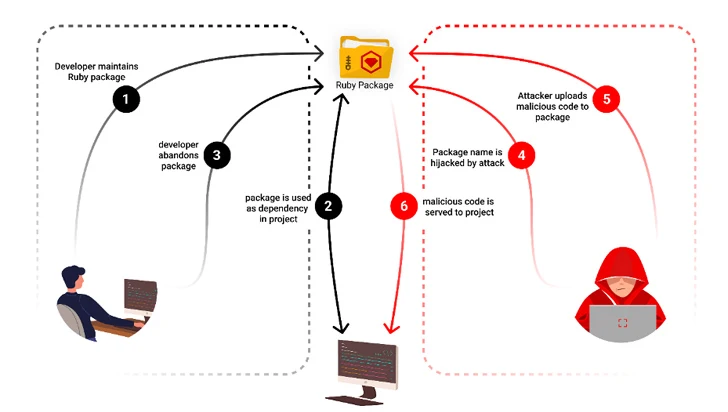

Dahası, terk edilen projeler, tehdit aktörlerinin geliştirici hesaplarının kontrolünü ele geçirmesi ve daha sonra büyük ölçekli tedarik zinciri saldırılarına yol açabilecek truva atı haline getirilmiş versiyonları yayınlaması için çekici bir vektör haline geliyor.

Checkmarx, “Terk edilmiş dijital varlıklar geçmişin kalıntıları değil; onlar saatli bombalardır ve saldırganlar bunlardan giderek daha fazla yararlanıyor ve onları açık kaynak ekosistemlerinde truva atlarına dönüştürüyor.” kayıt edilmiş geçen ay.

“MavenGate ve CocoaPod’lar vaka çalışmaları, terk edilmiş alan adlarının ve alt alan adlarının, kullanıcıları yanıltmak ve kötü niyetli amaçları yaymak için nasıl ele geçirilebileceğini vurgulamaktadır.”