Yeni bir DNS tehdit aktörü Bilgili Denizatı Hedefleri sahte yatırım platformlarına çekmek ve fon çalmak için karmaşık tekniklerden yararlanıyor.

Infoblox, “Savvy Seahorse, kurbanları sahte yatırım platformlarında hesap oluşturmaya, kişisel hesaplara para yatırmaya ve ardından bu mevduatları Rusya’daki bir bankaya aktarmaya ikna eden bir DNS tehdit aktörüdür.” söz konusu Geçen hafta yayınlanan bir raporda.

Kampanyaların hedefinde Rusça, Lehçe, İtalyanca, Almanca, Çekçe, Türkçe, Fransızca, İspanyolca ve İngilizce konuşanların yer alması, tehdit aktörlerinin saldırılarında geniş bir ağ kurduğunu gösteriyor.

Kullanıcılar, Facebook gibi sosyal medya platformlarındaki reklamlar yoluyla kandırılıyor ve aynı zamanda sahte ChatGPT ve WhatsApp botları aracılığıyla iddia edilen yüksek getirili yatırım fırsatları karşılığında kişisel bilgilerini vermeleri için kandırılıyorlar.

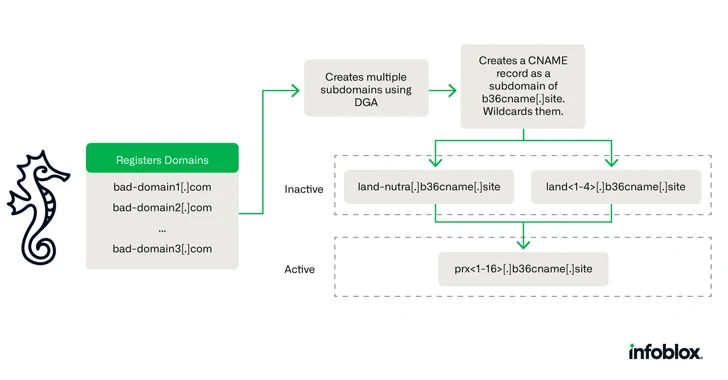

Mali dolandırıcılık kampanyaları, bir trafik dağıtım sistemi (TDS) oluşturmak için DNS kanonik adı (CNAME) kayıtlarını kullanması ve böylece tehdit aktörlerinin en az Ağustos 2021’den bu yana tespitten kaçmasına olanak sağlamasıyla dikkat çekiyor.

A CNAME kaydı bir IP adresini işaret etmek yerine bir etki alanını veya alt etki alanını başka bir etki alanına (yani bir takma ad) eşlemek için kullanılır. Bu yaklaşımın bir avantajı, ana bilgisayarın IP adresi değiştiğinde yalnızca DNS A kaydı kök etki alanının güncellenmesi gerekiyor.

Savvy Seahorse, bir CNAME kaydını (ve dolayısıyla bir IP adresini) paylaşan birkaç kısa ömürlü alt alanı kaydederek bu tekniği kendi avantajına kullanır. Bu spesifik alt alanlar, bir alan oluşturma algoritması (DGA) kullanılarak oluşturulur ve birincil kampanya alanıyla ilişkilendirilir.

Alan adlarının ve IP adreslerinin sürekli değişen doğası, altyapıyı yayından kaldırma çabalarına karşı dirençli hale getirerek, tehdit aktörlerinin kimlik avı siteleri kesintiye uğradığında sürekli olarak yeni alanlar oluşturmasına veya CNAME kayıtlarını farklı bir IP adresiyle değiştirmesine olanak tanır.

VexTrio gibi tehdit aktörleri DNS’yi TDS olarak kullansa da bu keşif, CNAME kayıtlarının bu tür amaçlarla ilk kez kullanıldığına işaret ediyor.

Facebook reklamlarında yer alan bağlantıları tıklayan mağdurlardan isimlerini, e-posta adreslerini ve telefon numaralarını vermeleri isteniyor ve ardından cüzdanlarına para eklemek için sahte ticaret platformuna yönlendiriliyorlar.

“Dikkate alınması gereken önemli bir ayrıntı, aktörün, Ukrayna, Hindistan, Fiji, Tonga, Zambiya, Afganistan ve Moldova dahil olmak üzere önceden tanımlanmış bir ülke listesinden gelen trafiği hariç tutmak için kullanıcının bilgilerini doğrulamasıdır; ancak bu belirli ülkeleri seçme nedenleri belirsizdir. ” Infoblox kaydetti.

Bu gelişme, Guardio Labs’ın meşru markalara ve kurumlara ait binlerce alan adının, spam kampanyalarını yaymak için CNAME devralma adı verilen bir teknik kullanılarak ele geçirildiğini ortaya çıkarmasıyla ortaya çıktı.