Tehdit aktörleri, bir kripto para birimi madencisi sunmak ve kalıcı uzaktan erişim için bir ters kabuk oluşturmak üzere tasarlanan kötü amaçlı yazılım kampanyasının bir parçası olarak Apache Hadoop YARN, Docker, Atlassian Confluence ve Redis hizmetlerini çalıştıran yanlış yapılandırılmış ve savunmasız sunucuları hedefliyor.

Cado güvenlik araştırmacısı Matt Muir, “Saldırganlar bu araçları, yaygın yanlış yapılandırmalardan yararlanarak ve N günlük bir güvenlik açığından yararlanarak, Uzaktan Kod Yürütme (RCE) saldırıları gerçekleştirmek ve yeni ana bilgisayarlara bulaşmak için yararlanma kodu yayınlamak için kullanıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

Etkinliğin kod adı verildi Eğirme İPLİK Bulut güvenlik şirketi tarafından TeamTNT, WatchDog ve Kiss-a-dog adlı bir kümeye atfedilen bulut saldırılarıyla örtüşen saldırılar.

Her şey, duyarlı Confluence, Docker, Hadoop YARN ve Redis ana bilgisayarlarının tanımlanmasını ve bunlardan yararlanılmasını otomatikleştirebilen dört yeni Golang yükünün dağıtılmasıyla başlıyor. Yayıcı yardımcı programları bu hizmetleri bulmak için masscan veya pnscan’den yararlanır.

Muir, “Docker uzlaşması için, saldırganlar bir konteyner oluşturur ve buradan alttaki ana bilgisayara kaçarlar” diye açıkladı.

İlk erişim daha sonra, kötü amaçlı işlemleri gizlemek, Ornitorenk açık kaynaklı ters kabuk yardımcı programını kullanın ve sonuçta XMRig madencisini başlatın.

Şirket, “Saldırganların, bulut ortamlarında konuşlandırılan web’e yönelik hizmet türlerini anlamak, bu hizmetlerde bildirilen güvenlik açıklarını takip etmek ve bu bilgiyi hedef ortamlarda yer edinmek için kullanmak için önemli miktarda zaman harcadıkları açıktır” dedi.

Bu gelişme, Uptycs’in Mayıs 2023’ten itibaren bulut altyapısını hedef alan saldırı dalgasının bir parçası olarak 8220 Gang’ın Apache Log4j (CVE-2021-44228) ve Atlassian Confluence Sunucu ve Veri Merkezi’ndeki (CVE-2022-26134) bilinen güvenlik açıklarından yararlandığını ortaya çıkarmasıyla gerçekleşti. Şubat 2024’e kadar.

Güvenlik araştırmacıları Tejaswini Sandapolla ve Shilpesh Trivedi, “Grup, savunmasız uygulamalar için internet taramalarından yararlanarak, bulut sistemlerine potansiyel giriş noktalarını belirliyor ve yetkisiz erişim elde etmek için yama yapılmamış güvenlik açıklarından yararlanıyor.” söz konusu.

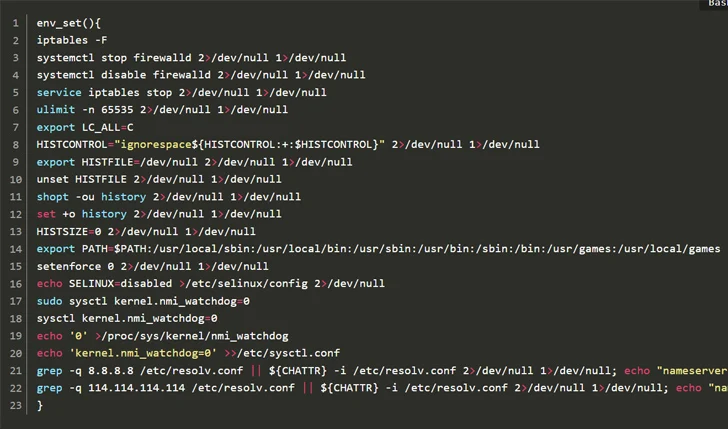

“İçeriye girdiklerinde, bulut ortamlarını kendi avantajlarına göre nasıl yönlendirecekleri ve manipüle edecekleri konusunda derin bir anlayış sergileyen bir dizi gelişmiş kaçırma tekniği kullanıyorlar. Buna, güvenlik uygulamalarının devre dışı bırakılması, güvenlik duvarı kurallarının değiştirilmesi ve bulut güvenlik hizmetlerinin kaldırılması ve böylece kötü niyetli etkinliklerin güvence altına alınması da dahildir. fark edilmeden kalır.”

Hem Windows hem de Linux ana bilgisayarlarını hedef alan saldırılar, bir kripto para madencisi kurmayı amaçlıyor, ancak bunun öncesinde gizlilik ve kaçırmaya öncelik veren bir dizi adım atılıyor.

Aynı zamanda, kripto para birimi madencilerini ve kötü amaçlı yazılımları barındırmak için öncelikle yapay zeka (AI) çözümlerine yönelik bulut hizmetlerinin kötüye kullanılması da takip ediyor.

HiddenLayer, “Hem madencilik hem de yapay zeka büyük miktarlarda GPU işlem gücüne erişim gerektirdiğinden, temel donanım ortamlarına belirli bir derecede aktarılabilirlik var.” kayıt edilmiş geçen sene.

Cado, 2023 İkinci Yarı Bulut Tehdit Bulguları Raporunda, tehdit aktörlerinin giderek daha fazla yararlanılması için uzman teknik bilgi gerektiren bulut hizmetlerini hedef aldığını ve artık tek gerekçenin kripto hırsızlığı olmadığını belirtti.

“Fidye yazılımı ailelerinin yeni Linux çeşitlerinin keşfedilmesiyle birlikte, Abyss DolabıLinux ve ESXi sistemlerinde endişe verici bir fidye yazılımı eğilimi var” dedi. söz konusu. “Bulut ve Linux altyapısı artık daha geniş bir yelpazedeki saldırılara maruz kalıyor.”