En az iki farklı şüpheli Çin bağlantılı siber casusluk kümesi UNC5325 Ve UNC3886Ivanti Connect Secure VPN cihazlarındaki güvenlik kusurlarının kötüye kullanılmasıyla ilişkilendirildi.

Mandiant, UNC5325’in CVE-2024-21893’ü LITTLELAMB.WOOLTEA, PITSTOP, PITDOG, PITJET ve PITHOOK adlı geniş bir yelpazedeki yeni kötü amaçlı yazılımları dağıtmak için kötüye kullandığını ve güvenliği ihlal edilmiş cihazlara kalıcı erişimi sürdürmeye çalıştığını söyledi.

Google’ın sahibi olduğu tehdit istihbarat firması, LITTLELAMB.WOOLTEA ve PITHOOK’taki kaynak kodu çakışmaları ve ikincisi tarafından kullanılan kötü amaçlı yazılımlar nedeniyle UNC5325’in UNC3886 ile ilişkili olduğunu orta düzeyde bir güvenle değerlendirdi.

UNC3886’nın, VIRTUALPITA, VIRTUALPIE, THINCRUST ve CASTLETAP gibi çeşitli implantları dağıtmak için Fortinet ve VMware çözümlerindeki sıfır gün kusurlarından yararlanma konusunda bir geçmişi olduğunu belirtmekte fayda var.

“UNC3886 öncelikle ABD’de bulunan savunma sanayii üssünü, teknolojisini ve telekomünikasyon kuruluşlarını hedef aldı ve [Asia-Pacific] bölgeler,” Mandiant araştırmacıları söz konusu.

Ivanti Connect Secure, Ivanti Policy Secure ve Ivanti Neurons for ZTA’nın SAML bileşenindeki bir sunucu tarafı istek sahteciliği (SSRF) güvenlik açığı olan CVE-2024-21893’ün UNC5325 tarafından aktif olarak istismarının Ocak ayı başlarında gerçekleştiği söyleniyor 19 Kasım 2024, sınırlı sayıda cihazı hedefliyor.

Saldırı zinciri, duyarlı cihazlara yetkisiz erişim elde etmek için CVE-2024-21893’ü daha önce açıklanan ve CVE-2024-21887 olarak takip edilen bir komut ekleme güvenlik açığıyla birleştirmeyi ve sonuçta BUSHWALK’ın yeni bir sürümünün konuşlandırılmasına yol açmayı içeriyor.

Bazı örneklerde SparkGateway eklentileri gibi meşru Ivanti bileşenlerinin ek yükleri düşürmek için kötüye kullanılması da yer alıyor. Buna, sistem yükseltme olayları, yamalar ve fabrika sıfırlamaları boyunca kalıcı olma yetenekleriyle birlikte gelen, LITTLELAMB.WOOLTEA kod adlı kötü amaçlı bir paylaşılan nesneyi yüklemek için PITFUEL eklentisi de dahildir.

“Kalıcılığı sürdürmek için gözlemlenen sınırlı girişimler, kötü amaçlı yazılımın kodunda şifreleme anahtarı uyumsuzluğunu hesaba katacak mantık eksikliği nedeniyle bugüne kadar başarılı olmamış olsa da, bu durum UNC5325’in öncelikli hedeflere erişimi sürdürmek için ne kadar çaba harcayacağını da gösteriyor ve şu hususları vurguluyor: ağ cihazlarının en son güncellemelere ve yamalara sahip olmasını sağlamanın önemine dikkat çekti.”

Ayrıca komut yürütmeyi, dosya yönetimini, kabuk oluşturmayı, SOCKS proxy’sini ve ağ trafiği tünellemesini destekleyen bir arka kapı görevi görür.

Ayrıca, güvenliği ihlal edilmiş cihazda kabuk komutlarının yürütülmesi, dosya yazılması ve dosya okunması için tasarlanmış, PITSTOP olarak adlandırılan bir implantı kalıcı olarak yürütmek amacıyla PITHOOK olarak bilinen paylaşılan bir nesneyi enjekte eden PITDOG adlı başka bir kötü amaçlı SparkGateway eklentisi de gözlemlendi.

Mandiant, tehdit aktörünün “cihaz hakkında incelikli bir anlayışa sahip olduğunu ve bu kampanya boyunca algılamayı bozma yeteneklerini” sergilediğini ve radarın altından uçmak için karada yaşama (LotL) tekniklerini kullandığını belirtti.

Siber güvenlik firması, “UNC5325’in ve diğer Çin bağlantı noktası casusluk aktörlerinin, hedef ortamlara erişim kazanmak ve bu erişimi sürdürmek için ağ uç cihazlarındaki sıfır gün güvenlik açıklarından ve cihaza özel kötü amaçlı yazılımlardan yararlanmaya devam etmesini” beklediğini söyledi.

Volt Typhoon ve UTA0178 Arasında Bağlantılar Bulundu

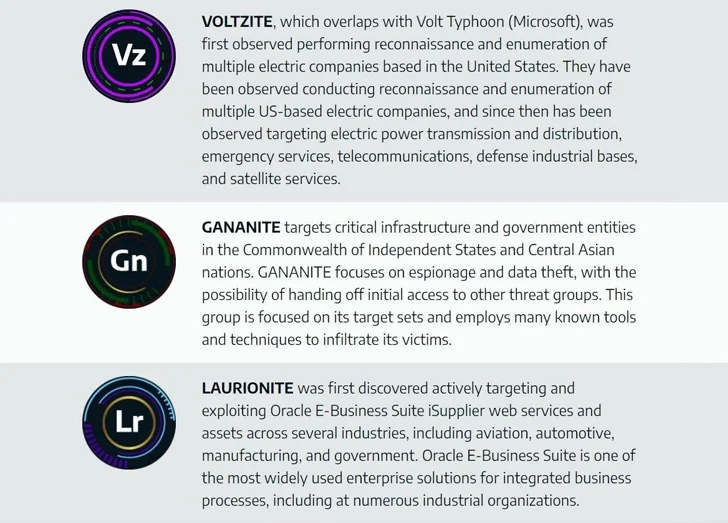

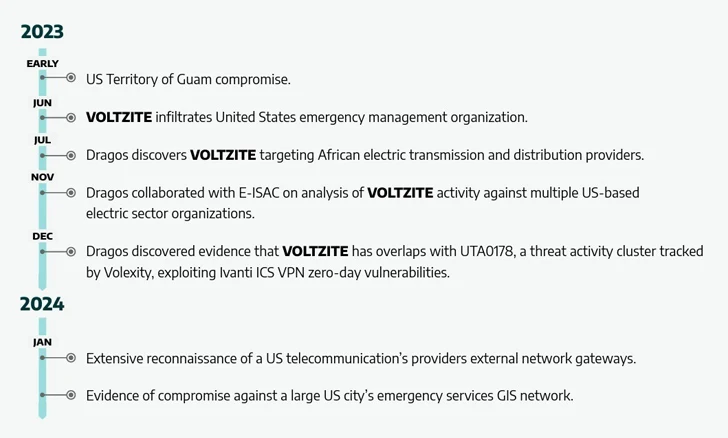

Açıklama, endüstriyel siber güvenlik şirketi Dragos’un atfedilen Çin, Volt Typhoon’un (diğer adıyla Voltzite) ABD merkezli birçok elektrik şirketine, acil servislere, telekomünikasyon sağlayıcılarına, savunma sanayi üslerine ve uydu hizmetlerine yönelik keşif ve sayım faaliyetlerine sponsor oldu.

“Voltzite’ın ABD elektrik kuruluşlarına, telekomünikasyona ve GIS sistemlerine yönelik eylemleri, ülkenin kritik altyapısında gelecekte yıkıcı veya yıkıcı siber saldırılarla kullanılabilecek güvenlik açıklarını belirlemeye yönelik açık hedeflere işaret ediyor” dedi.

Volt Typhoon’un mağduriyet ayak izi o zamandan beri Afrikalı elektrik iletim ve dağıtım sağlayıcılarını da kapsayacak şekilde genişledi ve düşmanı Aralık 2023’ün başlarında Ivanti Connect Secure kusurlarının sıfır gün istismarıyla bağlantılı bir tehdit faaliyet grubu olan UTA0178’e bağlayan kanıtlar var.

Tespiti atlatmak için ağırlıklı olarak LotL yöntemlerine güvenen siber casusluk aktörü, katılır 2023’te gün yüzüne çıkan Gananite ve Laurionite adlı iki yeni grup, kritik altyapıları ve devlet kurumlarını hedef alan uzun vadeli keşif ve fikri mülkiyet hırsızlığı operasyonları yürütüyor.

Dragos, “Voltzite çok az alet kullanıyor ve operasyonlarını mümkün olduğunca az yer kaplayarak yürütmeyi tercih ediyor” diye açıkladı. “Voltzite, uzun vadeli casusluk ve veri sızdırma niyetiyle tespitten kaçınmaya ve uzun vadeli kalıcı erişime yoğun bir şekilde odaklanıyor.”

(Hikaye, VPN cihazlarında kalıcılık sağlama girişimlerinin başarısız olduğunu vurgulamak için yayınlandıktan sonra güncellendi.)