LockBit fidye yazılımı operasyonunun arkasındaki tehdit aktörleri, uluslararası bir kolluk kuvvetinin sunucularının kontrolünü ele geçirmesinden günler sonra, yeni altyapıyı kullanarak karanlık ağda yeniden ortaya çıktı.

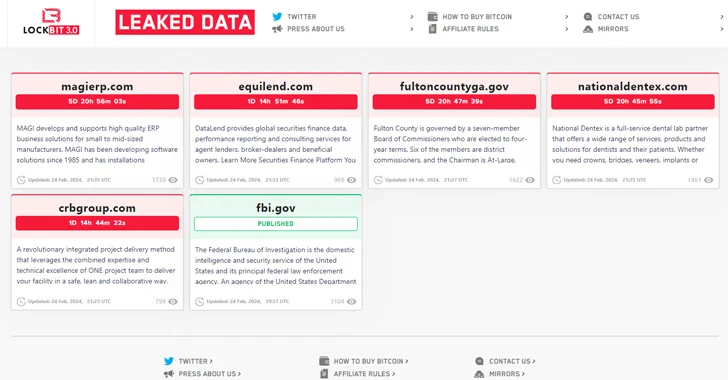

Bu amaçla kötü şöhretli grup, veri sızıntısı portalını yeni .onion adresi TOR ağında, bu yazının yazıldığı an itibarıyla 12 yeni kurban listeleniyor.

LockBit’in arkasındaki yönetici, uzun takip mesajıbazı web sitelerine büyük olasılıkla CVE-2023-3824 olarak takip edilen kritik bir PHP kusurundan yararlanılarak el konulduğunu söyledi ve PHP’yi “kişisel ihmal ve sorumsuzluk” nedeniyle güncellemediklerini kabul etti.

“Bunun CVE değil de PHP için 0-gün gibi bir şey olabileceğinin farkındayım ancak %100 emin olamıyorum çünkü sunucularımda yüklü olan sürümün zaten bilinen bir güvenlik açığı olduğu biliniyordu, dolayısıyla bu büyük olasılıkla kurbanların yönetici ve sohbet paneli sunucularına ve blog sunucusuna nasıl erişildiğidir” dediler.

Ayrıca ABD Federal Soruşturma Bürosu’nun (FBI) Ocak ayında Fulton County’ye yapılan bir fidye yazılımı saldırısı nedeniyle altyapılarını “hacklediğini” ve “çalınan belgelerin pek çok ilginç şey ve Donald Trump’ın yaklaşmakta olan ABD seçimlerini etkileyebilecek davalarını içerdiğini” iddia ettiler. “

“.gov sektörüne” daha sık saldırı çağrısında bulunmanın yanı sıra, yetkililerin 1.000’den fazla şifre çözme anahtarı elde ettiği sunucunun, çoğunun korunduğu ve toplam şifre çözme anahtarı sayısının yaklaşık yarısını oluşturduğu yaklaşık 20.000 şifre çözücü barındırdığını belirttiler. 2019’dan beri üretilen şifre çözücüler.

Grup ayrıca, üye kuruluşların takma adlarının “forumlardaki gerçek takma adlarıyla ve hatta mesajlaşma programlarındaki takma adlarıyla hiçbir ilgisi olmadığını” da ekledi.

Hepsi bu değil. Gönderi aynı zamanda gerçek “Bassterlord”un kimliğinin tespit edilmediğini ve FBI eylemlerinin “bağlılık programımın itibarını yok etmeyi amaçladığını” iddia ederek kolluk kuvvetlerinin itibarını sarsmaya çalıştı.

“Kurtarılması neden 4 gün sürdü? Çünkü PHP’nin son sürümünün kaynak kodunu uyumsuzluk nedeniyle düzenlemek zorunda kaldım” dediler.

“Tembel olmayı bırakacağım ve bunu kesinlikle her yapı belirleyicinin maksimum korumaya sahip olmasını sağlayacağım, artık otomatik şifre çözme denemesi olmayacak, tüm şifre çözme denemeleri ve şifre çözücülerin verilmesi yalnızca manuel modda yapılacak. Böylece mümkün olan en kısa sürede şifre çözme işlemi gerçekleştirilecek. Bir sonraki saldırıda FBI tek bir şifre çözücüyü bile bedava alamayacak.”

Rusya Üç SugarLocker Üyesini Tutukladı

Gelişme, Rus kolluk kuvvetleri yetkililerinin, SugarLocker fidye yazılımı grubuyla bağlantılı olarak Aleksandr Nenadkevichite Ermakov (diğer adıyla blade_runner, GustaveDore veya JimJones) dahil olmak üzere üç kişiyi tutukladığı dönemde geldi.

Rus siber güvenlik firması FACCT, “Saldırganlar, açılış sayfaları, mobil uygulamalar, komut dosyaları, ayrıştırıcılar ve çevrimiçi mağazaların geliştirilmesine yönelik hizmetler sunan meşru bir BT firması Shtazi-IT kisvesi altında çalıştılar.” söz konusu. “Şirket yeni çalışanların işe alınmasına ilişkin ilanları açıkça yayınladı.”

Operatörler ayrıca özel kötü amaçlı yazılım geliştirmek, çevrimiçi mağazalar için kimlik avı siteleri oluşturmak ve kullanıcı trafiğini Rusya ve Bağımsız Devletler Topluluğu (BDT) ülkelerinde popüler olan dolandırıcılık planlarına yönlendirmekle suçlanıyor.

ŞekerDolap ilk olarak 2021’in başlarında ortaya çıktı ve daha sonra teklif edilmeye başlandı Hizmet olarak fidye yazılımı (RaaS) modeli kapsamında, hedefleri aşmak ve fidye yazılımı yükünü dağıtmak için kötü amaçlı yazılımını bir ortaklık programı kapsamında diğer ortaklara kiralıyor.

Fidye gelirlerinin neredeyse dörtte üçü bağlı kuruluşlara gidiyor; ödeme 5 milyon doları aşarsa bu rakam %90’a çıkıyor. Siber suç çetesinin Shtazi-IT ile bağlantıları daha önce geçen ay Intel 471 tarafından açıklanmıştı.

Ermakov’un tutuklanması, Avustralya, İngiltere ve ABD’nin, sağlık sigortası sağlayıcısı Medibank’a 2022’de düzenlenen fidye yazılımı saldırısında oynadığı iddia edilen rol nedeniyle kendisine mali yaptırımlar uygulamasının ardından gelmesi nedeniyle dikkate değer.

Ekim 2022’nin sonlarında gerçekleştirilen ve şu anda faaliyette olmayan REvil fidye yazılımı ekibine atfedilen fidye yazılımı saldırısı, mevcut ve eski müşterilerinin yaklaşık 9,7 milyonunun yetkisiz erişimine yol açtı.

Çalınan bilgiler arasında isimler, doğum tarihleri, Medicare numaraları ve akıl sağlığı, cinsel sağlık ve uyuşturucu kullanımına ilişkin kayıtlar da dahil olmak üzere hassas tıbbi bilgiler yer alıyordu. Bu kayıtlardan bazıları aynı zamanda karanlık ağa da ulaştı.

Aynı zamanda aşağıdakileri de takip eder: rapor TASS haber ajansının haberine göre 49 yaşındaki Rus vatandaşı, Vologda’nın 38 yerleşim yerini elektriksiz bırakan teknolojik kontrol sistemlerine siber saldırı düzenlemek suçlamasıyla yargılanacak.

LockBit Saga — Olayların Zaman Çizelgesi

-

20 Şubat 2024

LockBit Yakalandı – Yetkililer Darknet Etki Alanlarını Ele Geçirdi

11 ülke ve Europol’ün de dahil olduğu uluslararası bir kolluk kuvvetleri operasyonu, 2019’dan bu yana 91 milyon dolardan fazla gasp yapan LockBit fidye yazılımı grubuyla bağlantılı darknet alanlarını başarıyla ele geçirdi. Cronos adlı operasyon, LockBit’in web sitelerini bozmak için bir PHP güvenlik kusuru kullandı. Grubun faaliyetlerine önemli bir darbe.

-

21 Şubat 2024

LockBit Hackerları Tutuklandı – Şifre Çözme Aracı Yayınlandı

İngiltere NCA, LockBit fidye yazılımını kapattı, Polonya/Ukrayna’da 2 kişiyi tutukladı, 200’den fazla kripto hesabını dondurdu, ABD’de 2 Rus’u suçladı. LockBit’in koduna ve istihbaratına el konuldu, 34 sunucu dağıtıldı, 1 bin şifre çözme anahtarı ele geçirildi. LockBit dünya çapında 2,5 bin kurbanı etkiledi ve net 120 milyon dolar kazandı. Kurbanlar için şifre çözme aracı mevcut.

-

22 Şubat 2024

LockBit Fidye Yazılımı Liderlerine 15 Milyon Dolarlık Ödül

ABD Dışişleri Bakanlığı, 2020’den bu yana 2 binden fazla küresel saldırıya karışan ve 144 milyon dolarlık hasara neden olan LockBit fidye yazılımı liderleri hakkında bilgi verenlere 15 milyon dolar ödül teklif ediyor. Kolluk kuvvetleri LockBit’i kesintiye uğrattı, bağlı kuruluşları tutukladı ve varlıklara el koydu. Hizmet olarak fidye yazılımı, kapsamlı bağlı kuruluş ağı ve hata ödül programı gibi yenilikçi taktikleriyle bilinen LockBit, aksaklıklara rağmen önemli bir siber tehdit olmaya devam ediyor.

-

25 Şubat 2024

LockBit Fidye Yazılımı Kingpin Polisle ‘Girişiyor’

LockBitSupp olarak bilinen LockBit fidye yazılımı hizmetinin arkasındaki kişilerin, Cronos Operasyonu adlı hizmet olarak fidye yazılımı operasyonuna yönelik önemli bir uluslararası baskının ardından kolluk kuvvetleriyle temasa geçtiği bildirildi.

-

26 Şubat 2024

LockBit Geri Döndü – ABD Hükümetine Saldırı Çağrısı

LockBit fidye yazılımı grubu, kolluk kuvvetlerinin sunucularına el koymasından kısa bir süre sonra yeni bir altyapıyla karanlık ağda yeniden ortaya çıktı. Grup, veri sızıntısı portalında 12 yeni kurbanı listeledi ve web sitelerine el konulmasını tartışarak bunu bir PHP güvenlik açığından yararlanma potansiyeline bağladı.