Siber güvenlik araştırmacıları, Python Paket Dizini (PyPI) deposunda, güvenlik yazılımı tarafından algılanmayı atlatmak ve kötü amaçlı kod çalıştırmak için DLL yandan yükleme adı verilen bir teknikten yararlandığı tespit edilen iki kötü amaçlı paket keşfetti.

Adı geçen paketler NP6HelperHttptest Ve NP6HelperHttperher biri indirildi 537 Ve 166 kezsırasıyla, kaldırılmadan önce.

ReversingLabs araştırmacısı Petar Kirhmajer, “En son keşif, yazılım tedarik zinciri tehditlerinin kapsamının genişlediğini gösteren, açık kaynaklı bir paket tarafından yürütülen DLL yüklemesinin bir örneğidir.” söz konusu The Hacker News ile paylaşılan bir raporda.

NP6 adı, ChapsVision tarafından yapılan meşru bir pazarlama otomasyonu çözümüne atıfta bulunması nedeniyle dikkate değerdir. Özellikle sahte paketler, ChapsVision çalışanlarından biri tarafından PyPI’ye yayınlanan yardımcı araçlar olan NP6HelperHttp ve NP6HelperConfig’in yazım hatalarıdır.

Başka bir deyişle amaç, NP6HelperHttp ve NP6HelperConfig’i arayan geliştiricileri hileli benzerlerini indirmeleri için kandırmaktır.

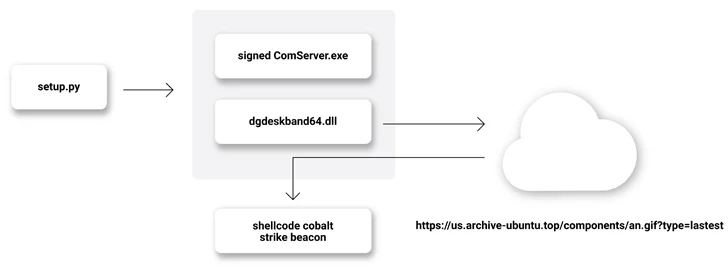

İki kitaplığın içinde, iki dosyayı indirmek için tasarlanmış bir setup.py betiği bulunur; Pekin merkezli Kingsoft Corporation’dan (“ComServer.exe”) gerçek bir yürütülebilir dosya olup, DLL yan yüklemesine ve kötü amaçlı DLL’nin yandan yüklenmesine karşı savunmasızdır. (“dgdeskband64.dll”).

DLL’yi yandan yüklerken amaç, daha önce aabquerys adı verilen ve uzaktan erişim truva atını dağıtabilen kodu yürütmek için aynı tekniği kullanan bir npm paketi durumunda gözlemlendiği gibi, kötü amaçlı kodun algılanmasını önlemektir.

DLL, saldırgan tarafından kontrol edilen bir alana (“us.archive-ubuntu) ulaşır[.]top”), gerçekte kırmızı takım oluşturma için kullanılan bir sömürü sonrası araç seti olan Kobalt Saldırı Beacon’unun kabuk kodunun bir parçası olan bir GIF dosyasını getirmek için.

Paketlerin, DLL yan yüklemesine duyarlı benzer yürütülebilir dosyaların dağıtımını içeren daha geniş bir kampanyanın parçası olduğunu gösteren kanıtlar var.

Güvenlik araştırmacısı Karlo Zanki, “Kalkınma kuruluşlarının tedarik zinciri güvenliği ve açık kaynak paket depolarıyla ilgili tehditlerin farkında olması gerekiyor” dedi.

“Açık kaynak paket depolarını kullanmıyor olsalar bile bu, tehdit aktörlerinin şirketleri, yazılım ürünlerini ve araçlarını taklit etmek için onları kötüye kullanmayacağı anlamına gelmiyor.”