Android bankacılık truva atı olarak bilinen Anatsa Kasım 2023’te gözlemlenen yeni bir kampanyanın parçası olarak odağını Slovakya, Slovenya ve Çekya’yı kapsayacak şekilde genişletti.

ThreatFabric, “Kampanyadaki bazı kullanıcılar, Google Play’in gelişmiş algılama ve koruma mekanizmalarına rağmen erişilebilirlik hizmetinden başarıyla yararlandı.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Bu kampanyadaki tüm kullanıcılar, Android 13’teki erişilebilirlik hizmetine yönelik kısıtlı ayarları atlama yeteneğini gösterdi.” Kampanya toplamda 100.000’den fazla kurulumla beş dropper’ı içeriyor.

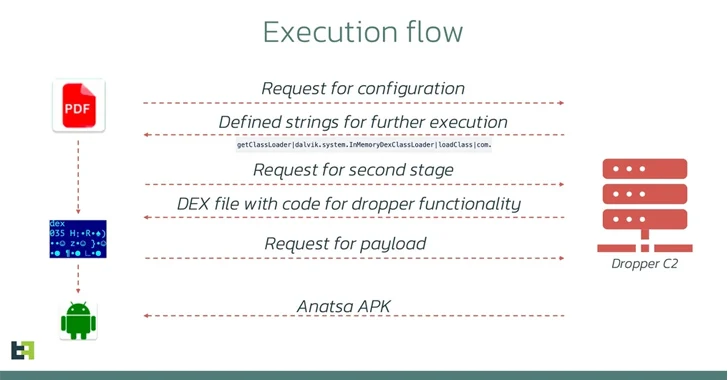

TeaBot ve Bebek isimleriyle de bilinen Anatsa’nın, Google Play Store’da görünüşte zararsız uygulamalar kisvesi altında dağıtıldığı biliniyor. Damlalık adı verilen bu uygulamalar, Google tarafından uygulanan ve hassas izinler vermeyi amaçlayan güvenlik önlemlerini atlatarak kötü amaçlı yazılımın yüklenmesini kolaylaştırıyor.

Haziran 2023’te Hollandalı mobil güvenlik firması, Play Store’da toplu olarak 30.000’den fazla kez indirilen damlalık uygulamalarını kullanarak ABD, İngiltere, Almanya, Avusturya ve İsviçre’deki bankacılık müşterilerini en azından Mart 2023’ten beri hedefleyen bir Anatsa kampanyasını açıkladı.

Anatsa, virüslü cihazlar üzerinde tam kontrol sahibi olma ve kurban adına eylemler gerçekleştirme yetenekleriyle donatılmıştır. Ayrıca sahte işlemler başlatmak için kimlik bilgilerini çalabilir.

Kasım 2023’te gözlemlenen en son yineleme, “Telefon Temizleyici – Dosya Gezgini” (paket adı “com.volabs.androidcleaner”) adlı bir telefon temizleme uygulaması kılığına giren ve sürüm oluşturma adı verilen bir teknikten yararlanan damlalıklardan birinin farklı olmaması açısından farklı değil. kötü niyetli davranış.

Uygulama artık Android için resmi mağazadan indirilemese de diğer yarım yamalak üçüncü taraf kaynaklardan indirilebilir.

Buna göre İstatistik Uygulama istihbarat platformu AppBrain’de bulunan uygulamanın, Google Play Store’da mevcut olduğu 13 Kasım ile yayından kaldırıldığı 27 Kasım tarihleri arasında yaklaşık 12.000 kez indirildiği tahmin ediliyor.

ThreatFabric araştırmacıları, “Başlangıçta uygulama zararsız görünüyordu, hiçbir kötü amaçlı kod yoktu ve erişilebilirlik hizmeti herhangi bir zararlı faaliyette bulunmuyordu.” dedi.

“Ancak, yayımlanmasından bir hafta sonra bir güncelleme, kötü amaçlı kod ortaya çıkardı. Bu güncelleme, AccessibilityService işlevini değiştirerek, AccessibilityService’den bir yapılandırma aldıktan sonra düğmelere otomatik olarak tıklamak gibi kötü amaçlı eylemler gerçekleştirmesine olanak sağladı. [command-and-control] sunucu.”

Damlalığı dikkate değer kılan şey, erişilebilirlik hizmetinin kötüye kullanılmasının Samsung cihazlarına özel olarak tasarlanmış olmasıdır; bu da kampanyada kullanılan diğer damlatıcıların üreticiden bağımsız olduğu bulunmasına rağmen, bir noktada yalnızca şirket yapımı telefonları hedef alacak şekilde tasarlandığını düşündürmektedir. .

Damlalıklar ayrıca, daha önce SecuriDropper gibi damlalık hizmetlerinde gözlemlendiği gibi, pazar yerlerinin erişilebilirlik hizmeti işlevlerine erişimleri devre dışı bırakılmadan yeni uygulamalar yüklemek için kullandığı süreci taklit ederek Android 13’ün kısıtlı ayarlarını aşma yeteneğine de sahip.

ThreatFabric, “Bu aktörler, periyodik olarak odaklarını değiştirerek küresel yayılma yerine belirli bölgelere yönelik yoğun saldırıları tercih ediyor” dedi. “Bu hedefe yönelik yaklaşım, sınırlı sayıda finansal kuruluşa yoğunlaşmalarını sağlıyor ve kısa sürede çok sayıda dolandırıcılık vakasına yol açıyor.”

Bu gelişme, Fortinet FortiGuard Labs’ın, SpyNote uzaktan erişim truva atını, imToken olarak bilinen Singapur merkezli yasal bir kripto para birimi cüzdan hizmetini taklit ederek hedef cüzdan adreslerini aktörlerin kontrol ettiği adreslerle değiştirerek ve yasa dışı varlık transferleri gerçekleştirerek dağıtan başka bir kampanyayı ayrıntılarıyla açıklamasıyla ortaya çıktı.

Güvenlik araştırmacısı Axelle Apvrille, “Günümüzdeki pek çok Android kötü amaçlı yazılımı gibi, bu kötü amaçlı yazılım da erişilebilirlik API’sini kötüye kullanıyor.” söz konusu. “Bu SpyNote örneği, ünlü kripto cüzdanlarını hedeflemek için Erişilebilirlik API’sini kullanıyor.”