Ivanti Pulse Secure cihazlarında çalışan donanım yazılımının tersine mühendisliği, çok sayıda zayıf noktayı ortaya çıkardı ve yazılım tedarik zincirlerini güvence altına almanın zorluğunu bir kez daha ortaya çıkardı.

Sürecin bir parçası olarak 9.1.18.2-24467.1 donanım yazılımını satın alan Eclypsiusm, Utah merkezli yazılım şirketinin cihaz için kullandığı temel işletim sisteminin CentOS 6.4 olduğunu söyledi.

Firmware güvenlik şirketi “Pulse Secure, Linux’un Kasım 2020’den bu yana desteklenmeyen 11 yıllık bir sürümünü çalıştırıyor” söz konusu The Hacker News ile paylaşılan bir raporda.

Bu gelişme, tehdit aktörlerinin Ivanti Connect Secure, Policy Secure ve ZTA ağ geçitlerinde keşfedilen bir dizi güvenlik açığından yararlanarak web kabukları, hırsızlar ve arka kapılar da dahil olmak üzere çok çeşitli kötü amaçlı yazılımları dağıtması nedeniyle ortaya çıkıyor.

Son aylarda aktif olarak istismar edilen güvenlik açıkları arasında CVE-2023-46805, CVE-2024-21887 ve CVE-2024-21893 yer alıyor. Geçtiğimiz hafta Ivanti, yazılımda, tehdit aktörlerinin herhangi bir kimlik doğrulaması olmadan, aksi takdirde kısıtlanan kaynaklara erişmesine izin verebilecek başka bir hatayı da (CVE-2024-22024) açıkladı.

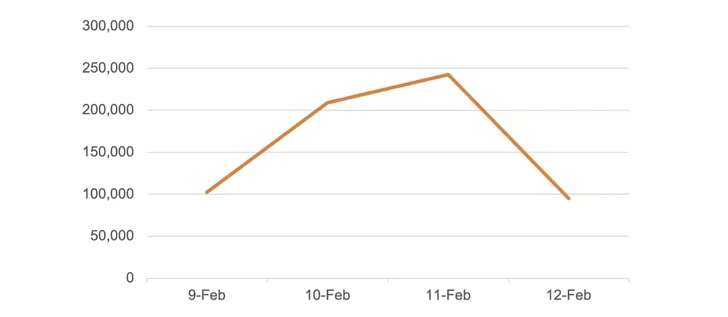

Bir uyarıda yayınlanan Web altyapı şirketi Akamai dün, watchTowr tarafından bir kavram kanıtlama belgesinin (PoC) yayınlanmasının ardından 9 Şubat 2024’ten itibaren CVE-2024-22024’ü hedef alan “önemli tarama faaliyeti” gözlemlediğini söyledi.

Eclypsium, bir kaldıraçtan yararlandığını söyledi PoC’den yararlanma PSA3000 cihazına bir ters kabuk elde etmek için bu ayın başlarında Rapid7 tarafından piyasaya sürülen CVE-2024-21893 için, daha sonra cihaz görüntüsünü takip analizi için dışa aktararak EMBA ürün yazılımı güvenlik analizörü.

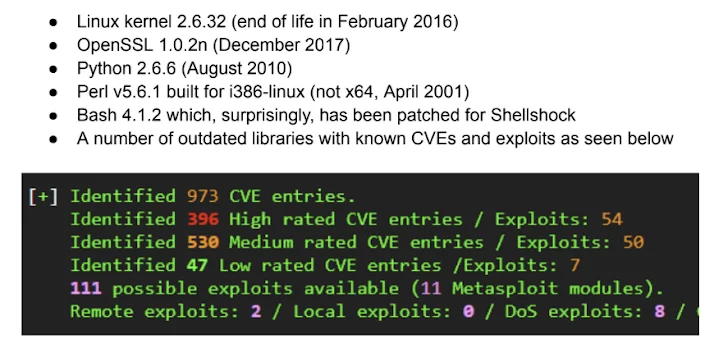

Bu sadece bir dizi güncelliğini yitirmiş paketi ortaya çıkarmakla kalmadı; önceki bulgular güvenlik araştırmacısı Will Dormann’dan – ama aynı zamanda kümülatif olarak 973 kusura karşı hassas olan bir dizi savunmasız kitaplık var ve bunların 111’i kamuya açık olarak bilinen açıklardan yararlanıyor.

|

| CVE-2024-22024’ü hedefleyen günlük tarama isteği sayısı |

Örneğin Perl, 23 yıl önce 9 Nisan 2001’de yayımlanan 5.6.1 sürümünden bu yana güncellenmedi. Linux çekirdek sürümü 2.6.32’dir ve bu sürüm 2.6.32’dir. ulaşmış Mart 2016 itibarıyla kullanım ömrü sonu (EoL).

Eclypsium, “Bu eski yazılım paketleri Ivanti Connect Secure ürününün bileşenleridir” dedi. “Bu, dijital tedarik zincirlerinde görünürlüğün neden önemli olduğunu ve kurumsal müşterilerin neden satıcılarından SBOM’ları giderek daha fazla talep ettiğini gösteren mükemmel bir örnek.”

Ayrıca, ürün yazılımının daha derinlemesine incelenmesi, 133 eski sertifikaya ek olarak 76 kabuk komut dosyasında 1.216 sorunu, 5.392 Python dosyasında 5.218 güvenlik açığını ortaya çıkardı.

Sorunlar burada bitmiyor çünkü Eclypsium, Bütünlük Denetleyicisi Aracının mantığında bir “güvenlik açığı” buldu (BİT) Ivanti’nin sahip olduğu tavsiye edilen müşterilerinin uzlaşma göstergelerini (IoC’ler) aramak için kullanması.

Spesifik olarak, betiğin /data, /etc, /tmp ve /var gibi bir düzineden fazla dizini taranmaktan hariç tuttuğu, böylece varsayımsal olarak bir saldırganın kalıcı implantlarını bu yollardan birine yerleştirmesine ve yine de bu yollardan geçmesine izin verdiği bulunmuştur. bütünlük denetimi. Ancak araç, ürüne özgü tüm arka plan programlarını ve yapılandırma dosyalarını saklayan /home bölümünü tarar.

Sonuç olarak Eclypsium, Sliver’ın kullanım sonrası çerçevesini /data dizinine dağıtırken ve ICT’yi çalıştırırken herhangi bir sorun bildirilmediğini keşfetti ve bu da aracın “yanlış bir güvenlik duygusu” sağladığını öne sürdü.

Tehdit aktörlerinin, tespit edilmekten kaçınmak amacıyla güvenliği ihlal edilmiş Ivanti Connect Secure cihazlarının yerleşik ICT’sini kurcaladıklarının da gözlemlendiğini belirtmekte fayda var.

Eclypsium tarafından gösterilen teorik bir saldırıda, bir tehdit aktörü bir sonraki aşamadaki araçları bırakıp toplanan bilgileri /data bölümünde saklayabilir ve ardından başka bir sıfır gün kusurunu kullanarak cihaza erişim sağlayabilir ve daha önce hazırlanan verileri sızdırabilir. Bütünlük aracı ise herhangi bir anormal etkinlik belirtisi tespit etmez.

Şirket, “Müşterilerin ve üçüncü tarafların ürün bütünlüğünü ve güvenliğini doğrulamasına olanak tanıyan bir kontrol ve denge sistemi olmalıdır” dedi. “Bu süreç ne kadar açık olursa, dijital tedarik zincirini, yani ürünlerinde kullanılan donanım, donanım yazılımı ve yazılım bileşenlerini doğrulamak için o kadar iyi iş yapabiliriz.”

“Satıcılar bilgi paylaşmadığında ve/veya kapalı bir sistem çalıştırmadığında, görünürlük gibi doğrulama da zorlaşıyor. Saldırganlar, yakın zamanda kanıtlandığı gibi, kesinlikle bu durumdan yararlanacak ve sistemdeki kontrol ve görünürlük eksikliğinden yararlanacak.”