Kod adı Çince konuşan bir tehdit aktörü Altın Fabrikası Kimlik belgelerini toplayabilen, yüz tanıma verilerini toplayabilen ve SMS’lere müdahale edebilen, GoldPickaxe adlı daha önce belgelenmemiş bir iOS kötü amaçlı yazılımı da dahil olmak üzere son derece karmaşık bankacılık truva atlarının geliştirilmesine atfedilmiştir.

Singapur merkezli Group-IB, “GoldPickaxe ailesi hem iOS hem de Android platformlarında mevcut” söz konusu The Hacker News ile paylaşılan kapsamlı bir raporda. “GoldFactory’nin, Gigabud ile yakın bağlantıları olan, iyi organize edilmiş, Çince konuşan bir siber suç grubu olduğuna inanılıyor.”

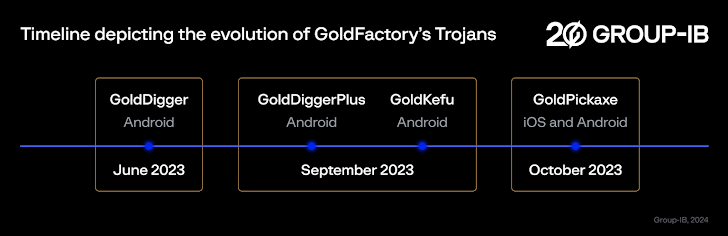

En azından 2023’ün ortasından bu yana aktif olan GoldFactory, GoldDigger adlı başka bir Android tabanlı bankacılık kötü amaçlı yazılımının ve onun gelişmiş versiyonu olan GoldDiggerPlus’ın yanı sıra GoldDiggerPlus’ın içine yerleştirilmiş bir truva atı olan GoldKefu’dan da sorumludur.

Kötü amaçlı yazılımı dağıtan sosyal mühendislik kampanyalarının, yerel bankalar ve devlet kuruluşları kılığına girerek Asya-Pasifik bölgesini, özellikle Tayland ve Vietnam’ı hedef aldığı ortaya çıktı.

Bu saldırılarda, potansiyel kurbanlara smishing ve phishing mesajları gönderiliyor ve GoldPickaxe’ın cihazlara yayılmasına yol açan sahte URL’ler göndermeden önce konuşmayı LINE gibi anlık mesajlaşma uygulamalarına geçirmeleri için yönlendiriliyor.

Android’i hedef alan bu kötü amaçlı uygulamalardan bazıları, kurulum işlemini tamamlamak için Google Play Store sayfalarına benzeyen sahte web sitelerinde veya sahte kurumsal web sitelerinde barındırılmaktadır.

Ancak iOS için GoldPickaxe, Apple’ın TestFlight platformundan yararlanan ardışık yinelemeler ve kullanıcıları iOS aygıtları üzerinde tam kontrol sağlamak ve sahte uygulamayı yüklemek için bir Mobil Cihaz Yönetimi (MDM) profili indirmeye yönlendiren bubi tuzaklı URL’ler ile farklı bir dağıtım şeması kullanıyor. .

Bu yayılma mekanizmalarının her ikisi de Tayland Bankacılık Sektörü CERT (TB-CERT) ve Siber Suç Araştırma Bürosu (CCIB), sırasıyla Kasım 2023’te.

GoldPickaxe’ın gelişmişliği, etrafta dolaşacak şekilde tasarlanmış olmasıyla da açıkça görülüyor. güvenlik önlemleri Dolandırıcılığı önlemek için kullanıcıların yüz tanıma özelliğini kullanarak daha büyük işlemleri onaylamasını zorunlu kılan Tayland tarafından uygulanan bir yasa.

Güvenlik araştırmacıları Andrey Polovinkin ve Sharmine Low, “GoldPickaxe, kurbanı sahte uygulamada bir doğrulama yöntemi olarak video kaydetmeye yönlendiriyor” dedi. “Kaydedilen video daha sonra yüz değiştiren yapay zeka servislerinin kolaylaştırdığı deepfake videoların oluşturulması için hammadde olarak kullanılıyor.”

Ayrıca, kötü amaçlı yazılımın Android ve iOS sürümleri, kurbanın kimlik belgelerini ve fotoğraflarını toplayacak, gelen SMS mesajlarını engelleyecek ve ele geçirilen cihaz üzerinden proxy trafiğini engelleyecek donanıma sahiptir. GoldFactory oyuncularının banka uygulamasında oturum açmak ve yetkisiz fon transferleri gerçekleştirmek için kendi cihazlarını kullandıklarından şüpheleniliyor.

Bununla birlikte, iOS işletim sisteminin kapalı yapısı ve iOS izinlerinin nispeten daha katı yapısı nedeniyle iOS sürümü, Android sürümüyle karşılaştırıldığında daha az işlevsellik sergiliyor.

GoldDiggerPlus’ın evrimsel bir halefi olarak kabul edilen Android sürümü, aynı zamanda Tayland hükümetinin, finans sektörünün ve kamu hizmeti şirketlerinin bu hizmetlerden oturum açma bilgilerini çalmak için kullandığı 20’den fazla farklı uygulamayı da temsil ediyor. Ancak tehdit aktörlerinin bu bilgilerle ne yapacağı şu an için belli değil.

Kötü amaçlı yazılımın bir diğer dikkate değer yönü, tuş vuruşlarını günlüğe kaydetmek ve ekrandaki içeriği çıkarmak için Android’in erişilebilirlik hizmetlerini kötüye kullanmasıdır.

GoldDigger ayrıca GoldPickaxe ile kod düzeyinde benzerlikler paylaşıyor, ancak esas olarak bankacılık bilgilerini çalmak için tasarlanmışken, GoldPickaxe daha çok kurbanlardan kişisel bilgi toplamaya yönelik. Bugüne kadar iOS aygıtlarını hedef alan herhangi bir GoldDigger eseri tanımlanmadı.

Araştırmacılar, “GoldDigger’ın temel özelliği, paketlerinin truva atındaki adları da dahil olmak üzere Vietnamlı finans şirketlerinden gelen 50’den fazla uygulamayı hedeflemesidir” dedi. “Hedeflenen uygulamalar her açıldığında, girildiğinde şifreler de dahil olmak üzere kullanıcı arayüzünde görüntülenen veya yazılan metni kaydedecektir.”

GoldDigger’ın ilk olarak Haziran 2023’te keşfedilen ve hala dolaşımda olan temel sürümü, o zamandan bu yana, kötü niyetli eylemleri açığa çıkarmak için GoldKefu adlı başka bir trojan APK bileşeniyle gömülü olarak gelen GoldDiggerPlus da dahil olmak üzere daha yükseltilmiş varyantların önünü açtı. .

GoldDiggerPlus’ın Eylül 2023’te, GoldKefu’nun 10 finans kurumuyla ilişkili bankacılık kimlik bilgilerini aktarmak için popüler bir Vietnam mesajlaşma uygulamasını taklit etmesiyle ortaya çıktığı söyleniyor.

GoldKefu ile birlikte kullanılan Android truva atı, esas olarak Android’in erişilebilirlik hizmetlerine dayanan GoldDigger’ın aksine, en son açılan uygulamanın hedef listeye ait olması durumunda oturum açma bilgilerini toplamak için sahte katmanlar kullanıyor.

Goldkefu ayrıca Agora Yazılım Geliştirme Kiti (SDK’sı) etkileşimli sesli ve görüntülü aramaları kolaylaştırmak ve hesaplarına 3 milyon Tayland Bahtı tutarında bir fon transferinin gerçekleştiğini iddia ederek sahte bir aciliyet duygusu uyandıran sahte uyarılar göndererek kurbanları sahte bir banka müşteri hizmetleriyle iletişime geçmeleri için kandırmak.

Aksine, bu gelişme, mobil kötü amaçlı yazılım ortamının, bankaların bu tür tehditlere karşı koymak için oluşturduğu savunma önlemlerini atlatmanın yollarını bulmalarına rağmen, hızlı mali kazanç arayan siber suçlular için hala kazançlı bir pazar olmaya devam ettiğinin bir işareti. Bu aynı zamanda kurbanların cihazlarına kötü amaçlı yazılım dağıtmayı amaçlayan sosyal mühendislik planlarının sürekli değişen ve dinamik doğasını da ortaya koyuyor.

GoldFactory ve mobil bankacılık kötü amaçlı yazılım paketinin oluşturduğu riskleri azaltmak için, şüpheli bağlantılara tıklamamanız, güvenilmeyen sitelerden herhangi bir uygulamayı yüklememeniz, çünkü bu siteler kötü amaçlı yazılımlar için yaygın bir taşıyıcıdır ve uygulamalara verilen izinleri düzenli olarak gözden geçirmeniz önemle tavsiye edilir. özellikle Android’in erişilebilirlik hizmetlerini talep edenler.

Araştırmacılar, “GoldFactory, kimliğe bürünme, erişilebilirlik tuş günlüğü tutma, sahte bankacılık web siteleri, sahte banka uyarıları, sahte arama ekranları, kimlik ve yüz tanıma veri toplama gibi çeşitli taktiklerde usta, becerikli bir ekiptir” dedi. “Ekip, belirli bölgelere ayrılmış ayrı geliştirme ve operatör gruplarından oluşuyor.”

“Grubun iyi tanımlanmış süreçleri ve operasyonel olgunluğu var ve hedeflenen ortamla uyum sağlamak için araç setini sürekli geliştirerek kötü amaçlı yazılım geliştirmede yüksek bir yeterlilik sergiliyor.”