Midnight Blizzard ve Cloudflare-Atlassian siber güvenlik olayları, büyük SaaS platformlarındaki güvenlik açıklarına ilişkin alarmların artmasına neden oldu. Bu olaylar, SaaS ihlallerinin içerdiği tehlikeleri göstermektedir; SaaS uygulamalarının ve hassas verilerinin bütünlüğünü korumak kritik öneme sahiptir ancak kolay değildir. Gelişmiş hedef odaklı kimlik avı, yanlış yapılandırmalar ve üçüncü taraf uygulama entegrasyonlarındaki güvenlik açıkları gibi yaygın tehdit vektörleri, BT sistemlerinin karşılaştığı karmaşık güvenlik sorunlarını göstermektedir.

Midnight Blizzard örneğinde, bir test ortamına şifre püskürtme ilk saldırı vektörüydü. Cloudflare-Atlassian için tehdit aktörleri, saldırıyı güvenliği ihlal edilmiş bir araç aracılığıyla başlattı. OAuth belirteçleri SaaS kimlik güvenliği sağlayıcısı Okta’da daha önce meydana gelen bir ihlal nedeniyle.

Tam olarak ne oldu?

Microsoft Gece Yarısı Blizzard İhlali

Microsoft, Kremlin’in dış istihbarat servisi birimi SVR ile bağlantılı olan Rus “Midnight Blizzard” bilgisayar korsanları (Nobelium, APT29 veya Cozy Bear olarak da bilinir) tarafından hedef alındı.

Microsoft ihlalinde tehdit aktörleri:

- Eski bir hesapta ve çok faktörlü kimlik doğrulamanın (MFA) etkinleştirilmediği geçmiş test hesaplarında parola sprey stratejisi kullanıldı. Buna göre Microsofttehdit aktörleri “[used] tespitten kaçınmak ve hataların hacmine bağlı olarak hesap blokajlarından kaçınmak için düşük sayıda girişim.”

- Güvenliği ihlal edilmiş eski hesaptan ilk giriş noktası olarak yararlanılarak eski bir test OAuth uygulaması ele geçirildi. Bu eski OAuth uygulamasının Microsoft’un kurumsal ortamına erişim için üst düzey izinleri vardı.

- Eski OAuth uygulamasının izinlerinden yararlanarak kötü amaçlı OAuth uygulamaları oluşturuldu. Tehdit aktörleri eski OAuth uygulamasını kontrol ettikleri için, başlangıçta güvenliği ihlal edilen hesaba erişimlerini kaybetmiş olsalar bile uygulamalara erişimi sürdürebildiler.

- Kendilerine yönetici Exchange izinleri ve yönetici kimlik bilgileri verildi.

- Ayrıcalıklar OAuth’tan kendilerinin kontrol ettiği yeni bir kullanıcıya yükseltildi.

- Kötü amaçlı OAuth uygulamalarının yeni oluşturulan kullanıcı hesaplarını kullanmasına izin verildi.

- Eski uygulamanın M365 Exchange Online posta kutularına tam erişim izni vererek erişimini daha da artırdık. Bu erişim sayesinde Midnight Blizzard, kıdemli personele ait M365 e-posta hesaplarını görüntüleyebilir ve kurumsal e-postaları ve ekleri sızdırabilir.

Cloudflare-Atlassian İhlali

23 Kasım 2023 Şükran Günü’nde, Cloudflare’in Atlassian sistemleri ulus devlet saldırısıyla da tehlikeye atıldı.

- 15 Kasım 2023’te başlayan bu ihlal, Ekim 2023’te Okta’da daha önce yaşanan bir ihlalin ardından değiştirilmeyen, ele geçirilen kimlik bilgilerinin kullanılmasıyla mümkün oldu.

- Saldırganlar Cloudflare’in dahili wiki ve hata veritabanına erişerek Cloudflare’in Atlassian örneğindeki 120 kod deposunu görüntülemelerine olanak sağladı.

- Temel operasyonel teknolojilerle ilgili 76 kaynak kodu deposu potansiyel olarak sızdırıldı.

- Cloudflare, tehdit aktörünü 23 Kasım’da tespit etti çünkü tehdit aktörü bir Smartsheet hizmet hesabını Atlassian’daki bir yönetici grubuna bağladı.

Güvenlik Ekibiniz 3. Taraf Uygulamaları İzleyebilir mi? Takımların %60’ı Yapamıyor

SaaS güvenliğinizin birinci sınıf olduğunu mu düşünüyorsunuz? Appomni, 600’den fazla küresel güvenlik uygulayıcısıyla anket yaptı ve profesyonellerin %79’u aynı şeyi hissetti; ancak yine de siber güvenlik olaylarıyla karşılaştılar! AppOmni 2023 Raporunun içgörülerini inceleyin.

Tehdit Aktörleri SaaS’ı Giderek Hedefliyor

Bu ihlaller, casusluk ve istihbarat toplama dahil ancak bunlarla sınırlı olmamak üzere, SaaS hizmet sağlayıcılarını hedef alan daha geniş bir ulus devlet aktörleri modelinin parçasıdır. Midnight Blizzard daha önce 2021 SolarWinds saldırısı da dahil olmak üzere önemli siber operasyonlara girişmişti.

Bu olaylar, SaaS ortamlarınızın sürekli izlenmesinin öneminin ve kritik altyapıyı ve operasyonel teknoloji yığınını hedef alan karmaşık siber saldırganların oluşturduğu devam eden riskin altını çiziyor. Ayrıca SaaS kimlik yönetimiyle ilgili önemli güvenlik açıklarını ve katı 3. taraf uygulama risk yönetimi uygulamalarının gerekliliğini de vurguluyorlar.

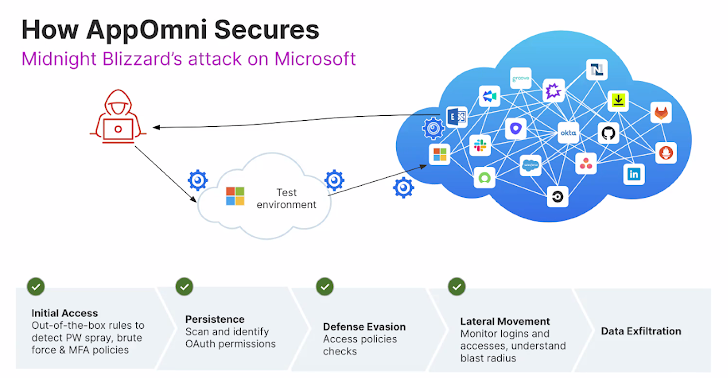

Saldırganlar, SaaS sağlayıcılarını aşağıdaki öldürme zinciri yoluyla ihlal etmek için yaygın taktikleri, teknikleri ve prosedürleri (TTP’ler) kullanır:

- İlk erişim: Şifre spreyi, OAuth’un ele geçirilmesi

- Kalıcılık: Yöneticinin kimliğine bürünür, ekstra OAuth oluşturur

- Savunmadan Kaçınma: Yüksek ayrıcalıklı OAuth, MFA yok

- Yanal Hareket: Bağlı uygulamalardan daha geniş kapsamlı uzlaşma

- Veri Sızıntısı: Uygulamalardan ayrıcalıklı ve hassas verileri alın

SaaS Ölüm Zincirini Kırmak

Ölüm zincirini erkenden kırmanın etkili bir yolu, SaaS ortamlarınız üzerinde sürekli izleme, ayrıntılı politika uygulaması ve proaktif yaşam döngüsü yönetimidir. A SaaS Güvenlik Duruşu Yönetimi (SSPM) platformu AppOmni gibi aşağıdakilerin tespit edilmesine ve uyarılmasına yardımcı olabilir:

- İlk Erişim: Parola püskürtme, kaba kuvvet saldırıları ve zorunlu olmayan MFA politikaları dahil olmak üzere kimlik bilgilerinin ele geçirilmesini tespit etmek için kullanıma hazır kurallar

- Kalıcılık: OAuth izinlerini tarayıp tanımlayın ve OAuth’un ele geçirilmesini tespit edin

- Savunmadan Kaçınma: Erişim politikası kontrolleri, yeni bir kimlik sağlayıcının (IdP) oluşturulup oluşturulmadığını tespit etme, izin değişikliklerini tespit etme.

- Yanal Hareket: Oturum açma bilgilerini ve ayrıcalıklı erişimi izleyin, zararlı kombinasyonları tespit edin ve ele geçirilme potansiyeli olan bir hesabın patlama yarıçapını anlayın

Not: Uzmanların katkıda bulunduğu bu makale Beverly Nevalga, AppOmni tarafından yazılmıştır.