ABD Adalet Bakanlığı (DoJ) Cuma günü, uzaktan erişim trojanını (RAT) satmak için kullanılan çevrimiçi altyapının ele geçirildiğini duyurdu. Savaş Bölgesi RAT.

Alan adları – www.warzone[.]ws ve diğer üçü – DoJ’a göre “siber suçlular tarafından kurbanların bilgisayarlarındaki verilere gizlice erişmek ve bu verileri çalmak için kullanılan bilgisayar kötü amaçlı yazılımlarını satmak için kullanıldı.” söz konusu.

Kaldırma işleminin yanı sıra, uluslararası kolluk kuvvetleri Malta ve Nijerya’daki iki kişiyi, kötü amaçlı yazılımın satışına ve desteklenmesine ve diğer siber suçluların RAT’ı kötü amaçlarla kullanmasına yardım etmelerine karıştıkları için tutukladı ve hakkında dava açtı.

Sanıklar Daniel Meli (27) ve Prens Onyeoziri Odinakachi (31), korunan bilgisayarlara yetkisiz zarar vermekle suçlanırken, ilki ayrıca “yasadışı bir şekilde elektronik dinleme cihazı satmak ve reklamını yapmak ve birçok bilgisayara izinsiz giriş yapmak için bir komploya katılmakla” suçlandı. suçlar.”

Meli’nin en azından 2012’den beri çevrimiçi hack forumları, e-kitap paylaşımı ve diğer suçluların siber saldırılar gerçekleştirmek için RAT’ları kullanmalarına yardımcı olma yoluyla kötü amaçlı yazılım hizmetleri sunduğu iddia ediliyor. Warzone RAT’tan önce Pegasus RAT olarak bilinen başka bir RAT satmıştı.

Meli gibi Odinakachi de Haziran 2019 ile Mart 2023 arasında Warzone RAT kötü amaçlı yazılımını satın alan kişilere çevrimiçi müşteri desteği sağladı. Her iki kişi de 7 Şubat 2024’te tutuklandı.

Ave Maria olarak da bilinen Warzone RAT, ilk belgelenen Ocak 2019’da Yoroi tarafından, Denklem Düzenleyicisi’ndeki (CVE-2017-11882) bilinen bir güvenlik açığından yararlanan sahte Microsoft Excel dosyaları içeren kimlik avı e-postaları kullanılarak petrol ve gaz sektöründeki bir İtalyan kuruluşunu 2018’in sonlarına doğru hedef alan bir siber saldırının parçası olarak .

Hizmet olarak kötü amaçlı yazılım (Maas) modeli altında ayda 38 ABD dolarına (veya yıllık 196 ABD dolarına) satılan bu yazılım, işlevler olarak bilgi hırsızı ve uzaktan kontrolü kolaylaştırır, böylece tehdit aktörlerinin virüslü ana bilgisayarları daha sonra kullanmak üzere ele geçirmesine olanak tanır.

Kötü amaçlı yazılımın dikkate değer özelliklerinden bazıları arasında kurbanın dosya sistemlerine göz atma, ekran görüntüleri alma, tuş vuruşlarını kaydetme, kurbanın kullanıcı adlarını ve şifrelerini çalma ve kurbanın bilgisi veya izni olmadan bilgisayarın web kameralarını etkinleştirme yeteneği yer alıyor.

“Ave Maria saldırıları kimlik avı e-postaları aracılığıyla başlatılıyor; düşen veri, kurbanın makinesine kötü amaçlı yazılım bulaştırdığında, RC4 kullanarak C2 bağlantısının şifresini çözdükten sonra, saldırganın HTTP dışı protokol üzerindeki komuta ve kontrol (C2) sunucusuyla iletişim kuruyor. algoritma,” Zscaler ThreatLabz söz konusu 2023’ün başlarında.

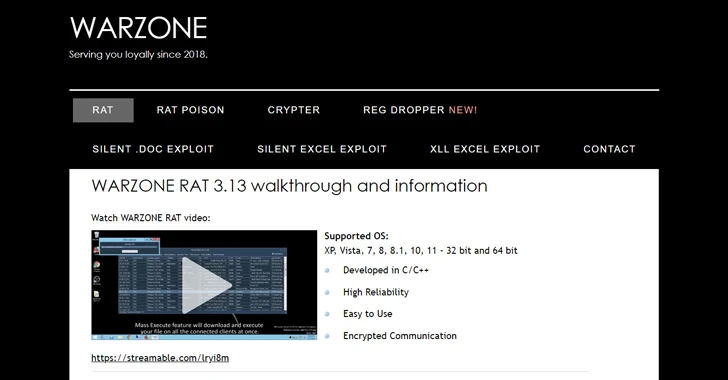

Artık kapatılmış olan web sitelerinden birinde, “2018’den bu yana size sadık bir şekilde hizmet veriyoruz” sloganı taşıyan C/C++ kötü amaçlı yazılım geliştiricileri, bunun güvenilir ve kullanımı kolay olduğunu tanımladı. Ayrıca müşterilere şunları yapma olanağı da sağladılar: temas etmek e-posta yoluyla (solmyr@warzone[.]ws), Telgraf (@solwz Ve @sammysamwarzone), Skype (vuln.hf) ve özel bir “Müşteri Alanı“

Ek bir iletişim yolu da kullanıcılardan Meli#4472 kimlikli bir hesapla iletişime geçmelerinin istendiği Discord’du. Meli’ye bağlı bir başka Telegram hesabı da @daniel96420.

Kötü amaçlı yazılım, siber suç gruplarının dışında, geçtiğimiz yıl YoroTrooper gibi birçok gelişmiş tehdit aktörünün yanı sıra Rusya ile bağlantılı kişiler tarafından da kullanıldı.

Adalet Bakanlığı, ABD Federal Soruşturma Bürosu’nun (FBI) gizlice Warzone RAT kopyalarını satın aldığını ve onun kötü işlevlerini doğruladığını söyledi. Koordineli tatbikat Avustralya, Kanada, Hırvatistan, Finlandiya, Almanya, Japonya, Malta, Hollanda, Nijerya, Romanya ve Europol’deki yetkililerin yardımını içeriyordu.