Yükleyici kötü amaçlı yazılımın arkasındaki tehdit aktörleri Kaçak Yükleyici Kötü amaçlı yazılımın diğer tehdit aktörleri tarafından ek yük ve araçlar sağlamak amacıyla giderek daha fazla kullanılmaya devam etmesi nedeniyle, savunmadan kaçınmaya yönelik yeni teknikler ekledik.

CrowdStrike araştırmacıları Donato Onofri ve Emanuele Calvelli, “Kötü amaçlı yazılım geliştiricisi, ana sürecin bir kanala yazılmasıyla etkinleştirilen ek bir tetikleyiciyle birlikte standart bir süreç oyma tekniği kullandı.” söz konusu Çarşamba analizinde. “Bu yeni yaklaşım, savunmadan kaçmayı daha gizli hale getirme potansiyeline sahip.”

HijackLoader’ın ilk kez Eylül 2023’te Zscaler ThreatLabz tarafından DanaBot, SystemBC ve RedLine Stealer’ı sunmak için bir kanal olarak kullanıldığı belgelendi. Ayrıca IDAT Loader olarak bilinen başka bir yükleyiciyle de yüksek derecede benzerlik taşıdığı biliniyor.

Her iki yükleyicinin de aynı siber suç grubu tarafından çalıştırıldığı değerlendiriliyor. Aradan geçen aylarda HijackLoader, ClearFake aracılığıyla yayıldı ve kullanıma sunuldu. TA544 (namı diğer Narwhal Spider, Gold Essex ve Ursnif Gang) kimlik avı mesajları yoluyla Remcos RAT ve SystemBC’yi dağıtacak.

CrowdStrike tehdit araştırma ve raporlama direktörü Liviu Arsene, The Hacker News ile paylaşılan bir açıklamada, “Yükleyicileri koyun kılığına girmiş kurtlar gibi düşünün. Amaçları gizlice içeri girmek, daha karmaşık tehditleri ve araçları tanıtmak ve uygulamaktır” dedi.

“HijackLoader’ın (diğer adıyla IDAT Loader) bu yeni çeşidi, yeni teknikler ekleyerek ve bunları deneyerek sinsi oyununu hızlandırıyor. Bu, onun kılık değiştirmesini geliştirmeye benzer, onu daha gizli, daha karmaşık ve analiz edilmesi daha zor hale getiriyor. Esasında, onlar’ dijital kamuflajlarını yeniden geliştiriyorlar.”

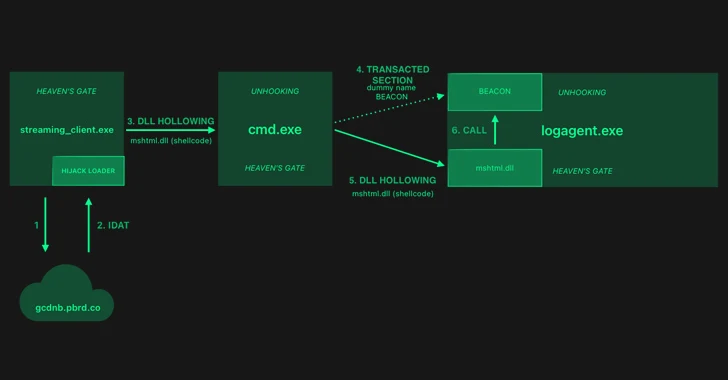

Çok aşamalı saldırı zincirinin başlangıç noktası, aktif bir internet bağlantısını kontrol eden ve uzak bir sunucudan ikinci aşama konfigürasyonunu indirmeye devam eden yürütülebilir bir dosyadır (“streaming_client.exe”).

Yürütülebilir dosya daha sonra HijackLoader yükünün aşağıdakilerin bir kombinasyonu yoluyla başlatılmasından sorumlu kabuk kodunu etkinleştirmek için yapılandırmada belirtilen yasal bir dinamik bağlantı kitaplığını (DLL) yükler: süreç eşlemesi Ve süreç oyma Analizin karmaşıklığını artıran teknikler ve savunmadan kaçınma yetenekleri.

“HijackLoader’ın ikinci aşaması, konumdan bağımsız kabuk kodu daha sonra kullanıcı modu kancalarını atlamak için bazı kaçınma faaliyetleri gerçekleştirir. Cennetin Kapısı ve sonraki kabuk kodunu cmd.exe’ye enjekte ediyor” dedi araştırmacılar.

“Üçüncü aşama kabuk kodunun enjeksiyonu, yeni oluşturulan cmd.exe alt işlemine içi boş mshtml.dll’nin enjekte edilmesiyle sonuçlanan bir işlem boşluğu varyasyonu yoluyla gerçekleştirilir.”

Cennetin Kapısı atıfta bir gizli numara Bu, kötü amaçlı yazılımların uç nokta güvenlik ürünlerinden kaçının Windows’taki 32 bitlik işlemlerde 64 bitlik kodu çağırarak, kullanıcı modu kancalarını etkili bir şekilde atlayarak.

HijackLoader saldırı dizilerinde gözlemlenen temel kaçınma tekniklerinden biri, adı verilen bir işlem enjeksiyon mekanizmasının kullanılmasıdır. işlenmiş oyukDaha önce kötü amaçlı yazılımlarda gözlemlenen Osiris bankacılık truva atı.

Arsene, “Yükleyicilerin, düşmanların daha karmaşık kötü amaçlı yazılımları ve araçları ilk aşamalarda varlıklarını yakmadan tanıtmaları ve çalıştırmaları için gizli başlatma platformları olarak hareket etmesi amaçlanıyor.” dedi.

“HijackLoader (diğer adıyla IDAT Loader) için yeni savunmadan kaçınma yeteneklerine yatırım yapmak, potansiyel olarak onu daha gizli hale getirme ve geleneksel güvenlik çözümlerinin radarının altında uçma girişimidir. Yeni teknikler, mevcut savunmadan kaçınma yeteneklerinin hem kasıtlı hem de deneysel bir evriminin sinyalini verirken, aynı zamanda Tehdit araştırmacıları için analizin karmaşıklığını artırıyor.”