ABD hükümeti Çarşamba günü yaptığı açıklamada, Çin devleti destekli hack grubunun Volt Tayfunu En az beş yıldır ülkedeki bazı kritik altyapı ağlarına yerleştirilmişti.

Tehdit aktörünün hedefleri arasında ABD ve Guam’daki iletişim, enerji, ulaşım ile su ve atık su sistemleri sektörleri yer alıyor.

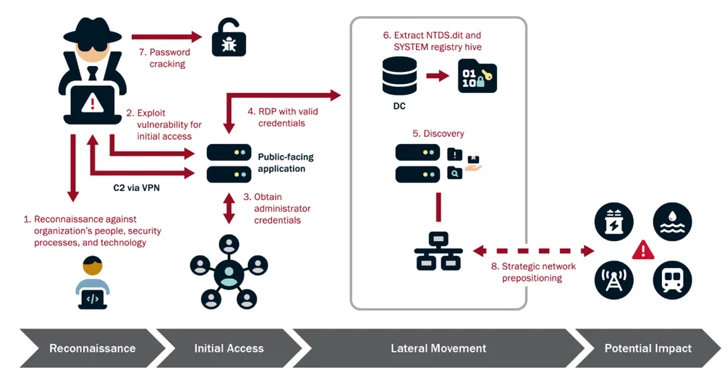

“Volt Typhoon’un hedef seçimi ve davranış modeli, geleneksel siber casusluk veya istihbarat toplama operasyonlarıyla tutarlı değil ve ABD yazar ajansları, Volt Typhoon aktörlerinin OT varlıklarına yanal hareketi mümkün kılmak için kendilerini BT ağlarında önceden konumlandırdıklarını yüksek bir güvenle değerlendiriyor ABD hükümeti, işlevleri bozmak için söz konusu.

Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), Ulusal Güvenlik Ajansı (NSA) ve Federal Soruşturma Bürosu (FBI) tarafından yayınlanan ortak tavsiye kararı, Beş Göz’ün (FVEY) parçası olan diğer ülkeler tarafından da desteklendi. ) Avustralya, Kanada, Yeni Zelanda ve Birleşik Krallık’tan oluşan istihbarat ittifakı

Bronze Silhouette, Insidious Taurus, UNC3236, Vanguard Panda veya Voltzite olarak da adlandırılan Volt Typhoon, Haziran 2021’den bu yana aktif olduğuna inanılan, Çin merkezli gizli bir siber casusluk grubudur.

Bu durum ilk kez Mayıs 2023’te Microsoft’un, bilgisayar korsanlığı ekibinin ABD ve Guam’daki kritik altyapı kuruluşlarına uzun süre boyunca kalıcı bir tutunma noktası oluşturmayı başardığını ortaya çıkarmasıyla gün ışığına çıktı.LotL) teknikler.

Birleşik Krallık, “‘Karadan geçinmek’ olarak bilinen bu tür ticaret, saldırganların ihtiyatlı bir şekilde çalışmasına olanak tanıyor ve kötü niyetli faaliyetler meşru sistem ve ağ davranışıyla birleşerek, daha olgun güvenlik duruşlarına sahip kuruluşlar tarafından bile ayırt edilmeyi zorlaştırıyor.” Ulusal Siber Güvenlik Merkezi (NCSC) söz konusu.

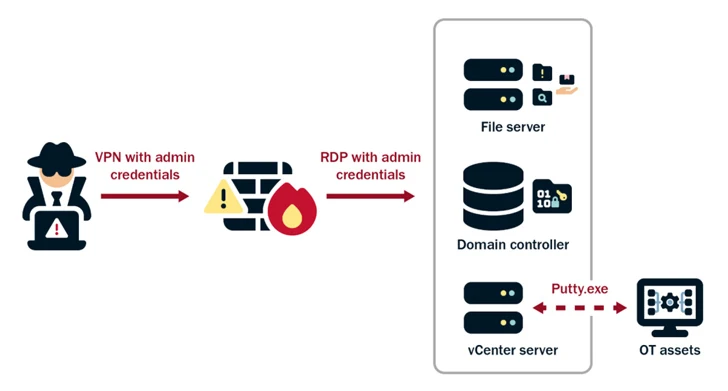

Volt Typhoon’un benimsediği bir diğer ayırt edici taktik, kötü amaçlı trafiği ABD’deki güvenliği ihlal edilmiş yönlendiriciler ve güvenlik duvarlarından oluşan bir ağ üzerinden yönlendirerek gerçek kökenlerini maskelemek için KV-botnet gibi çok atlamalı proxy’lerin kullanılmasıdır.

Siber güvenlik firması CrowdStrike, Haziran 2023’te yayınlanan bir raporda, stratejik hedeflerine ulaşmak için dar bir kurban grubuna karşı geniş bir açık kaynak araçları cephaneliğine güvendiğini belirtti.

“Volt Typhoon aktörleri, hedef kuruluş ve çevresi hakkında bilgi edinmek için kapsamlı bir sömürü öncesi keşif gerçekleştiriyor; taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) kurbanın ortamına göre uyarlıyor ve devam eden kaynakları kalıcılığı sürdürmek ve zaman içinde hedef ortamı anlamak için ayırıyor Ajanslar, ilk uzlaşmadan sonra bile “dedi.

“Grup ayrıca geçerli hesaplara güveniyor ve güçlü operasyonel güvenlikten yararlanıyor; bunlar bir araya gelerek uzun vadeli keşfedilmemiş kalıcılığa olanak tanıyor.”

Dahası, ulus devletin ayrıcalık yükseltme kusurlarından yararlanarak ağ içinde yönetici kimlik bilgileri elde etmeye çalıştığı, ardından yanal hareketi, keşif ve tam alan uzlaşmasını kolaylaştırmak için yükseltilmiş erişimden yararlandığı gözlemlendi.

Kampanyanın nihai hedefi, yetkisiz erişimleri doğrulamak ve genişletmek için yıllar boyunca “yöntemli” olarak yeniden hedefleyerek, güvenliği ihlal edilmiş ortamlara erişimi korumaktır. Ajanslara göre bu titiz yaklaşım, mevcut ve geçerli hesaplara erişim sağlamak için alan adı kimlik bilgilerinin defalarca çalındığı durumlarda kanıtlanmıştır.

CISA, FBI ve NSA, “Aktörler, çalınan hesap kimlik bilgilerini kullanmanın yanı sıra LOTL tekniklerini kullanıyor ve sistemlerde uyarılara neden olabilecek kötü amaçlı yazılım eserleri bırakmaktan kaçınıyor.” dedi.

“Gizliliğe ve operasyonel güvenliğe güçlü odaklanmaları, uzun vadeli, keşfedilmemiş kalıcılığı sürdürmelerine olanak tanıyor. Ayrıca Volt Typhoon’un operasyonel güvenliği, tehlikeye atılmış ortamdaki eylemlerini gizlemek için hedefli günlük silme işlemiyle artırılıyor.”

Bu gelişme, Citizen Lab’ın Avrupa, Asya ve Latin Amerika’da 30 ülkeyi kapsayan yerel haber kuruluşlarını taklit eden ve Shenzhen adlı bir Pekin halkla ilişkiler firmasıyla bağlantılı yaygın bir etki kampanyasıyla Çin yanlısı içerikleri öne çıkaran en az 123 web sitesinden oluşan bir ağı ortaya çıkarmasıyla ortaya çıktı. Haimaiyunxiang Medya Co, Ltd

Etki operasyonunu PAPERWALL olarak adlandıran Toronto merkezli dijital gözlemci, farklı operatörler ve benzersiz TTP’lerle de olsa HaiEnergy ile benzerlikler paylaştığını söyledi.

Citizen Lab, “PAPERWALL’un web siteleri ağında gözlemlenen temel bir özelliği, en saldırgan bileşenlerinin geçici doğasıdır; bu sayede Pekin’i eleştirenlere saldıran makaleler, yayınlandıktan bir süre sonra rutin olarak bu web sitelerinden kaldırılır.” söz konusu.

İçinde ifade Çin’in Washington büyükelçiliğinin bir sözcüsü Reuters ile paylaştığı açıklamada, “Çin yanlısı içerik ve raporların ‘dezenformasyon’ olduğunu iddia etmek ve Çin karşıtı olanları ‘gerçek bilgi’ olarak adlandırmak tipik bir önyargı ve çifte standarttır” dedi.