Arkasındaki tehdit aktörleri KV-botnet ABD kolluk kuvvetleri faaliyeti etkisiz hale getirmek için komutlar vermeye başladığında, kötü amaçlı ağda “davranış değişiklikleri” yaptı.

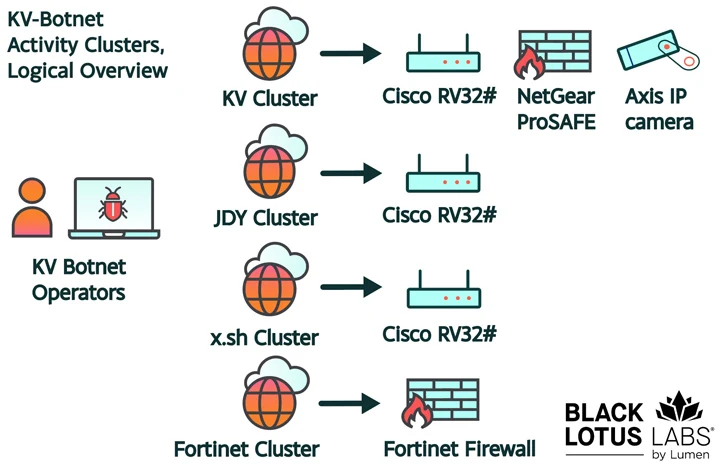

KV-botnet, dünya çapında güvenliği ihlal edilmiş küçük ofis ve ev ofisi (SOHO) yönlendiricileri ve güvenlik duvarı cihazlarından oluşan bir ağa verilen addır; belirli bir küme, aralarında Volt Typhoon’un da bulunduğu diğer Çin devleti destekli aktörler için gizli bir veri aktarım sistemi görevi görür. (diğer adıyla Bronz Siluet, Sinsi Boğa veya Öncü Panda).

En az Şubat 2022’den bu yana aktif olan bu botnet, ilk olarak Lumen Technologies’deki Black Lotus Labs ekibi tarafından Aralık 2023’ün ortasında belgelendi. Botnet’in iki ana alt gruptan oluştuğu biliniyor; KV ve JDY, ikincisi esas olarak keşif için potansiyel hedefleri taramak için kullanılır.

Geçen ayın sonlarında ABD hükümeti, genellikle JDY alt grubu aracılığıyla daha geniş bir taramanın ardından seçilen yüksek profilli hedeflere yönelik manuel operasyonlar için ayrılan KV kümesini ortadan kaldırmak için mahkeme onaylı bir kesinti çabasını duyurdu.

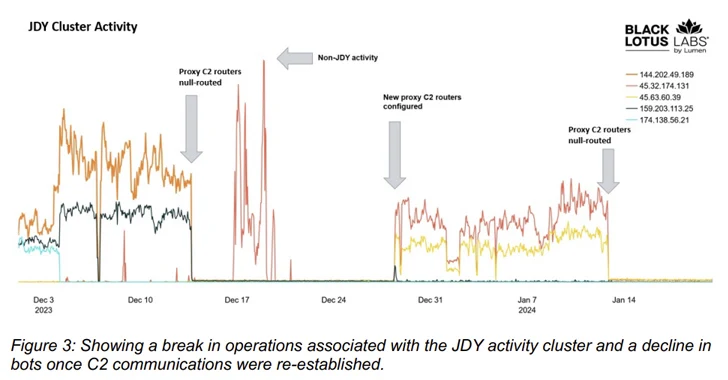

Siber güvenlik firmasının yeni bulgularına göre, JDY kümesi kamuya açıklandıktan sonra ve ABD Federal Soruşturma Bürosu’nun (FBI) girişiminin bir yan ürünü olarak yaklaşık on beş gün boyunca sessiz kaldı.

Güvenlik araştırmacısı Ryan English, “Aralık 2023’ün ortasında, bu etkinlik kümesinin yaklaşık 1500 aktif botun etrafında dolaştığını gözlemledik” dedi. “Bu kümenin boyutunu Ocak 2024’ün ortasında örneklediğimizde boyutu yaklaşık 650 bota düştü.”

Yayından kaldırma eylemlerinin 6 Aralık 2023’te yayınlanan imzalı bir emirle başladığı göz önüne alındığında, FBI’ın ABD’de bulunan yönlendiricilere botnet yükünü silmek ve bunların yeniden kullanılmasını önlemek için bu tarihte veya sonrasında komutlar iletmeye başladığını varsaymak doğru olur. -enfekte.

Lumen, “KV-botnet operatörlerinin yeniden yapılanmaya başladıklarını, 8 Aralık 2023’te sekiz saatlik kesintisiz faaliyet gerçekleştirdiklerini, ertesi gün 9 Aralık 2023’te neredeyse on saatlik ve ardından 11 Aralık 2023’te bir saatlik operasyon gerçekleştirdiklerini gözlemledik.” söz konusu The Hacker News ile paylaşılan teknik bir raporda.

Bu dört günlük süre boyunca tehdit aktörünün, NETGEAR ProSAFE’ler (2.158), Cisco RV 320/325 (310), Axis IP kameraları (29), DrayTek Vigor yönlendiricileri (17) ile ilişkili 3.045 benzersiz IP adresiyle etkileşime girdiği tespit edildi. ve diğer tanımlanamayan cihazlar (531).

Ayrıca Aralık 2023’ün başlarında, yük sunucusundan yararlanma girişimlerinde büyük bir artış gözlendi; bu, düşmanın, altyapılarının çevrimdışına çıktığını tespit ettiğinde cihazları yeniden kullanma girişimlerinin muhtemel olduğunu gösteriyor. Lumen, aynı zamanda faaliyete geçen başka bir yedekleme sunucusu kümesinin de sıfır yönlendirmesi için adımlar atıldığını söyledi.

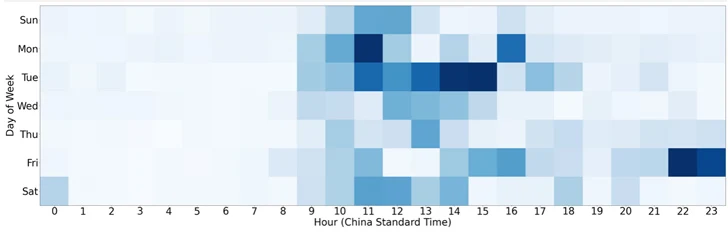

KV-botnet operatörlerinin kendi keşif ve hedeflemelerini gerçekleştirirken aynı zamanda Volt Typhoon gibi birden fazla grubu da desteklediklerini belirtmekte fayda var. İlginçtir ki, botların kullanılmasıyla ilgili zaman damgaları Çin’deki çalışma saatleriyle ilişkilidir.

Black Lotus Labs’ın baş bilgi güvenliği mühendisi Danny Adamitis, The Hacker News’e şunları söyledi: “Telemetrimiz, China Telecom ile ilişkili IP adreslerinden bilinen yük sunucularına idari bağlantıların olduğunu gösteriyor.”

Üstelik ABD Adalet Bakanlığı’ndan yapılan açıklama tarif edildi Botnet, “Çin Halk Cumhuriyeti (PRC) devlet destekli bilgisayar korsanları” tarafından kontrol ediliyor.

Adamitis, bu durumun, botnet’in “Volt Typhoon korsanlarını destekleyen bir kuruluş tarafından yaratılmış olma ihtimalini artırdığını; halbuki eğer botnet Volt Typhoon tarafından oluşturulmuş olsaydı, onların ‘ulus-devlet’ aktörleri diyeceklerinden şüpheleniyoruz” diye ekledi.

Ayrıca, tehdit aktörlerinin Ocak 2023 gibi erken bir tarihte, SecurityScorecard’ın geçenlerde vurguladığı gibi, “fys.sh” adlı bir web kabuğu dağıtarak virüslü Cisco yönlendiricilerinden oluşan, x.sh adı verilen, birbiriyle ilişkili ancak farklı üçüncü bir botnet kümesi kurduğuna dair işaretler de var. ay.

Ancak KV-botnet’in “Volt Typhoon tarafından faaliyetlerini gizlemek için kullanılan bir altyapı türü” olması nedeniyle, son eylem dalgasının devlet destekli aktörleri muhtemelen stratejik hedeflerine ulaşmak için başka bir gizli ağa geçmeye teşvik etmesi bekleniyor. hedefler.

English, “Dünya çapında kullanımda olan tüm ağ ekipmanlarının önemli bir yüzdesi mükemmel şekilde çalışıyor ancak artık desteklenmiyor” dedi. “Bir cihaz bu noktaya ulaştığında son kullanıcılar zor bir finansal seçimle karşı karşıya kalıyor ve çoğu kişi bir yönlendiricinin veya güvenlik duvarının desteklenen ömrünün sonuna geldiğinin farkında bile değil.

“Gelişmiş tehdit aktörleri bunun istismar için verimli bir zemin oluşturduğunun gayet farkında. Desteklenmeyen cihazları değiştirmek her zaman en iyi seçimdir ancak her zaman mümkün olmayabilir.”

“Azaltma, savunucuların uç cihazlarını mümkün olduğunca sık yama ve güncelleme yapmaları gereken uzun listeye eklemelerini, cihazları yeniden başlatmalarını ve uygulanabilir olduğunda EDR veya SASE çözümlerini yapılandırmalarını ve ağdan büyük veri aktarımlarını göz önünde bulundurmalarını içeriyor. Tehdit aktörü yakındaki bir noktadan atlayabildiğinde coğrafi sınırlama güvenilecek bir savunma değildir.”