Rus devleti destekli aktörler, Nisan 2022’den Kasım 2023’e kadar çeşitli yöntemlerle NT LAN Manager (NTLM) v2 karma aktarma saldırıları düzenleyerek dünya çapında yüksek değerli hedefleri hedef aldı.

“Agresif” bir bilgisayar korsanlığı ekibinin yaptığı atfedilen saldırılar, APT28dış ilişkiler, enerji, savunma ve ulaşımla ilgilenen kuruluşların yanı sıra çalışma, sosyal refah, finans, ebeveynlik ve yerel belediye meclisleriyle ilgilenen kuruluşlara da göz dikti.

Siber güvenlik firması Trend Micro değerlendirildi Bu izinsiz girişleri, hedeflerinin “ağlarına kaba kuvvetle girme girişimlerini otomatikleştirmenin uygun maliyetli bir yöntemi” olarak değerlendirerek, düşmanın zaman içinde binlerce e-posta hesabını tehlikeye atmış olabileceğine dikkat çekiyor.

APT28 aynı zamanda Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard (eski adıyla Strontium), FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy ve TA422 isimleri altında daha geniş bir siber güvenlik topluluğu tarafından da takip edilmektedir.

En az 2009’dan bu yana aktif olduğuna inanılan grup, Rusya’nın GRU askeri istihbarat servisi tarafından işletiliyor ve enfeksiyon zincirlerini etkinleştirmek için kötü amaçlı eklentiler veya stratejik web ihlalleri içeren hedef odaklı kimlik avı düzenleme konusunda bir geçmişe sahip.

Nisan 2023’te APT28, keşif yapmak ve seçilen hedeflere karşı kötü amaçlı yazılım dağıtmak için Cisco’nun ağ ekipmanındaki artık yamalanmış kusurlardan yararlanan saldırılara karıştı.

Ulus devlet aktörü, Aralık ayında Microsoft Outlook (CVE-2023-23397, CVSS puanı: 9,8) ve WinRAR’da (CVE-2023-38831, CVSS puanı: 7,8) erişim sağlamak için bir ayrıcalık yükseltme kusurundan yararlandığı için mercek altına alındı. bir kullanıcının Net-NTLMv2 karmasını kullanabilir ve bunu, kullanıcı olarak kimlik doğrulaması yapmak üzere başka bir hizmete karşı bir NTLM Geçiş saldırısı düzenlemek için kullanabilir.

Bir rapora göre, CVE-2023-23397’ye yönelik bir istismarın Nisan 2022 gibi erken bir tarihte Ukrayna varlıklarını hedef almak için kullanıldığı söyleniyor. Mart 2023 tavsiyesi CERT-EU’dan.

Ayrıca, HeadLace adı verilen özel bir arka kapının teslimini kolaylaştırmak için devam eden İsrail-Hamas savaşıyla ilgili tuzaklardan yararlanıldığı, ayrıca OCEANMAP, MASEPIE ve gibi bilgi hırsızlarını ve arka kapıları dağıtmak üzere tasarlanmış kimlik avı mesajlarıyla çarpıcı Ukrayna devlet kurumları ve Polonyalı kuruluşlara da başvurduğu gözlemlendi. ÇELİK KANCA.

Tehdit aktörünün saldırılarının önemli yönlerinden biri, operasyonel taktiklerini sürekli olarak iyileştirme çabası, tespitten kaçınma yaklaşımlarında ince ayarlar ve düzeltmeler yapmasıdır.

Buna, tarama ve araştırma faaliyetlerini gerçekleştirmek için VPN hizmetleri, Tor, veri merkezi IP adresleri ve güvenliği ihlal edilmiş EdgeOS yönlendiricileri gibi anonimleştirme katmanlarının eklenmesi de dahildir. Başka bir taktik, güvenliği ihlal edilmiş e-posta hesaplarından Tor veya VPN üzerinden hedef odaklı kimlik avı mesajları göndermeyi içerir.

Güvenlik araştırmacıları Feike Hacquebord ve Fernando Merces, “Pawn Storm aynı zamanda hedef odaklı kimlik avı e-postaları göndermek, Outlook’ta CVE-2023-23397 açıklarından yararlanmaları geri çağırmak ve kimlik bilgisi avı web sitelerinde proxy kimlik bilgileri hırsızlığı yapmak için EdgeOS yönlendiricilerini kullanıyor” dedi.

Araştırmacılar, “Grubun sömürü sonrası faaliyetlerinin bir kısmı, kurbanın posta kutusundaki klasör izinlerinin değiştirilmesini içeriyor ve bu da kalıcılığın artmasına yol açıyor” dedi. “Kurbanın e-posta hesaplarını kullanarak, kurban organizasyonunun içinden ek kötü amaçlı e-posta mesajları göndererek yanal hareket mümkündür.”

Tehdit aktörünün bu yönlendiricileri bizzat mı ihlal ettiği yoksa üçüncü taraf bir aktör tarafından zaten ele geçirilen yönlendiricileri mi kullandığı şu anda bilinmiyor. Bununla birlikte, en az 100 EdgeOS yönlendiricisinin etkilendiği tahmin ediliyor.

Ayrıca, Avrupa hükümetlerine karşı son zamanlarda yürütülen kimlik bilgisi toplama kampanyaları, webhook’ta barındırılan Microsoft Outlook’u taklit eden sahte oturum açma sayfaları kullandı.[.]site URL’leri, daha önce gruba atfedilen bir kalıp.

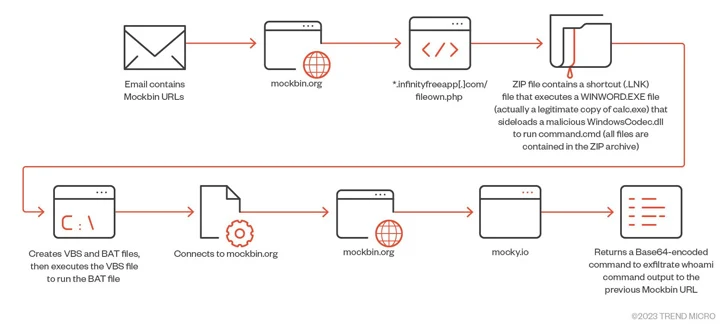

Ancak Ekim 2022’deki bir kimlik avı kampanyası, elçilikleri ve diğer yüksek profilli varlıkları, belirli uzantılarla eşleşen dosyaları yakalayan ve bunları Keep.sh adlı ücretsiz bir dosya paylaşım hizmetine sızdıran e-postalar yoluyla “basit” bir bilgi hırsızı sunmak için seçti.

“Tekrarlayan, çoğu zaman kaba ve agresif kampanyaların gürültüsü, ilk müdahalenin sessizliğini, inceliğini ve karmaşıklığını ve aynı zamanda Pawn Storm’un kurban organizasyonlarında ilk tutunma noktasını elde etmesinden sonra meydana gelebilecek sömürü sonrası eylemleri bastırıyor.” araştırmacılar söyledi.

Gelişme Kaydedilmiş Gelecek Haberleri olarak geliyor açıklığa kavuşmuş Rus tehdit aktörü COLDRIVER (diğer adıyla Calisto, Iron Frontier veya Star Blizzard) tarafından yürütülen ve olası kurbanları kimlik bilgileri toplama sayfalarına yönlendirmek için araştırmacıların ve akademisyenlerin kimliğine bürünen, devam eden bir hackleme kampanyası.