Çince konuşan kullanıcılar, devam eden kötü amaçlı reklamcılık kampanyasının bir parçası olarak Telegram gibi kısıtlı mesajlaşma uygulamalarına yönelik kötü amaçlı Google reklamlarının hedefi oluyor.

Malwarebytes’ten Jérôme Segura, “Tehdit aktörü, kötü amaçlı reklamlar oluşturmak için Google reklamveren hesaplarını kötüye kullanıyor ve bunları, şüphelenmeyen kullanıcıların bunun yerine Uzaktan Yönetim Truva Atı’nı (RAT’lar) indirecekleri sayfalara yönlendiriyor.” söz konusu Perşembe günü yayınlanan bir raporda. “Bu tür programlar, saldırgana kurbanın makinesi üzerinde tam kontrol ve ek kötü amaçlı yazılım bırakma yeteneği veriyor.”

Kod adı verilen etkinliğin dikkate değer olduğunu belirtmekte fayda var. SahteAPPEkim 2023’ün sonlarında arama motorlarında WhatsApp ve Telegram gibi mesajlaşma uygulamalarını arayan Hong Kong kullanıcılarını hedef alan önceki saldırı dalgasının devamı niteliğindedir.

Kampanyanın en son sürümü, mesajlaşma uygulaması LINE’ı da mesajlaşma uygulamaları listesine ekleyerek kullanıcıları Google Dokümanlar veya Google Sites’ta barındırılan sahte web sitelerine yönlendiriyor.

Google altyapısı, sonuçta PlugX ve Gh0st RAT gibi truva atlarını dağıtan kötü amaçlı yükleyici dosyalarını sunmak amacıyla tehdit aktörünün kontrolü altındaki diğer sitelere bağlantılar yerleştirmek için kullanılır.

Malwarebytes, sahte reklamların izini iki reklamveren hesabına kadar sürdürdüğünü söyledi. İnteraktif İletişim Ekibi Limited Ve Ringier Medya Nijerya Limited Nijerya merkezli.

Segura, “Ayrıca, tehdit aktörünün komuta ve kontrol olarak sürekli olarak yeni yükleri ve altyapıyı zorlayarak niceliğe kaliteden daha fazla ayrıcalık tanıdığı görülüyor.” dedi.

Bu gelişme, Trustwave SpiderLabs’ın, Microsoft 365 kullanıcılarını hedef alan yasal görünümlü kimlik bilgileri toplama sayfaları oluşturmak için Greatness adlı bir hizmet olarak kimlik avı (PhaaS) platformunun kullanımında ani bir artış olduğunu açıklamasıyla ortaya çıktı.

Şirket, “Kit, gönderen adlarının, e-posta adreslerinin, konuların, mesajların, eklerin ve QR kodlarının kişiselleştirilmesine, alaka ve etkileşimin artırılmasına olanak tanıyor” dedi. söz konusubaşlıkların rastgele seçilmesi, kodlama ve gizleme gibi tespit edilmeyi önleyici önlemlerin, spam filtrelerini ve güvenlik sistemlerini atlatmayı amaçladığını da ekliyor.

Greatness, diğer suç aktörlerine ayda 120 ABD Doları karşılığında satışa sunuluyor, bu da giriş engelini etkili bir şekilde azaltıyor ve geniş çaplı saldırılar düzenlemelerine yardımcı oluyor.

Saldırı zincirleri, alıcılar tarafından açıldığında onları, girilen oturum açma bilgilerini yakalayan ve ayrıntıları Telegram aracılığıyla tehdit aktörüne sızdıran sahte bir oturum açma sayfasına yönlendiren kötü amaçlı HTML ekleri içeren kimlik avı e-postaları göndermeyi gerektirir.

Diğer enfeksiyon dizileri, bilgi hırsızlığını kolaylaştırmak amacıyla kurbanın makinesine kötü amaçlı yazılım bırakmak için eklerden yararlandı.

Saldırının başarı olasılığını artırmak için, e-posta mesajları bankalar ve işverenler gibi güvenilir kaynakları taklit ediyor ve “acil fatura ödemeleri” veya “acil hesap doğrulaması gerekiyor” gibi konuları kullanarak yanlış bir aciliyet duygusu uyandırıyor.

Trustwave, “Kurbanların sayısı şu anda bilinmiyor, ancak Greatness yaygın olarak kullanılıyor ve iyi destekleniyor; kendi Telegram topluluğu kitin nasıl çalıştırılacağına dair bilgilerin yanı sıra ek ipuçları ve püf noktaları da sağlıyor.” dedi.

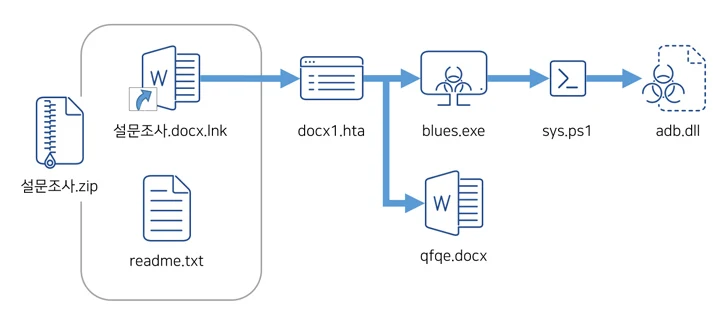

Kimlik avı saldırılarının, AsyncRAT’ı kötü amaçlı Windows kısayol (LNK) dosyaları aracılığıyla dağıtmak için Kakao gibi teknoloji şirketlerini taklit eden yemler kullanan Güney Koreli şirketlere yönelik saldırıları da gözlemlendi.

AhnLab Güvenlik İstihbarat Merkezi (ASEC) “Meşru belgeler gibi görünen kötü amaçlı kısayol dosyaları sürekli olarak dağıtılıyor” söz konusu. “‘.LNK’ uzantısı dosya adlarında görünmediğinden, kullanıcılar kısayol dosyasını normal bir belgeyle karıştırabilir.”