Siber güvenlik araştırmacıları, bilinen bir kötü amaçlı yazılım ailesinin komuta ve kontrol (C2) sunucusuna ışık tuttu. SistemBC.

“SystemBC yeraltı pazarlarından satın alınabilir ve implantı, bir komuta ve kontrol (C2) sunucusunu ve PHP ile yazılmış bir web yönetim portalını içeren bir arşivde sağlanır.” Kroll söz konusu Geçen hafta yayınlanan bir analizde.

Risk ve finansal danışmanlık çözümleri sağlayıcısı, 2023’ün 2. ve 3. çeyreği boyunca kötü amaçlı yazılım kullanımında bir artışa tanık olduğunu söyledi.

İlk kez 2018’de gözlemlenen SystemBC, tehdit aktörlerinin güvenliği ihlal edilmiş bir ana bilgisayarı uzaktan kontrol etmesine ve truva atları, Cobalt Strike ve fidye yazılımı dahil olmak üzere ek yükler dağıtmasına olanak tanıyor. Ayrıca, temel işlevselliğini genişletmek için yardımcı modülleri anında başlatma desteğine de sahiptir.

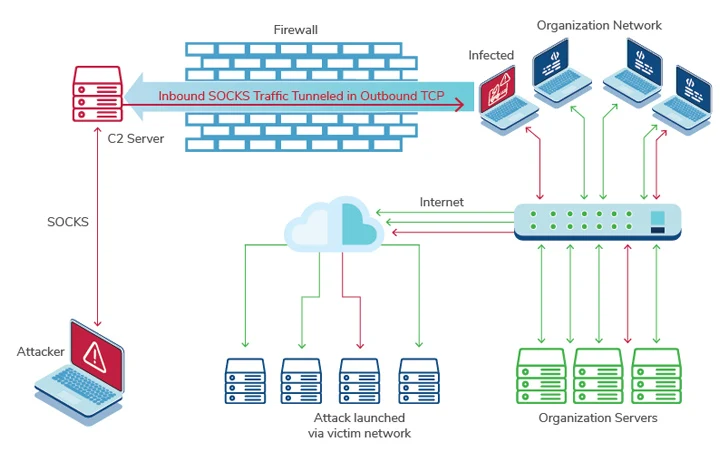

Kötü amaçlı yazılımın göze çarpan bir yönü, C2 altyapısına giden ve C2 altyapısından gelen ağ trafiğini maskelemek için SOCKS5 proxy’lerini kullanması ve kullanım sonrası için kalıcı bir erişim mekanizması görevi görmesi etrafında dönüyor.

SystemBC’yi satın alan müşterilere, çalıştırılabilir implantı, C2 sunucusu için Windows ve Linux ikili dosyalarını ve C2 panel arayüzünü oluşturmak için bir PHP dosyasının yanı sıra adımları ve komutları ayrıntılı olarak açıklayan İngilizce ve Rusça talimatları içeren bir kurulum paketi sağlanır. koşmak.

C2 sunucusunun yürütülebilir dosyaları (Windows için “server.exe” ve Linux için “server.out”) kendisi ile sunucu arasındaki C2 trafiğini ve işlemler arası iletişimi (IPC) kolaylaştırmak için en az üç TCP bağlantı noktası açmak üzere tasarlanmıştır. PHP tabanlı panel arayüzü (tipik olarak 4000 numaralı bağlantı noktası) ve her aktif implant için bir tane (diğer adıyla bot).

Sunucu bileşeni ayrıca implantın proxy ve yükleyici olarak etkileşimine ilişkin bilgilerin yanı sıra kurbanlarla ilgili ayrıntıları kaydetmek için diğer üç dosyadan da yararlanıyor.

Öte yandan PHP tabanlı panel, doğası gereği minimalisttir ve herhangi bir zamanda aktif implantların bir listesini görüntüler. Ayrıca, kurban makinede kabuk kodunu ve rastgele dosyaları çalıştırmak için bir kanal görevi görür.

Kroll araştırmacıları, “Kabuk kodu işlevselliği yalnızca ters kabukla sınırlı değil, aynı zamanda çalışma zamanında implanta enjekte edilebilecek tam uzaktan yeteneklere sahipken, ters kabuk için cmd.exe’nin oluşturulmasından daha az belirgindir.” dedi.

Bu gelişme, şirketin saldırganların kurban sistemlerini tamamen ele geçirmesine, hassas verileri sifonlamasına ve daha fazla kötü amaçlı yazılım dağıtmasına olanak tanıyan bir uzaktan erişim truva atı (RAT) olan DarkGate’in (sürüm 5.2.3) güncellenmiş bir sürümünün analizini de paylaşmasıyla gerçekleşti.

Güvenlik araştırmacısı Sean Straw, “DarkGate’in analiz edilen sürümü, programın başlatılması sırasında kullanılan Base64 alfabesini karıştırıyor.” söz konusu. “DarkGate, alfabede arkadan öne doğru hareket ederek son karakteri kendisinden önceki rastgele bir karakterle değiştirir.”

Kroll, bu özel Base64 alfabesinde, alfabe kullanılarak kodlanan ve sistemdeki bir filtreleme klasöründe saklanan disk üzerindeki konfigürasyonun ve keylogging çıktılarının kodunun çözülmesini önemsiz hale getiren bir zayıflık tespit ettiğini söyledi.

Straw, “Bu analiz, adli analistlerin, öncelikle donanım kimliğini belirlemeye gerek kalmadan yapılandırma ve keylogger dosyalarının kodunu çözmelerine olanak tanıyor” dedi. “Keylogger çıktı dosyaları DarkGate tarafından çalınan, yazılan şifreleri, oluşturulmuş e-postaları ve diğer hassas bilgileri içerebilen tuş vuruşlarını içerir.”