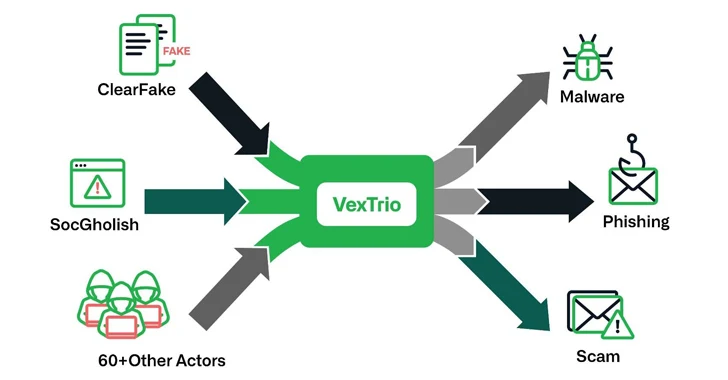

ClearFake, SocGholish ve diğer düzinelerce aktörün arkasındaki tehdit aktörleri, olarak bilinen başka bir kuruluşla ortaklıklar kurdu. VexTrio Infoblox’tan elde edilen yeni bulgular, devasa bir “suç ortaklığı programının” parçası olarak ortaya çıkıyor.

Şirket, son gelişmenin “faaliyetlerinin genişliğini ve siber suç endüstrisindeki bağlantılarının derinliğini” gösterdiğini belirtti. söz konusuVexTrio’yu “güvenlik literatüründe tanımlanan en büyük tek kötü amaçlı trafik komisyoncusu” olarak tanımlıyor.

En az 2017 yılından bu yana aktif olduğu düşünülen VexTrio’nun, kötü niyetli kampanyalar sözlük alanı oluşturma algoritması tarafından oluşturulan alanları kullanan (DDGA) dolandırıcılık, riskli yazılım, casus yazılım, reklam yazılımı, potansiyel olarak istenmeyen programlar (PUP’lar) ve pornografik içeriği yaymak için.

Buna, Google’ın Aralık 2021’de altyapısının önemli bir bölümünü devre dışı bırakma girişiminin ardından Glupteba kötü amaçlı yazılımını dağıtan 2022 etkinlik kümesi de dahildir.

Ağustos 2023’te grup ayrıca, ziyaretçileri koşullu olarak aracı komuta ve kontrol (C2) ve DDGA alanlarına yönlendiren, güvenliği ihlal edilmiş WordPress web sitelerini içeren yaygın bir saldırı düzenledi.

Bulaşmaları önemli kılan şey, tehdit aktörünün yönlendirme URL’lerini almak için Etki Alanı Adı Sistemi (DNS) protokolünü kullanması ve etkin bir şekilde DNS tabanlı bir trafik dağıtım (veya dağıtım veya yönlendirme) sistemi (TDS) görevi görmesiydi.

VexTrio’nun 70.000’den fazla bilinen alan adından oluşan bir ağ işlettiği ve ClearFake, SocGholish ve TikTok Refresh dahil olmak üzere 60’a kadar bağlı kuruluşun trafiğine aracılık ettiği tahmin ediliyor.

Infoblox’un tehdit istihbaratı başkanı Renée Burton, The Hacker News’e bağlı kuruluşların nasıl işe alındığının şu anda bilinmediğini ancak VexTrio aktörlerinin karanlık web forumlarında hizmetlerinin reklamını yaptığından veya en azından diğer siber suçlular için bir yol olduğundan şüphelenildiğini söyledi. onlarla iletişime geçmek için.

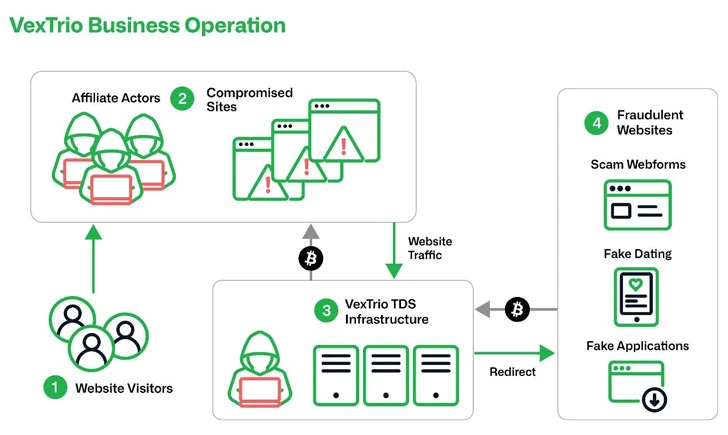

Infoblox, yayınla paylaşılan ayrıntılı bir raporda, “VexTrio, ortaklık programını benzersiz bir şekilde çalıştırıyor ve her bağlı kuruluşa az sayıda özel sunucu sağlıyor.” dedi. “VexTrio’nun ortaklık ilişkileri uzun süredir devam ediyor gibi görünüyor.”

Saldırı zincirleri yalnızca birden fazla aktör içermekle kalmaz, VexTrio aynı zamanda filtreleyerek karı en üst düzeye çıkarmak amacıyla site ziyaretçilerini profil özelliklerine (örneğin coğrafi konum, tarayıcı çerezleri ve tarayıcı dili ayarları) dayalı olarak gayri meşru içeriğe yönlendirmek için birden fazla TDS ağını da kontrol eder. geri kalan.

Bu saldırılar, farklı tarafların sahip olduğu altyapıyı içerir; burada katılımcı bağlı kuruluşlar, kendi kaynaklarından (örn. güvenliği ihlal edilmiş web siteleri) gelen trafiği VexTrio tarafından kontrol edilen TDS sunucularına iletir. Bir sonraki aşamada bu trafik diğer sahte sitelere veya kötü niyetli bağlı kuruluş ağlarına aktarılır.

Araştırmacılar, “VexTrio’nun ağı, diğer siber suçlulardan gelen web trafiğini tüketmek ve bu trafiği kendi müşterilerine satmak için bir TDS kullanıyor” dedi. “VexTrio’nun TDS’si, içinden geçen tüm ağ trafiğini yönetmek için on binlerce alandan yararlanan büyük ve gelişmiş bir küme sunucusudur.”

|

| Görüntü Kaynağı: Palo Alto Ağ Birimi 42 |

VexTrio tarafından çalıştırılan TDS, iki farklı şekilde geliyor; biri farklı parametrelerle URL sorgularını işleyen HTTP’yi temel alıyor, diğeri ise DNS’yi temel alıyor; ikincisi ilk olarak Temmuz 2023’te kullanılmaya başlandı.

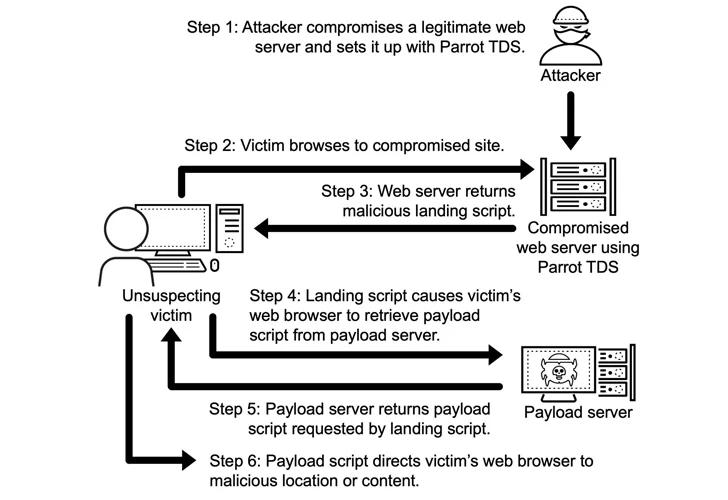

Bu aşamada SocGholish’in (aka FakeUpdates) bir VexTrio bağlı kuruluşu olmasına rağmen Keitaro ve Parrot TDS gibi diğer TDS sunucularını da işlettiğini ve Parrot TDS’nin web trafiğini SocGholish altyapısına yönlendirmek için bir mekanizma görevi gördüğünü belirtmekte fayda var.

Burton, “VexTrio’nun Parrot TDS kullandığına dair hiçbir kanıt yok” dedi. “VexTrio, Parrot’tan çok daha eskidir; bilinen en eski TDS’dir ve kendi yazılımlarını çalıştırırlar.”

“SocGholish gibi VexTrio bağlı kuruluşları, meşru pazarlama dünyasına benzer şekilde, trafiği dağıtmak ve para kazanmak için farklı platformlardan yararlanabilir. Parrot TDS’nin VexTrio TDS’ye gitmesi daha muhtemeldir ancak biz bu trafik akışını analiz etmedik.”

Palo Alto Networks Birim 42’ye göre Parrot TDS, Ekim 2021’den beri aktif, ancak Ağustos 2019 gibi erken bir tarihte olabileceğini gösteren kanıtlar var.

Şirket, “Parrot TDS’li web sitelerinde, sunucuda barındırılan mevcut JavaScript koduna enjekte edilmiş kötü amaçlı komut dosyaları var” dedi. kayıt edilmiş Geçen hafta bir analizde. “Bu enjekte edilen komut dosyası iki bileşenden oluşuyor: kurbanın profilini çıkaran bir başlangıç komut dosyası ve kurbanın tarayıcısını kötü amaçlı bir konuma veya içerik parçasına yönlendirebilen bir yük komut dosyası.”

Enjeksiyonlar, WordPress ve Joomla! gibi içerik yönetim sistemlerindeki (CMS) bilinen güvenlik açıklarından yararlanılarak kolaylaştırılır.

VexTrio bağlı kuruluş ağının kurban trafiğini toplamak için benimsediği saldırı vektörleri, HTML sayfalarına hileli JavaScript eklemek için öncelikle WordPress yazılımının savunmasız bir sürümünü çalıştıran web sitelerini seçmeleri bakımından farklı değildir.

Infobox tarafından tespit edilen bir örnekte, Güney Afrika merkezli, güvenliği ihlal edilmiş bir web sitesine ClearFake, SocGholish ve VexTrio’dan JavaScript enjekte edildiği tespit edildi.

Hepsi bu değil. Çok sayıda siber kampanyaya web trafiği sağlamanın yanı sıra, VexTrio’nun yönlendirme programlarını kötüye kullanarak ve bir bağlı kuruluştan web trafiği alarak daha sonra bu trafiği alt tehdit aktörlerine satarak para kazandığından da şüpheleniliyor.

Infoblox, “VexTrio’nun gelişmiş iş modeli, diğer aktörlerle ortaklıkları kolaylaştırıyor ve yok edilmesi son derece zor olan sürdürülebilir ve dayanıklı bir ekosistem yaratıyor” dedi.

“Ortaklık ağının karmaşık tasarımı ve karmaşık doğası nedeniyle, kesin sınıflandırma ve ilişkilendirmenin gerçekleştirilmesi zordur. Bu karmaşıklık, VexTrio’nun altı yılı aşkın süredir güvenlik endüstrisinde isimsiz kalmasına rağmen gelişmesine olanak tanıdı.”

Burton ayrıca VexTrio’yu “siber suç bağlantılarının kralı” olarak nitelendirdi ve şöyle dedi: “Küresel tüketici siber suçları bu trafik komisyoncularının fark edilmemesi nedeniyle gelişiyor. Buna karşılık, DNS’de VexTrio trafiğini engelleyerek, ne olduğuna ve sizin tarafınızdan olup olmadığına bakılmaksızın ilgili tüm suçları engellemiş oluyorsunuz. bunu biliyorum.”

(Hikaye yayınlandıktan sonra Infoblox’tan ek yorumlar içerecek şekilde güncellendi.)